Hantera privilegierad åtkomst med PIM

Privileged Identity Management (PIM) representerar en effektiv metod för att kontrollera och hantera behörigheter för anställda, vilket i sin tur bidrar till att skydda data och minska dess exponering för obehöriga.

Det är viktigt att förstå att dataintrång och cyberattacker inte enbart initieras av externa aktörer. Ibland kan en insider, avsiktligt eller oavsiktligt, ligga bakom säkerhetsincidenter.

Hotet från insiders är högst verkligt!

Att bevilja mer privilegier än nödvändigt kan leda till att användare får tillgång till information de inte borde ha. Vissa anställda kan missbruka resurser för egen vinning, vilket potentiellt kan skada organisationen.

Det finns flera exempel där en intern medarbetare har initierat en attack som riskerar datasäkerheten.

Därför är det avgörande att organisationer endast ger sina anställda den åtkomstnivå som är nödvändig för att de ska kunna utföra sina arbetsuppgifter, varken mer eller mindre.

Genom att minimera åtkomstbehörigheter, ökar man säkerheten för resurser och information. Detta reducerar risken för obehörig åtkomst som kan allvarligt skada känslig information inom organisationen.

Det är här Privileged Identity Management (PIM) kommer in som en viktig lösning.

I denna artikel undersöker vi vad PIM är, dess fördelar, hur det fungerar och hur det skiljer sig från PAM och IAM.

Låt oss sätta igång!

Vad är PIM?

Privileged Identity Management (PIM) är en teknik som hanterar, kontrollerar, granskar och övervakar den åtkomstnivå som anställda eller privilegierade användare har till företagets data och resurser. Dessa resurser kan inkludera databaskonton, tjänstekonton, digitala signaturer, SSH-nycklar, lösenord och mer.

Enkelt uttryckt är PIM en metod för att hantera, övervaka och skydda privilegierade konton.

PIM-lösningar är specifikt utformade för att hjälpa företag att införa detaljerade kontroller och strikt hantering av privilegierade hot. Detta minskar risken för missbruk och hot från insidan. PIM erbjuder även godkännandebaserad och tidsbegränsad rollaktivering för att undvika oönskad eller överdriven åtkomst till information och resurser.

Exempel på privilegierade konton inkluderar:

| Administratörskonton för system | Databaskonton |

| Applikationskonton | Molnplattformskonton |

| Nätverksenhetskonton | Tjänstekonton |

Dessa användare har tillgång till kritiska system eller känslig data. PIM tillhandahåller en centraliserad lösning för att skapa, styra, hantera och spåra privilegierade konton för att minska risken för dataintrång och säkerställa efterlevnad av branschstandarder och regler.

För att implementera PIM behöver du:

- Skapa en säkerhetspolicy som definierar hur användarkonton hanteras och vad kontoinnehavare får göra.

- Utveckla en modell där en ansvarig part kan övervaka att policyerna följs.

- Fastställa omfattningen av behörigheter och identifiera dem noggrant.

- Införa identitetshanteringsverktyg och processer, såsom provisioning-verktyg och PIM-produkter.

Detta tillåter superanvändarkonton att använda sin privilegierade åtkomst på ett säkert sätt samtidigt som de behåller tillgången till IT-resurser.

Funktioner i PIM

PIM tillhandahåller följande funktioner för företag att hantera sina privilegierade identiteter:

- Identifiering av privilegierade konton i organisationen oavsett applikation eller plattform.

- Centraliserad lagring och provisioning av privilegierade konton i ett skyddat valv.

- Detaljerade och rollbaserade policyer för alla privilegierade konton, vilket möjliggör tillämpning av principen om minsta privilegium.

- Implementering av starka lösenord, inklusive periodisk eller automatisk lösenordsrotation.

- Tillfällig tilldelning av privilegierade konton som kan återkallas när de inte längre behövs.

- Övervakning och spårning av aktiviteter relaterade till privilegierade konton, som vem som haft åtkomst, när och vilka åtgärder som utförts.

- Granskning och rapportering av säkerhetskritiska händelser som åtkomstförfrågningar, ändringar i konfigurationer och behörigheter.

Hur fungerar PIM?

Varje organisation klassificerar sin användarbas i vanliga användare och superanvändare. Endast relevant data är tillgänglig för dem baserat på deras roller och ansvarsområden. Personer med högre privilegier kan få tillgång till kritisk information, fler rättigheter, ändra arbetsflöden och hantera nätverket.

PIM-lösningar ger behörig personal rollbaserad och tidsbegränsad åtkomst till känslig information och resurser när det behövs. Låt oss undersöka hur ett PIM-system fungerar i praktiken.

Begränsa privilegier

Alla administratörer har inte privilegierade autentiseringsuppgifter. PIM implementerar principen om minsta privilegium för alla användare. Denna princip säkerställer att användare endast har den åtkomstnivå som krävs för att utföra sina arbetsuppgifter.

PIM kräver att man specificerar de nödvändiga behörigheterna för nya superanvändarkonton och motivering för att ge dem dessa behörigheter. Detta förhindrar att nya konton bryter mot säkerhetspolicys. Dessutom ökar det översikten över användare genom att hjälpa till att identifiera oanvända konton.

Detta minskar risken för att övergivna konton hackas. PIM övervakar även uppdateringar och ändringar för att förhindra att skadliga användare ändrar arbetsflöden eller data.

Framtvinga autentisering

Lösenord är inte längre tillräckligt för att skydda moderna databaser och användare med den ökande frekvensen av digitala hot. Hackare kan enkelt gissa eller knäcka lösenord med hjälp av olika metoder.

Hotaktörer kan använda information från sociala medier för att gissa lösenord eller genomföra nätfiskeattacker.

Privileged Identity Management erbjuder sofistikerade autentiseringsalternativ, ofta genom multifaktorautentisering (MFA). MFA lägger till flera säkerhetsnivåer mellan åtkomstförsök och data och inkluderar:

- Biometrisk autentisering

- Enhetsigenkänning

- SMS-meddelanden

- Beteendebiometri

- Platsövervakning eller geofencing

- Tidpunktsövervakning

Många MFA-processer sker diskret i bakgrunden utan att påverka arbetsflödet.

Aktivera säkerhet

Icke-mänskliga enheter kan också orsaka problem om de har mer behörighet än nödvändigt. Applikationer, databaser och andra program kan flytta data och göra ändringar i nätverket.

Därför krävs lämpliga begränsningar och övervakning för att förhindra att hackare utnyttjar dessa program. PIM begränsar icke-mänskliga och tredje parts identiteter enligt principen om minsta privilegium.

Dessa begränsningar förhindrar även att skadliga program körs utan behörighet. Tredjeparter med oönskade privilegierade konton måste beaktas. PIM möjliggör spårning av dessa konton.

Övervaka sessioner

Nästa generations PIM-lösningar erbjuder inspelningar av sessioner. Dessa inspelningar kan grupperas och göras sökbara med hjälp av metadata, vilket minskar tidsåtgången vid incidenthantering. Sessionsövervakningsfunktioner kan automatiskt identifiera misstänkta sessioner.

Teamet kan enkelt visualisera en åtgärdskedja, utvärdera händelser och spåra dem i samband med incidenthantering. PIM samlar alla privilegierade konton i ett centralt valv, vilket centraliserar skyddet av kritisk information.

Fördelar med PIM

Fördelarna med PIM inkluderar:

Förbättrad säkerhet

PIM hjälper till att spåra vem som har eller har haft tillgång till specifika resurser, när åtkomst började och slutade. Denna information kan användas för att planera framtida behörigheter.

Regelefterlevnad

Med ökande integritetsfrågor är efterlevnad av regulatoriska standarder nödvändigt. Populära standarder inkluderar HIPAA, NERC-CIP, GDPR, SOX och PCI DSS. PIM gör det möjligt att tillämpa dessa riktlinjer och generera rapporter för att säkerställa efterlevnad.

Minskade revisions- och IT-kostnader

Med PIM behövs inte längre manuell övervakning av åtkomstbehörigheter. De fördefinierade strukturerna och policyerna i PIM möjliggör snabba revisioner och rapportgenerering.

Enkel tillgänglighet

PIM effektiviserar processen för att tilldela rättigheter och privilegierad åtkomst, vilket underlättar för användare att komma åt resurser, även om de glömt sina uppgifter.

Eliminerade hot

Utan PIM kan inaktiva konton lätt utnyttjas. PIM hjälper till att övervaka och hantera alla konton, aktiva och inaktiva, och säkerställer att de inte ger tillgång till företagets känsliga data.

Större insyn och kontroll

Man kan enkelt visualisera och kontrollera alla privilegierade identiteter och konton genom att placera dem i ett säkert digitalt valv, skyddat med flera autentiseringsfaktorer.

Bästa praxis för implementering av PIM

För effektiv PIM bör följande bästa metoder följas:

- Identifiera och lagra en lista över alla identiteter, inklusive digitala certifikat, lösenord och SSH-nycklar i ett säkert och skyddat onlinearkiv.

- Inför strikta policyer, som roll- och tidsbaserad åtkomst, automatisk återställning av inloggningsuppgifter efter användning, periodiska lösenordsbyten och andra säkerhetsrutiner.

- Implementera principen om minsta privilegium även för tredje part och icke-administratörer.

- Granska och övervaka fjärrsessioner och privilegierad åtkomst i realtid för att upptäcka skadliga användare och agera omedelbart.

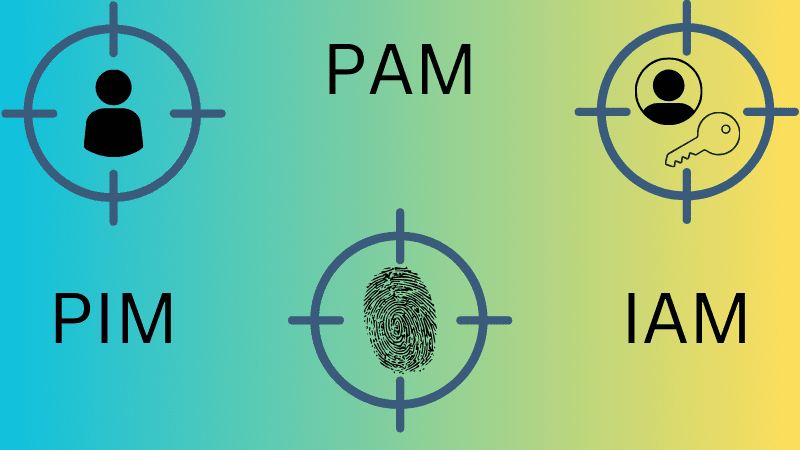

PIM vs. PAM vs. IAM

Privileged Identity Management (PIM) och Privileged Access Management (PAM) är delmängder av Identity and Access Management (IAM). IAM arbetar med att säkra, övervaka och hantera företagsidentiteter och åtkomstbehörigheter.

PIM och PAM spelar viktiga roller för att hantera och säkra privilegierade identiteter. Låt oss klargöra skillnaderna mellan IAM, PIM och PAM.

| Privileged Identity Management (PIM) | Privileged Access Management (PAM) | Identity and Access Management (IAM) |

| PIM tillhandahåller säkerhetspolicyer för att skydda och hantera privilegierade identiteter för åtkomst till kritiska system. | PAM stöder ett ramverk för att hantera, övervaka och skydda privilegierade åtkomstaktiviteter. | IAM hanterar och kontrollerar både åtkomstbehörigheter och identiteter i en organisation, inklusive användare, underanvändare, tillgångar, nätverk och system. |

| Det handlar om att hantera vem som ska få förhöjd privilegierad tillgång till resurser. | Det handlar om system som hanterar konton med förhöjda privilegier. | Det tillåter att roller tilldelas olika grupper enligt användar- och avdelningsroller. |

| Det innehåller säkerhetspolicyer för att hantera privilegierade identiteter, som tjänstekonton, lösenord, digitala certifikat och SSH-nycklar. | Det säkrar den åtkomstnivå och data som en privilegierad identitet får tillgång till. | Det erbjuder ett ramverk med unika åtgärder och regler för att förenkla digital identitets- och åtkomsthantering. |

PIM-lösningar

Här är några pålitliga PIM-lösningar:

#1. Microsoft

Microsoft erbjuder PIM-lösningar för företag, som hjälper till att hantera och kontrollera åtkomst inom Microsoft Entra. Det ger ”just-in-time” och ”vid behov” tillgång till Microsoft Entra, Azure-resurser och andra Microsoft-tjänster som Microsoft Intune och Microsoft 365.

Microsoft Azure rekommenderar uppgifter för PIM som hjälper till att hantera Microsoft Entra-roller, som att konfigurera inställningar, tilldela behörigheter och låta användare aktivera Entra-roller. Det finns även uppgifter för att hantera Azure-roller, som att upptäcka Azure-resurser och konfigurera rollinställningar.

När PIM har ställts in, kan man hitta följande uppgifter:

- Mina roller: Visar kvalificerade och aktiva roller som är tilldelade dig.

- Väntande förfrågningar: Visar förfrågningar som väntar på aktivering för rolltilldelningar.

- Godkänn förfrågningar: Visar aktiveringsförfrågningar som du kan godkänna.

- Granska åtkomst: Visar aktiva åtkomstgranskningar som du har tilldelats.

- Microsoft Entra-roller: Visar inställningar och instrumentpaneler för administratörer att övervaka och hantera Entra-rolltilldelningar.

- Azure-resurser: Visar inställningar och instrumentpaneler för att hantera rolltilldelningar för Azure-resurser.

Följande licenser krävs för att använda PIM:

- Microsoft molnprenumerationer som Microsoft 365, Microsoft Azure och andra.

- Microsoft Entra ID P1: Tillgängligt eller inkluderat i Microsoft 365 E3 och Microsoft 365 Premium.

- Microsoft Entra ID P1: Ingår i Microsoft 365 E5.

- Microsoft Entra ID Governance: Innehåller identitetsstyrningsfunktioner för Microsoft Entra ID P1- och P2-användare.

#2. Aujas

Övervaka administratörskonton och automatisera samt spåra superanvändaridentiteter med Aujas PIM-lösning. Dess lösningar tillhandahåller kontroll över administrativ åtkomst och ökar den operativa effektiviteten.

Denna lösning gör det möjligt för säkerhetsteam att följa branschstandarder och regler.

Aujas hanterar administrativ åtkomst och förhindrar interna säkerhetsintrång från superanvändare och är lämplig för både mindre serverrum och stora datacenter. Följande PIM-funktioner erbjuds:

- Utveckling av rutiner och policyer för PIM-programmet.

- Implementering av PIM-lösningar.

- Utplacering av SSH-nyckelhantering.

- Migrering av agentbaserade PIM-lösningar.

- Hantering och driftsättning av åtkomstkontrollösningar med hjälp av robotik.

Aujas erbjuder även skydd mot stöld av autentiseringsuppgifter, autentiseringshantering, sessionshantering, serverskydd, domänskydd och hemlighetshantering.

Plattformen hanterar delade ID:n över flera enheter i wide area-nätverk och säkerställer ansvarsutkrävande för delade ID:n samtidigt som antalet ID:n och lösenord minskas.

#3. ManageEngine PAM360

Minska obehörig åtkomst och skydda viktiga tillgångar med hjälp av ManageEngine PAM360. Det ger en helhetslösning med kontroll över all privilegierad åtkomst.

Verktyget minskar risken med ett kraftfullt privilegierad åtkomsthanteringsprogram och säkerställer att alla åtkomstvägar till kritiska system och känslig data är hanterade.

ManageEngine tillåter IT-administratörer att utveckla en central konsol för att underlätta snabbare åtgärder. Det erbjuder privilegierad åtkomstkontroll, åtkomstkontroll för företagsuppgifter, lösenordsåtkomst-arbetsflöde och fjärråtkomst.

ManageEngine erbjuder även SSL/TLS- och SSH-certifikathantering, ”just-in-time” privilegier, revision och rapportering samt användarbeteendeanalys. Det ger central kontroll, ökad effektivitet och regelefterlevnad.

Slutsats

Privileged Identity Management (PIM) är en utmärkt strategi för att förbättra en organisations säkerhet genom att upprätthålla säkerhetspolicyer och kontrollera åtkomstbehörigheter för privilegierade identiteter.

Genom att implementera PIM minskar man risken för att obehöriga får tillgång och skadar organisationen. Det skyddar data, underlättar regelefterlevnad och bibehåller organisationens anseende.

Det är även fördelaktigt att utforska lösningar som Privileged Access Management (PAM) och Open Source Authorization (OAuth).