Att införa en begränsning för kontolåsning kan vara ett sätt att skydda sig mot hackare som använder brute-force-attacker för att gissa lösenord. Men cyberkriminella har alltmer börjat använda sig av lösenordssprayattacker för att kringgå dessa säkerhetsåtgärder.

Lösenordssprayattacker är, i jämförelse med traditionella brute-force-attacker, relativt enkla att genomföra och svårare att upptäcka.

Men vad är egentligen en lösenordssprayattack, hur går den till, hur kan man skydda sig mot den, och vad bör man göra om man utsätts för en? Låt oss ta reda på det.

Vad är en lösenordssprayattack?

En lösenordssprayattack är en cyberattack där angripare testar vanliga lösenord mot flera konton inom en organisation, i hopp om att något av dem ska ge tillgång till ett användarkonto.

Hackare använder ett och samma, vanligt förekommande lösenord mot många konton i ett företag. Om det inte fungerar på något konto vid första försöket, väntar de några dagar innan de provar ett annat lösenord.

Denna process upprepas tills de lyckas ta sig in på ett företagskonto. Eftersom de inte testar en mängd olika lösenord mot samma konto under en kort tidsperiod, aktiveras inte kontolåsningen som är avsedd att blockera konton vid upprepade misslyckade inloggningsförsök.

När de väl befinner sig i ett företags nätverk kan de utföra en mängd skadliga aktiviteter för att nå sina mål.

Användare har ofta många konton idag. Att skapa och komma ihåg ett starkt lösenord för varje konto är krävande.

Därför använder många användare enkla lösenord för att underlätta processen. Men dessa enkla lösenord är vanliga och kända. Vem som helst kan söka på internet efter de vanligaste lösenorden och få en lista över dem. Denna situation har bidragit till ökningen av lösenordssprayattacker.

Citrix, en leverantör av digitala arbetsplatser och företagsnätverk, bekräftade att hackare hade fått tillgång till deras interna nätverk genom lösenordssprayning mellan den 13 oktober 2018 och den 8 mars 2019. Källa.

Microsoft har också bekräftat lösenord sprayattacker mot fler än 250 Office 365-kunder.

Hur fungerar en lösenordssprayattack?

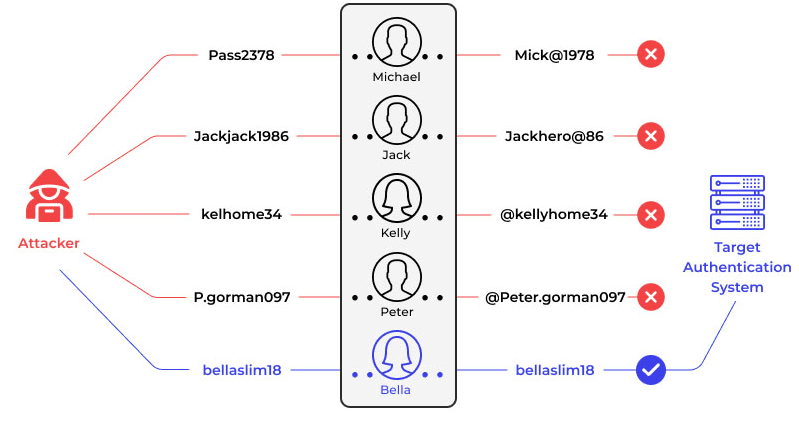

Bildkälla: Wallarm

Här följer de tre stegen för hur en lösenordssprayattack brukar gå till:

#1. Samla en lista med användarnamn

Det första steget för att genomföra en lösenordssprayattack är att få tag på en lista med användarnamn inom en organisation.

Ofta använder företag standardiserade användarnamnskonventioner, vilket gör e-postadresserna till standardanvändarnamn för de tillhörande kontona. Att gissa användarnas e-postadresser är inte särskilt svårt eftersom det vanligaste formatet är [email protected].

Angripare kan också få reda på e-postadresser genom att besöka företagets webbplats, anställdas LinkedIn-profiler eller andra offentliga onlineprofiler.

Ett annat alternativ är att köpa färdiga listor med användarnamn på den mörka webben.

#2. Spraya lösenord

När angriparen har en lista med användarnamn, söker de efter listor med ”vanligaste lösenord”. En enkel sökning på Google eller Bing kan snabbt ge dem en lista över de vanligaste lösenorden för ett visst år. För att öka sina chanser att lyckas kan hackare anpassa listan efter användarnas geografiska plats.

De kan ta hänsyn till populära idrottslag/spelare, kulturevenemang, musik etc. Om en organisation till exempel är baserad i Stockholm kan angripare kombinera AIK eller Hammarby med vanliga lösenord.

Efter att ha testat ett lösenord mot flera konton, väntar de i minst 30 till 50 minuter innan de påbörjar nästa attack för att undvika att konton låses.

Hackare kan använda olika automatiska verktyg för att effektivisera sprayningsprocessen.

#3. Få tillgång till konton

Om sprayattacken lyckas får angriparen tillgång till användarkonton. Baserat på privilegierna för dessa komprometterade konton, kan de utföra olika skadliga aktiviteter, som att installera skadlig programvara, stjäla känslig information, göra bedrägliga inköp m.m.

Om angriparen kan ta sig in i företagets nätverk, kan de röra sig i sidled och söka efter värdefulla tillgångar och utöka sina privilegier.

Lösenordssprayning vs. Credential Stuffing vs. Brute Force Attack

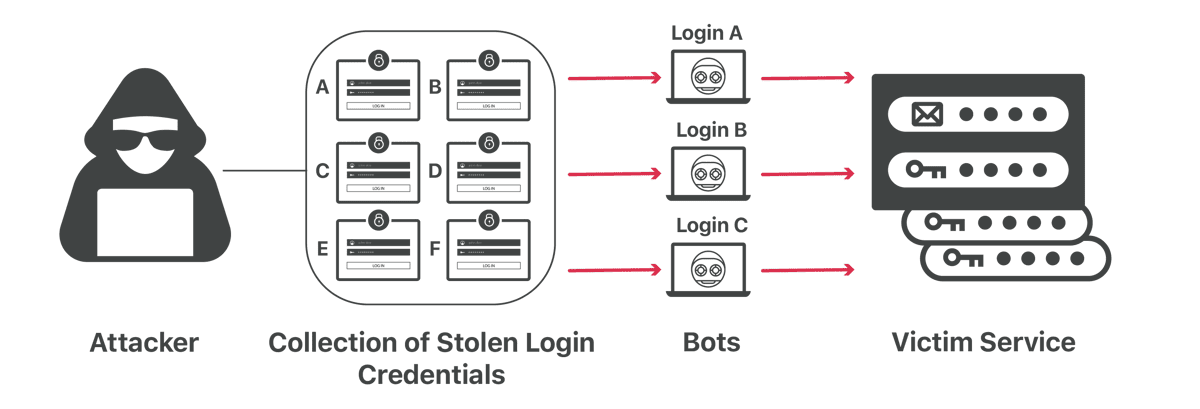

Bildkälla: Cloudflare

Vid credential stuffing-attacker använder cyberkriminella stulna inloggningsuppgifter från en organisation för att försöka komma åt användarkonton på andra plattformar.

Angripare utnyttjar det faktum att många människor använder samma användarnamn och lösenord för att komma åt konton på flera olika webbplatser. Eftersom dataintrången ökar, exponeras fler inloggningsuppgifter, vilket ökar hackarnas möjligheter att utföra credential stuffing-attacker.

Brute-force-attacker använder däremot en ”trial and error”-metod för att försöka knäcka lösenord. Cyberkriminella gissar rätt lösenord genom att testa en stor mängd kombinationer. De använder olika brute-force-verktyg för att snabba upp processen.

Inställningar för kontolåsning kan skydda mot brute-force-attacker, eftersom kontona blockeras när systemet upptäcker för många misslyckade inloggningsförsök under en kort tid.

Vid lösenordssprayattacker testar hackare ett enda, vanligt förekommande lösenord mot flera konton inom en organisation. Eftersom angriparna inte testar flera olika lösenord mot samma konto under en kort tid, kan lösenordssprayningar kringgå säkerhetsåtgärder som kontolåsning.

Hur lösenordssprayning kan påverka ditt företag

Så här kan en lyckad lösenordssprayattack påverka ditt företag:

- Genom att få obehörig tillgång till konton inom organisationen, kan angripare komma åt känslig information, ekonomiska uppgifter, kunddata och företagshemligheter.

- Hackare kan använda komprometterade konton för att göra bedrägliga transaktioner, obehöriga köp eller till och med ta ut pengar från företagskonton.

- Angripare som lyckas ta sig in i ditt företags nätverk kan kryptera viktig data och kräva en lösensumma för att dekryptera den.

- En lösenordssprayattack kan leda till dataintrång, vilket kan resultera i ekonomisk förlust och skadat anseende för ditt företag. Incidenter med dataintrång kan leda till att kunder tappar förtroendet för ditt företag och går över till dina konkurrenter.

- Du kommer att behöva avsätta resurser för att hantera ett dataintrång, få juridisk rådgivning och anlita externa cybersäkerhetsexperter. En lösenordssprayattack medför därför en betydande resursförbrukning.

Kort sagt kan en lyckad lösenordssprayattack ha långtgående konsekvenser för olika aspekter av ditt företag, inklusive de ekonomiska, operativa, juridiska och anseendemässiga.

Hur man upptäcker lösenordssprayattacker

Här är några viktiga tecken på en lösenordssprayattack:

- Du märker en ovanligt hög aktivitet av inloggningsförsök under en kort tid.

- En stor mängd inloggningsförsök med felaktiga lösenord görs mot flera konton inom en kort tid.

- Du ser inloggningsförsök från inaktiva eller obefintliga användare.

- Inloggningsförsök görs från IP-adresser som geografiskt sett inte stämmer överens med användarnas kända plats.

- Försök görs att komma åt flera konton vid udda tidpunkter eller utanför ordinarie arbetstid. Samma lösenord används i flera inloggningsförsök.

För att upptäcka lösenordssprayattacker bör du granska autentiseringsloggar för system- och programinloggningsfel för giltiga konton.

Om du misstänker att hackare försöker genomföra en lösenordssprayattack, bör du följa dessa åtgärdspunkter:

- Be dina anställda att ändra alla sina lösenord omedelbart och aktivera MFA om de inte redan har gjort det.

- Implementera ett Endpoint Detection and Response-verktyg (EDR) för att spåra all skadlig aktivitet på ditt företags enheter, för att förhindra att hackare rör sig i sidled i händelse av en lösenordssprayattack.

- Kontrollera om det finns tecken på datastöld eller datakryptering och skapa en plan för att återställa data från säkerhetskopior. Implementera en datasäkerhetslösning för att skydda dina data.

- Öka känsligheten hos dina säkerhetssystem för att upptäcka misslyckade inloggningsförsök i flera system.

- Granska händelseloggar för att förstå vad som hände, när det hände och hur det hände, för att förbättra din incidentberedskapsplan.

Hackare försöker utnyttja sårbarheter i programvara för att höja sina privilegier. Se därför till att alla anställda installerar programuppdateringar och patchar.

Hur man förhindrar attacker med lösenordssprayning

Här följer några strategier för att förhindra att hackare kommer åt användarkonton genom lösenordssprayattacker.

#1. Följ en strikt lösenordspolicy

Lösenordssprayattacker riktar sig mot svaga lösenord som är lätta att gissa. Genom att införa en policy för starka lösenord tvingas dina anställda att skapa komplexa lösenord som hackare inte kan gissa eller hitta online. Detta skyddar användarkonton inom din organisation mot lösenordssprayattacker.

Här följer några viktiga punkter som bör ingå i din lösenordspolicy:

- Lösenord bör vara minst 12 tecken långa, och innehålla stora och små bokstäver samt specialtecken.

- En lista över förbjudna lösenord bör finnas, vilket innebär att användare inte ska inkludera sina födelsedatum, födelseorter, jobbtitlar eller namn på närstående i sina lösenord.

- Alla lösenord bör upphöra att gälla efter en viss tid.

- Alla användare måste skapa olika lösenord för olika konton.

- Det bör finnas en kontolåsning som blockerar konton om det görs flera misslyckade inloggningsförsök.

Ett bra lösenordshanteringsverktyg kan hjälpa användare att skapa starka lösenord och undvika de vanligaste lösenorden.

De mest högt rankade lösenordshanterarna kan hjälpa dig att avgöra om dina lösenord har exponerats vid något dataintrång.

#2. Kräv multifaktorautentisering (MFA)

Multifaktorautentisering (MFA) lägger till ett extra säkerhetslager till konton. När MFA är aktiverat måste användare skicka in en eller flera verifieringsfaktorer, förutom användarnamn och lösenord, innan de får tillgång till sina onlinekonton.

Genom att införa multifaktorautentisering i ditt företag skyddar du onlinekonton mot brute-force-attacker, ordboksattacker, lösenordssprayattacker och andra typer av lösenordsattacker. Detta beror på att angriparna inte kommer att ha tillgång till de ytterligare verifieringsfaktorerna som skickas via SMS, e-post eller lösenordsautentiseringsappar.

MFA kan också skydda dina onlinekonton från keylogger-attacker.

#3. Implementera lösenordslös autentisering

Lösenordslös autentisering använder biometrisk identifiering, magiska länkar, säkerhetstoken och liknande för att autentisera användare. Eftersom inga lösenord används för att komma åt konton, kan hackare inte genomföra lösenordssprayattacker.

Lösenordslös autentisering är ett idiotsäkert sätt att förhindra de flesta lösenordsattacker. Du kan utforska dessa lösningar för att skydda konton i ditt företag.

#4. Testa beredskap genom att utföra simulerade attacker

Du bör testa dina anställdas beredskap mot lösenordssprayattacker genom att utföra en simulerad lösenordssprayattack. Detta hjälper dig att få en bättre bild av din lösenordssäkerhet och vidta nödvändiga åtgärder för att stärka den.

#5. Använd ett verktyg för inloggningsdetektering

Du bör använda ett granskningsverktyg i realtid för att upptäcka misstänkta inloggningsförsök. Med rätt verktyg kan du identifiera misstänkta inloggningsförsök mot flera konton från en och samma enhet under en kort tid, inloggningsförsök mot inaktiva konton, inloggningsförsök som görs utanför arbetstid etc.

När du upptäcker misstänkt inloggningsaktivitet kan du omedelbart vidta korrigerande åtgärder för att blockera obehöriga åtkomstförsök. Det kan innebära att blockera komprometterade konton, ändra inställningar i brandväggen, aktivera multifaktorautentisering etc.

#6. Utbilda dina anställda

Dina anställda spelar en avgörande roll för att skydda användarkonton från lösenordssprayattacker. Även om de tekniska säkerhetsåtgärderna är bra, fungerar de inte om dina anställda inte skapar starka lösenord och aktiverar multifaktorautentisering.

Genomför regelbundet utbildningar i cybersäkerhet för att lära dina anställda om olika lösenordsattacker och hur man kan skydda sig mot dem. Se till att de vet hur de skapar tillräckligt komplexa lösenord.

Slutsats

En lösenordssprayattack kan orsaka stor skada för ditt företag, inklusive komprometterade konton, dataintrång och framtida cybersäkerhetsattacker. Därför är det viktigt att du ökar lösenordssäkerheten inom ditt företag.

Genom att tillämpa en strikt lösenordspolicy, implementera MFA, införa lösenordslös autentisering, använda ett verktyg för inloggningsdetektering och utbilda dina anställda, kan du förhindra lösenordssprayattacker.

Du bör även vara kreativ när du väljer användarnamnskonvention för företaget. Sluta använda den vanlig—[email protected].

För att förbättra kontosäkerheten i ditt företag kan du utforska olika plattformar för lösenordslös autentisering med magiska länkar.