Har du någonsin använt ditt Google-, Facebook-, LinkedIn- eller Github-konto för att logga in på en webbplats? Eller kanske laddat upp filer direkt från din molnlagring, som Google Drive?

Dessa situationer illustrerar hur webbplatser och applikationer kan få tillgång till din information som finns lagrad på andra plattformar. Men hur görs detta utan att äventyra din personliga information eller dela dina inloggningsuppgifter med en tredje part?

Ta till exempel Facebook. De kan använda dina kontakter från ditt Google-konto för att föreslå vänner. För att detta ska fungera måste du ge Facebook tillåtelse att komma åt dina kontakter i Google.

Tidigare gjordes detta på ett osäkert sätt. Du var tvungen att ge Facebook din e-postadress och lösenord till Google, så att de kunde logga in på ditt konto och hämta dina kontakter. Många applikationer använde denna metod för att auktorisera åtkomst till användardata som lagrades på andra webbplatser.

Detta system innebar en stor risk för användarna, eftersom deras inloggningsuppgifter kunde missbrukas. En skadlig utvecklare kunde enkelt utnyttja dessa uppgifter. Detta var anledningen till att OAuth utvecklades.

Enligt Internet Engineering Task Force (IETF) är OAuth ett auktoriseringsramverk som ger tredje parter tillgång till en tjänst på uppdrag av resursägaren. OAuth möjliggör begränsad åtkomst till tredjepartsapplikationer.

Med OAuth kan applikationer få tillgång till onlineresurser som profiler eller personliga data utan att användaren behöver dela sina inloggningsuppgifter med applikationen som begär informationen.

Detta kallas delegerad åtkomst, där användaren ger en applikation tillgång till vissa resurser utan att avslöja sitt användarnamn och lösenord.

OAuth 2.0 är den vanligaste versionen av OAuth-protokollet och är en central del av webbautentisering och auktorisation.

OAuth används flitigt för mobilappautentisering, för att säkra API:er, möjliggöra enkel inloggning på flera applikationer och för att ge delegerad åtkomst. Användarna kan även hantera vilka behörigheter de ger till tredjepartsapplikationer.

Fördelar med att använda OAuth-plattformar med öppen källkod

OAuth-plattformar med öppen källkod är implementeringar av OAuth-standarden som är tillgängliga med öppen källkod. Eftersom applikationer utvecklas med en mängd olika programmeringsspråk och ramverk, erbjuder dessa plattformar bibliotek och verktyg som gör det enkelt för utvecklare att integrera OAuth i sina projekt. Här är några fördelar:

Kodkvalitet och transparens

Med öppen källkod är koden tillgänglig för alla. Det är fördelaktigt eftersom många utvecklare med olika kompetenser granskar koden och kan identifiera eventuella problem.

Detta bidrar till att säkerställa att koden är av hög kvalitet, utan sårbarheter eller fel. Företag kan även granska koden för att bedöma om den uppfyller deras behov innan de bestämmer sig för att använda den.

Kostnadseffektivitet

Programvara med öppen källkod är gratis, vilket kan minska kostnaderna för företag jämfört med kommersiella OAuth-plattformar. Detta gör det möjligt för företag med begränsad budget att skydda sina användares säkerhet.

Undvik leverantörslåsning

Genom att använda OAuth-leverantörer med öppen källkod kan du enkelt byta mellan olika leverantörer utan att behöva designa om hela din applikationsarkitektur.

OAuth-lösningar med öppen källkod följer standarder vilket gör dem kompatibla med andra system. Detta gör det enkelt att byta mellan olika lösningar med öppen källkod.

Gemensamt stöd

Programvara med öppen källkod stöds ofta av en stor gemenskap av utvecklare som arbetar med att förbättra och uppdatera den. Detta garanterar inte bara att mjukvaran fungerar med många verktyg utan gör det även möjligt att lösa problem snabbare.

Viktiga kriterier för att utvärdera OAuth-plattformar med öppen källkod

Här är några viktiga faktorer att tänka på när du väljer en OAuth-plattform med öppen källkod:

Säkerhets- och krypteringsåtgärder

Det är avgörande att den OAuth-lösning du använder har robusta säkerhets- och krypteringsåtgärder.

Plattformarna hanterar känsliga användardata och åtkomst till resurser. Därför måste plattformen stödja säker kommunikation och skydda åtkomsttokens.

Enkel integration och utvecklarvänliga API:er

Eftersom OAuth-plattformar integreras i applikationer är det viktigt att lösningen erbjuder tydliga och intuitiva API:er, dokumentation och SDK:er som förenklar integrationsprocessen.

Plattformens slutpunkter bör vara väl dokumenterade, med kodexempel och bibliotek för populära programmeringsspråk och ramverk.

Gemensamt stöd och aktiv utveckling

En aktiv gemenskap av användare och utvecklare indikerar att plattformen förbättras kontinuerligt. Det innebär även att du kan få hjälp och resurser för att använda OAuth-lösningen.

Skalbarhet och prestanda

Applikationer växer ofta med tiden. Därför måste en OAuth-lösning kunna hantera en ökande användarbas och ett stort antal samtidiga förfrågningar.

Anpassnings- och utökningsalternativ

En OAuth-lösning bör vara anpassningsbar för att möta olika affärsbehov. Företag bör inte behöva anpassa sin logik efter en OAuth-plattform.

Istället bör OAuth-lösningen vara anpassningsbar och utbyggbar nog för att kunna implementeras utan att ändra affärslogiken. Detta kan uppnås genom att tillåta tillägg av anpassade autentiseringsflöden och användarattribut.

Med dessa aspekter i åtanke, här är några av de bästa OAuth-lösningarna med öppen källkod att använda i ditt nästa projekt:

SuperTokens

SuperTokens är en leverantör av inloggningslösningar med öppen källkod som används av startups som HackeRank, Skoot och Food Market Hub, samt av ingenjörer i företag som Google, Amazon och Meta.

SuperTokens erbjuder anpassningsbara och utbyggbara komponenter som gör det enkelt att integrera användarverifiering i en applikation.

SuperTokens är enkelt och snabbt att integrera och erbjuder även färdiga användargränssnitt för registreringssidor och autentiseringsfunktioner. Användare kan också bygga sin egen inloggning med hjälp av de tillgängliga funktionerna.

Med SuperTokens kan du implementera inloggning med e-post och lösenord, social inloggning med OAuth och lösenordslös inloggning. Du kan även använda social inloggning och e-postinloggning på samma skärm.

Cerbos

Cerbos är en plattform med öppen källkod för auktorisering, oberoende av programmeringsspråk och skalbar. Cerbos utsågs till bästa lösningen inom API-säkerhet av Business Wire 2022.

Cerbos är ett lager för auktorisering som kan användas med olika identitetsleverantörer som Auth0, Magic, WorkOS, Okta och FusionAuth.

Med Cerbos kan du hantera auktoriseringslogiken centralt för alla dina applikationer och direkt göra ändringar i hur de hanterar autentisering och auktorisering.

Cerbos erbjuder även kontextmedvetna rolldefinitioner och ett API som kan användas med vilken teknisk stack som helst.

Cerbos är statslös och kan vara värd på serverlösa plattformar eller i molnet.

Passport

Passport är ett populärt mellanprogram för autentisering i Node.js-ramverket. Det används för att autentisera inkommande förfrågningar i applikationer byggda med Node.js.

Autentisering sker med plugins som kallas strategier. Passport ger utvecklare verktyg för att styra vad som händer vid lyckad eller misslyckad autentisering.

Passport erbjuder över 500 autentiseringsstrategier och möjliggör enkel inloggning med OpenID och OAuth. Det stöder även sessioner, dynamiskt omfång, implementering av anpassade strategier och enkel hantering av autentiseringsresultat.

Passport.js monterar inte rutter i Node.js-applikationer och förutsätter inte något specifikt databasschema. Detta ger utvecklaren full kontroll över applikationsnivån.

Auth.js

Auth.js är en autentiseringslösning med öppen källkod som fungerar med olika frontend-ramverk, som Next.js, SvelteKit och SolidStart.

Auth.js stöder olika OAuth-versioner och tillståndslös autentisering med alla backend-system. Det fungerar också med e-post/lösenordslös autentisering, JSON Web Tokens och databassessioner.

Auth.js är designad för serverlösa arkitekturer, men kan köras var som helst, inklusive AWS Lambda, Docker och Heroku.

Auth.js ger användarna kontroll över sin data och kan användas utan en databas. Det har även stöd för populära databaser som MySQL, Postgres, MongoDB, SQLite, MariaDB och Microsoft SQL Server.

Auth.js använder Cross-site Request Forgery (CSRF)-tokens på POST-rutter, krypterar JSON Web Tokens och genererar automatiskt symmetriska signatur- och krypteringsnycklar.

Keycloak

Keycloak är en populär lösning med öppen källkod för identitets- och åtkomsthantering. Det baseras på standardprotokoll och stöder OAuth 2.0, Security Assertion Markup Language (SAML) och OpenID Connect.

Keycloak är enkelt att integrera och har funktioner som Single-Sign-On (SSO), vilket gör att användare kan logga in på flera applikationer med en enda inloggning till Keycloak.

Detta gör att utvecklare inte behöver hantera autentisering, lagring av användare eller skapa inloggningsformulär i sina applikationer.

Keycloak gör det enkelt att lägga till inloggning via sociala nätverk utan att ändra applikationen eller koden.

Allt detta konfigureras via en administratörskonsol, där du kan konfigurera ytterligare funktioner som användarförbund och identitetsförmedling. Du kan även skapa och hantera applikationer och tjänster samt justera auktoriseringspolicyer.

Apereo CAS

Apereo CAS är en öppen källkodslösning för enkel inloggning och identitetsleverantör. CAS stöder många autentiseringsprotokoll, som OAuth 2.0, SAML, OpenID, REST och WS-Federation.

CAS har inbyggt stöd för lösenordshantering, meddelanden, användarvillkor och identitetsstöld.

CAS stöder även pluggbar autentisering, delegerad autentisering till externa identitetsleverantörer som Facebook, Twitter och OpenID Connect, samt multifaktorautentisering genom leverantörer som Google Authenticator, Authy, YubiKey och andra.

För att använda CAS är det bäst att använda det med dess officiellt stödda klientplattformar som Java, .NET, Apache och PHP.

Ory Kratos

Ory Kratos är ett användarhanteringssystem som är anpassat för molnet. Det är skrivet i Go, men har SDK:er för alla programmeringsspråk, samt anpassningsbara inloggnings-, registrerings- och profilhanteringsfunktioner.

Ory Kratos fungerar med alla ramverk för användargränssnitt och kräver minimal kod för att installera.

Anmärkningsvärda funktioner i Ory Kratos är multifaktorautentisering med olika leverantörer, självbetjäningsinloggning och registrering, social inloggning, kontoverifiering, återställning och användarhantering.

Användarhantering innebär skapande, uppdatering och radering av identiteter och data i databasen. Ory Kratos tillåter även anpassningsbara identitetsmodeller, där du kan skapa egna gränssnitt och definiera anpassade fält.

Logto

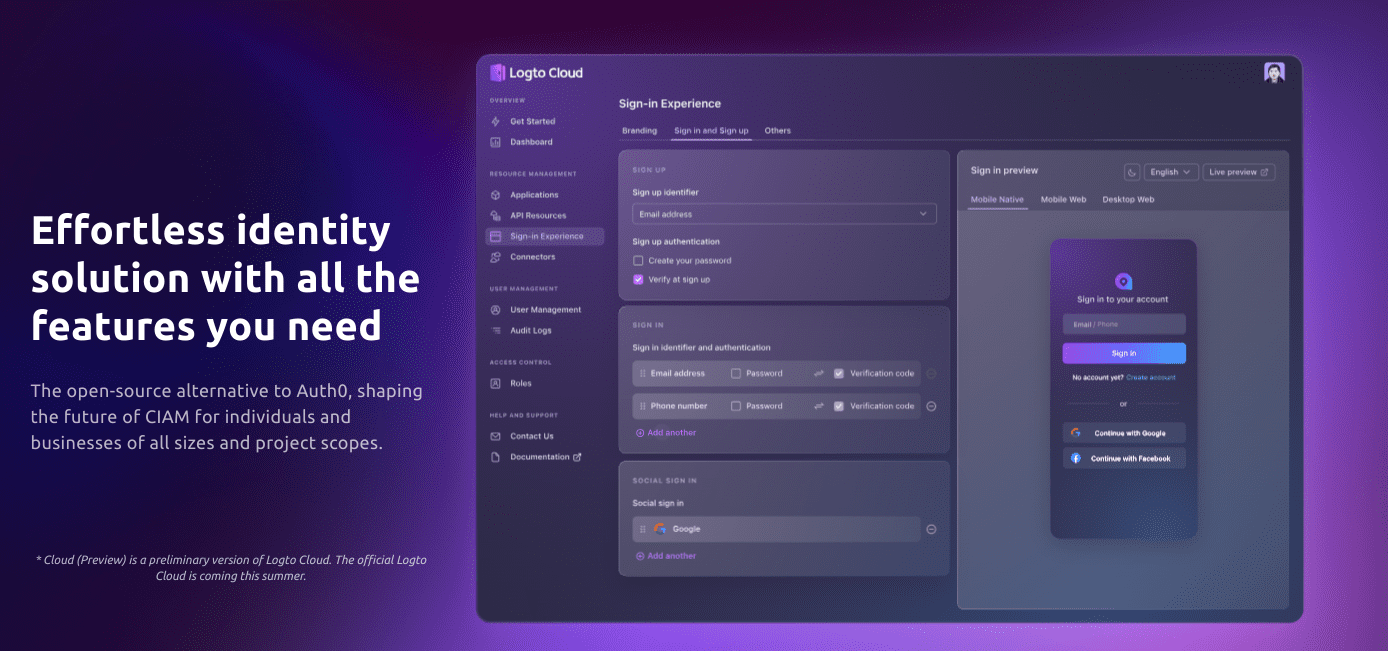

Logto beskrivs som ett kostnadseffektivt alternativ till Auth0. Det erbjuder alla funktioner för säker autentisering och auktorisering till ett lägre pris.

Logto har ett färdigt hanterings-API som kan användas som autentiseringsleverantör. Det finns också SDK:er som gör det enkelt att integrera Logto med alla applikationer.

OpenID Connect (OIDC) används för autentisering och rollbaserad åtkomstkontroll (RBAC) används för auktorisering.

Med Logto kan applikationer implementera lösenordslös inloggning, social inloggning och hantera användare som har glömt sina inloggningsuppgifter. Logto erbjuder färdiga UI-komponenter med anpassningsbar CSS.

Användare har också tillgång till en molnplattform, där de kan anpassa, integrera och förhandsgranska autentiseringen i sin applikation.

Slutsats

När du implementerar autentisering och auktorisering i din applikation finns det många lösningar med öppen källkod som kan spara pengar. Överväg någon av de lösningar som beskrivs här för att skydda din verksamhet och användardata.

Du kan också utforska fler plattformar för användarverifiering.