Säker hantering av dina hemligheter med AWS Secrets Manager

I en värld där cyberattacker blir allt vanligare är skyddet av känslig information avgörande. AWS Secrets Manager erbjuder en robust lösning för att säkert lagra och hantera dina referenser, lösenord och andra hemligheter.

Den här artikeln utforskar hur AWS Secrets Manager fungerar och hur det kan gynna din verksamhet.

Vad är AWS Secrets Manager?

AWS Secrets Manager är en tjänst som hjälper dig att hantera hela livscykeln för dina hemligheter, inklusive lösenord, API-nycklar och databasuppgifter. Det ger en central plats för lagring och hantering av konfidentiell information, vilket gör det enklare för behöriga användare att få tillgång till den.

En ”hemlighet” kan vara vilken konfidentiell information som helst som är värdefull för din organisation, till exempel lösenord, användarnamn, OAuth-tokens, AWS-referenser, SSH-nycklar, krypteringsnycklar, certifikat och privata nycklar.

Tjänsten syftar till att skydda information som används för åtkomst till IT-resurser, tjänster, applikationer och system. Genom att centralisera hanteringen av hemligheter minskar man risken för exponering och förenklar åtkomsthantering.

AWS Secrets Manager möjliggör rotation av hemligheter mellan olika AWS-tjänster som Redshift, RDS och DocumentDB, vilket säkerställer att alla nycklar och databasuppgifter hålls uppdaterade. Rotation kan ske på begäran eller schemaläggas via konsolen, AWS SDK eller AWS CLI.

Med avancerad datakontroll och stark kryptering skyddas dina hemligheter. Du kan även övervaka och granska din skyddade information genom integrationer med andra AWS-tjänster.

Största användarna av AWS Secrets Manager finns bland stora företag och mjukvaruföretag.

Funktioner i AWS Secrets Manager

#1. Lagring och hantering av hemligheter

Utöver lagring erbjuder AWS Secrets Manager omfattande hanteringsfunktioner. Du kan utföra en mängd olika åtgärder på din data:

- Skapa och lagra nya hemligheter

- Ändra befintliga hemligheter

- Söka efter specifika hemligheter

- Ta bort hemligheter som inte längre behövs

- Återställa förlorade eller raderade hemligheter

- Replikera hemligheter till andra AWS-regioner

- Marknadsföra en replikerad hemlighet till en fristående hemlighet inom AWS Secrets Manager

Referenser kan lagras efter att du skapat ditt konto i Amazon Aurora, Amazon RDS, Amazon DocumentDB eller Amazon Redshift via Secrets Manager-konsolen, AWS SDK eller AWS CLI.

#2. Stark säkerhet

AWS Secrets Manager krypterar alla dina hemligheter med AWS Key Management Service (KMS) nycklar för att skydda dem från obehöriga användare. Tjänsten använder AWS Identity and Access Management (IAM) för att ge användare säker åtkomst med avancerade kontroller och autentisering.

- Autentisering verifierar identiteten på användaren som gör en begäran genom inloggningsprocesser som kräver multifaktorautentisering (MFA), åtkomstnycklar och lösenord.

- Åtkomstkontroll ser till att endast auktoriserade användare kan utföra specifika operationer på hemligheter.

Dessutom använder Secrets Manager policyer för att definiera vilka användare som kan komma åt vilka resurser och utföra vilka åtgärder på dessa hemligheter. Detta möjliggör användning av AWS IAM-roller för tillfälliga referenser, vilket ökar säkerheten för servrar, applikationer, containrar och andra arbetsbelastningar på AWS.

IAM-roller och policyer kan även utökas till dina lokala enheter (som applikationsservrar) för att ge en konsekvent säkerhetsmodell.

#3. Hemlighetsrotation

AWS Secrets Manager gör det möjligt att automatiskt rotera hemligheter enligt schema eller på begäran utan att störa dina aktiva applikationer.

Hemlighetsrotation innebär regelbundna uppdateringar av organisationens hemligheter. Detta inkluderar att uppdatera data eller referenser i hemligheten samt i den tillhörande tjänsten eller databasen. Du kan automatisera rotationen via konsolen och AWS CLI för att spara tid.

AWS Secret Manager använder AWS Lambda för att uppdatera hemligheter, med anrop baserade på ett konfigurerat schema, till exempel 90 eller 30 dagar. Du kan även använda ett cron-uttryck för schemaläggning.

Secrets Manager märker hemlighetsversioner med hjälp av iscensättningsetiketter under rotation och kan anropa en funktion flera gånger med olika parametrar.

Så här fungerar rotationen:

- En ny version av hemligheten skapas med nya användarnamn, lösenord och annan data.

- Befintliga referenser i tjänsten eller databasen uppdateras för att matcha den nya hemliga versionen. Beroende på rotationsstrategin kan en ny användare skapas med samma åtkomsträttigheter som den befintliga användaren.

- Den nya hemliga versionen testas genom att ge den åtkomst till tjänsten eller databasen. Du kan inkludera läs- och skrivåtkomst beroende på applikationernas behov.

- Rotationen slutförs genom att byta från den gamla till den nya hemliga versionen. Den gamla versionen bevaras och markeras som ”tidigare” för att undvika dataförlust.

#4. Övervakning av hemligheter

Övervakning av dina hemligheter är viktigt för att upptäcka och reagera på oönskade händelser. Med AWS Secrets Manager kan du övervaka din data med hjälp av olika verktyg och få omedelbara rapporter om något går fel.

Loggar ger insikter i oväntade ändringar eller användning, och du kan återställa oönskade ändringar till tidigare versioner. Konfigurera automatiska kontroller för att upptäcka raderingsförsök eller olämplig hemlighetsanvändning.

Här är några funktioner för hemlig övervakning:

- Logga händelser med AWS CloudTrail: Spelar in API-anrop som händelser, inklusive konsolåtgärder för hemlig rotation och radering. Händelser lagras i 90 dagar. Du kan konfigurera CloudTrail för att skicka loggfiler direkt till Amazon S3 från flera AWS-regioner och konton.

- Övervaka med CloudWatch: Samlar in och bearbetar rådata till läsbara mätvärden i realtid för att övervaka dina hemligheter. Data lagras i 15 månader för att analysera tjänstens prestanda.

- Matcha händelser med EventBridge: Möjliggör matchning av händelser från AWS CloudTrail-loggfiler. Du kan konfigurera regler som letar efter specifika händelser och skickar nya händelser för att vidta åtgärder mot ett mål.

- Övervaka schemalagda hemligheter för radering: Genom att kombinera Amazon CloudWatch-loggar, Simple Notification Service (SNS) och CloudTrail kan du ställa in larm för att meddela vid obehöriga försök att radera en hemlighet.

Med larm får du tid att agera och kan avgöra om du vill tillåta radering eller stoppa processen. Alternativt kan du ge användare tillgång till en ny hemlighet.

#5. Integrationer

AWS Secrets Manager integreras med ett stort antal Amazon- och AWS-tjänster, inklusive Alexa for Business, AWS App2Container, App Runner, Amazon AppFlow, AWS AppConfig, Amazon Athena, Amazon DocumentDB, AWS DataSync, AWS CodeBuild, Amazon ElasticCache, Amazon EMR, AWS Elemental Live, Amazon QuickSight, Amazon Redshift, AWS Migration Hub och Amazon RDS.

Varför använda AWS Secrets Manager?

Förbättrad säkerhet

Med Secrets Manager slipper du hårdkodade referenser i applikationens källkod. Genom att lagra referenser centralt undviker du säkerhetsrisker från obehöriga som kan få tillgång till applikationen eller dess komponenter.

Katastrofåterställning

Oväntade händelser som cyberattacker kan leda till förlust av viktig information. Med Secrets Manager kan du dynamiskt hämta referenser under körning i stället för att lagra dem hårdkodat.

Minskade risker

Genom att schemalägga automatisk hemlighetsrotation kan du byta ut långsiktiga hemligheter mot kortsiktiga, vilket minskar risken för säkerhetsintrång. Rotationen kräver inte applikationsuppdateringar eller modifiering av klienter eftersom referenser inte lagras med applikationen.

Uppfyller efterlevnadskrav

Regelverk som GDPR och HIPAA kräver att organisationer följer efterlevnadsstandarder för att hantera data på ett säkert sätt. AWS Secrets Manager hjälper dig att övervaka hemligheter för att upptäcka säkerhetsrisker. Därmed skyddas både din verksamhet och kundinformation, vilket är avgörande för att upprätthålla efterlevnad. Det ger också bättre förberedelse för revisioner genom dokumentation.

Med AWS Config kan du utvärdera dina hemligheter utifrån interna policyer, bestämmelser och branschriktlinjer. Detta gör det enklare att identifiera hemligheter som inte uppfyller kraven.

Bättre kontroller

Med finkorniga policyer och åtkomstkontroller får du bättre kontroll över hemligheter, system och annan data. AWS IAM ser till att rätt person har rätt åtkomsträttigheter till rätt resurser. Administratörer kan skapa eller ta bort konton, tillåta eller begränsa åtkomst till användare och utföra många andra åtgärder baserat på aktuella behov.

Konfigurera och använda AWS Secrets Manager

Följande steg beskriver hur du ställer in och använder AWS Secrets Manager:

- Konfigurera ditt AWS-konto med nödvändig information.

- Logga in på ditt AWS-konto.

- Gå till AWS Secrets Manager-konsolen.

- Välj ”Lagra en ny hemlighet” för att skapa och lagra din hemlighet.

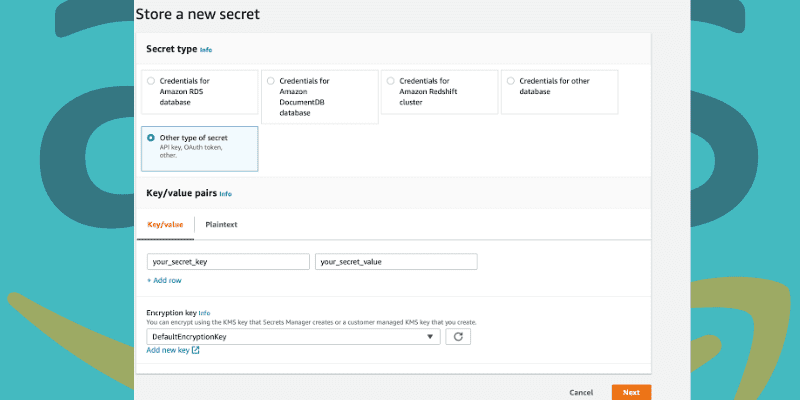

Skapa och lagra en ny hemlighet

För att skapa en hemlighet i Secrets Manager behöver du behörighet från SecretsManagerReadWrite hanterade policyer. En CloudTrail-loggpost genereras när en hemlighet skapas.

Följ dessa steg för att lagra åtkomsttokens, API-nycklar och referenser i AWS Secrets Manager:

Källa: Stack Overflow

- Öppna AWS Secrets Manager-konsolen.

- Klicka på ”Lagra en ny hemlighet”.

Du hamnar på sidan ”Välj hemlig typ”. Utför följande steg:

- Välj ”Annan typ av hemlighet” för den hemlighetstyp du vill skapa.

- Ange hemligheten som nyckel/värdepar i JSON-format eller välj fliken ”Plaintext” för att ange hemligheten i ett annat format. Du kan lagra hemligheter upp till 65536 byte.

- Välj AWS KMS-nyckeln som används för att kryptera det hemliga värdet. Standardinställningen aws/secretsmanager (hanterad nyckel) medför ingen extra kostnad.

- För att tillåta åtkomst från ett annat AWS-konto eller använda din egen KMS-nyckel, välj ”Lägg till ny nyckel” eller en kundhanterad nyckel. En kundhanterad nyckel medför extra kostnad.

- Välj ”Nästa”.

På sidan ”Konfigurera hemlighet”:

- Ange ett namn och en beskrivning för hemligheten. Namnet måste vara 1-512 Unicode-tecken.

- Lägg till taggar för hemligheten i avsnittet ”Taggar”. Du kan även lägga till en resurspolicy genom att välja ”Redigera behörigheter”.

- Om du vill replikera hemligheten till en annan AWS-region väljer du ”Replikera hemlighet”. Dessa steg är valfria.

- Välj ”Nästa”.

- På sidan ”Konfigurera rotation” kan du aktivera automatisk rotation. Detta steg är valfritt. Välj ”Nästa”.

- Granska hemlighetsinformationen på sidan ”Recension” och välj ”Lagring”. Secret Manager återgår nu till hemlighetslistan. Din nyligen tillagda hemlighet bör synas där. Om inte, uppdatera.

Förutom via konsolen kan du lägga till hemligheter via AWS SDK och AWS CLI.

AWS Secrets Manager vs AWS Parameter Store

AWS Parameter Store, en del av AWS Systems Manager (SSM), låter dig skapa nyckel-värde-parametrar för att lagra applikationskonfigurationer, autentiseringsuppgifter, produktnycklar och anpassade miljövariabler.

AWS Secrets Manager är specifikt utformat för att skapa, lagra, hantera, hämta och rotera referenser, nycklar och API-tokens.

Båda tjänsterna har ett liknande gränssnitt för att deklarera nyckel-värdepar, men de skiljer sig på följande punkter:

| AWS Secrets Manager | AWS Parameter Store | |

| Lagringsstorlek | Upp till 10 kb hemlig storlek | Upp till 4096 tecken eller 4 kb för en post (8 kb för avancerade parametrar) |

| Kostnad | $0,40/hemlighet/månad | Gratis för standardparametrar. $0,05/10 000 API-anrop för avancerade parametrar |

| Rotation | Automatisk rotation för alla hemligheter när som helst | Ingen automatisk rotation. |

| Användningsfall | Konfidentiell data som behöver kryptering | Bredare användning: autentiseringsuppgifter, appkonfiguration (produktnycklar, webbadresser) |

Slutsats

Oavsett storleken på ditt företag kan AWS Secrets Manager användas för att säkert lagra och hantera dina hemligheter. Tjänsten erbjuder förbättrad säkerhet, integritet, åtkomstkontroller och möjligheter för att skydda dina hemligheter mot obehörig åtkomst.

Du kan även undersöka hur du genomför AWS säkerhetsskanning och konfigurationsövervakning.