Information är värdefull och om den hamnar i fel händer kan det orsaka skada för individer, tredje parter eller organisationer.

Därför existerar kryptering, en metod för att skydda information vid lagring eller överföring via internet.

I den här artikeln kommer vi att utforska asymmetrisk kryptering.

Låt oss börja.

Vad är kryptering?

Kryptering är en beräkningsprocess som omvandlar data till ett format som är svårt att dechiffrera, även känt som chiffertext. Den bygger på en robust beräkningskrypteringsalgoritm.

Detta innebär att datorer omvandlar data till en skyddad form för säker lagring eller överföring. Det säkerställer också att endast godkända parter kan få tillgång till informationen.

I hjärtat av kryptering finns kryptografiska nycklar. Dessa är matematiskt genererade nycklar, beräknade utifrån andra krypteringsparametrar och baserade på en överenskommelse mellan avsändare och mottagare.

Låt oss titta på ett enkelt exempel på kryptering.

Antag att du (låt oss kalla dig Bob) vill skicka ett meddelande till John, din internetvän som gillar chiffertexter.

Bob skriver meddelandet och kör sedan informationen genom ”kryptering”. Krypteringsalgoritmen de använder är enkel. Bob förskjuter ASCII-värdet med fyra punkter och skapar därmed chiffertexten.

Således ändras ”A” vars ASCII-värde är 65 till 69, vilket motsvarar ”E” i ASCII som har värdet 69. Med denna enkla metod skapar Bob ett meddelande och skickar det till John.

Eftersom John och Bob redan har kommit överens om hur de ska koda och avkoda kan de skicka meddelanden till varandra.

Om Bob skriver ”Hej, John”, kommer chiffertexten att bli ”LIPPS0$NRLR”.

Processen att avkoda meddelandet som Bob skickade kallas dekryptering.

För att förstå det bättre, kolla in en ASCII-tabell.

Läs även: Bästa text till ASCII-omvandlare du bör prova

Vad är asymmetrisk kryptering?

Asymmetrisk kryptering, även känd som asymmetrisk kryptografi, är kryptering med en offentlig nyckel. Här används två nycklar för att utföra kryptering och dekryptering:

- Offentlig nyckel: Den offentliga nyckeln används för att kryptera meddelanden.

- Privat nyckel: Den privata nyckeln används för att dekryptera meddelanden. Den privata nyckeln kallas också den hemliga nyckeln eftersom den inte får delas och hålls konfidentiell av ägaren.

Så, hur fungerar asymmetrisk kryptering?

Låt oss ta tillbaka Bob och John från vårt tidigare exempel.

Bob insåg att hans metod att skicka krypterade meddelanden till John inte var säker. Det är för lätt för vem som helst att knäcka krypteringen genom brute-force.

Därför väljer han asymmetrisk kryptering för att skicka meddelanden till John.

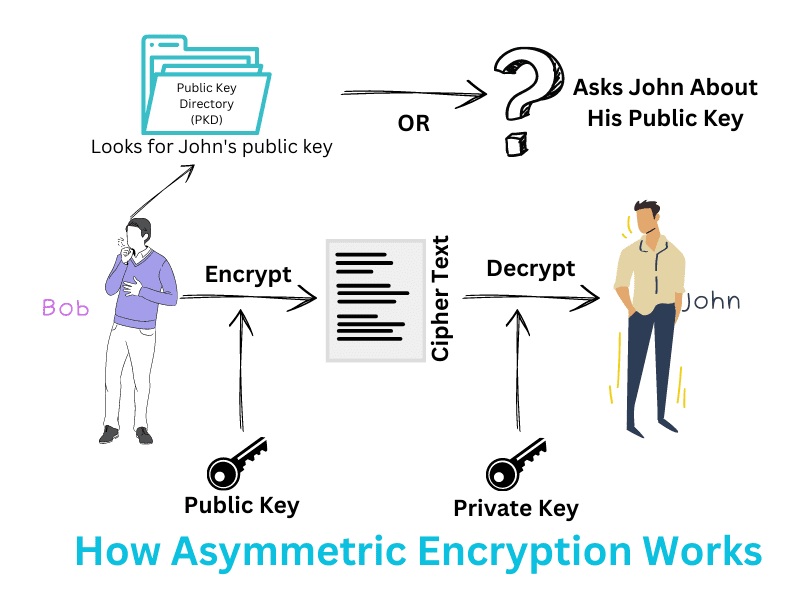

Först och främst ber Bob om Johns offentliga nyckel. Eftersom han redan känner John kan han fråga honom personligen.

Annars finns det en Public Key Directory (PKD) där enheter kan registrera sig och dela sin offentliga nyckel. På så sätt kan alla som vill skicka ett säkert meddelande få tag i den personens offentliga nyckel.

Nu kan Bob använda asymmetrisk kryptering för att kryptera meddelandet med mottagarens offentliga nyckel, i det här fallet Johns.

John tar emot meddelandet och kan dekryptera det med sin privata nyckel.

Å andra sidan är det också möjligt att kryptera och dekryptera data med en privat nyckel.

Om Bob krypterar meddelandet med sin privata nyckel kan John dekryptera det med Bobs offentliga nyckel!

Asymmetrisk kryptering fungerar eftersom den kräver tillgång till två nycklar. Detta skiljer sig från symmetrisk kryptering där kryptering och dekryptering utförs med en enda nyckel.

Hur fungerar asymmetrisk kryptografi?

För att få en klar förståelse för hur asymmetrisk kryptografi fungerar behöver vi se på själva processen.

Den grundläggande processen är starkt beroende av en algoritm som använder en matematiskt väl förberedd funktion. Funktionen hanterar genereringen av nyckelpar.

Nyckelgenereringen varierar beroende på avtalet mellan avsändare och mottagare.

De flesta verktyg och programmeringsspråk har redan fördefinierade bibliotek för att hantera kryptografi. Om du väljer att koda asymmetrisk kryptografi bör du använda dessa bibliotek istället för att försöka återskapa hjulet.

Den vanliga processen när en person bestämmer sig för att skicka ett krypterat meddelande till en annan person är följande:

➡️ Avsändaren och mottagaren genererar offentliga och privata nycklar baserat på vissa parametrar.

➡️ Därefter söker avsändaren upp mottagarens offentliga nyckel i katalogen med offentliga nycklar.

➡️ Med den offentliga nyckeln krypterar avsändaren meddelandet.

➡️ Avsändaren skickar sedan meddelandet till mottagaren som dekrypterar det med sin privata nyckel.

➡️ Mottagaren kan välja att svara på meddelandet och samma process upprepas (men i omvänd ordning).

Fördelar med asymmetrisk kryptering

Asymmetrisk kryptering har många fördelar, till exempel:

- Meddelandeautentisering: Asymmetrisk kryptering ger utmärkt meddelandeautentisering, vilket gör det möjligt att verifiera ett meddelande och dess avsändare. Det är därför digitala signaturer är ett av de bästa användningsområdena för asymmetrisk kryptografi.

- Bekvämt: Det är enkelt att implementera asymmetrisk kryptering, eftersom nyckeldistribution är lättillgänglig. De offentliga nycklarna är lättåtkomliga, så avsändaren kan enkelt kryptera ett meddelande med mottagarens offentliga nyckel. Mottagaren kan sedan dekryptera meddelandet med sin privata nyckel.

- Upptäcker manipulering: Asymmetrisk kryptografi upptäcker även all form av manipulering som sker under överföringen.

- Tillåter icke-avvisande: Verkar på samma sätt som fysiskt signerade dokument och kan därför inte förnekas av avsändaren.

Härnäst kommer vi att diskutera nackdelarna med asymmetrisk kryptering.

Nackdelar med asymmetrisk kryptering

Nackdelarna med att använda asymmetrisk kryptering är bland annat:

- Långsamt: Asymmetrisk kryptering är långsam och är därför inte lämplig för överföring av stora datamängder.

- Icke-autentiserade offentliga nycklar: Asymmetrisk kryptering använder en öppen modell där de offentliga nycklarna är fritt tillgängliga. Det finns dock inget sätt att verifiera den offentliga nyckelns äkthet och dess koppling till en viss individ. Detta innebär att användaren själv måste verifiera äktheten.

- Privat nyckel kan inte återställas: Det finns ingen mekanism för att återställa den privata nyckeln. Om den går förlorad kan meddelanden aldrig dekrypteras.

- Om den privata nyckeln läcker kan det äventyra säkerheten: Om den privata nyckeln hamnar i fel händer kan det leda till att information eller meddelanden läcker ut.

Nu ska vi utforska några av de användningsområden som asymmetrisk kryptering har.

Användningsområden för asymmetrisk kryptering

#1. Digitala signaturer

Digitala signaturer används flitigt i dag. De använder Rivest-Shamir-Adleman (RSA)-algoritmen. Den genererar två matematiskt kopplade nycklar: en offentlig och en privat. Den digitala signaturen skapas med en privat nyckel och kan enkelt verifieras eller dekrypteras med hjälp av undertecknarens offentliga nyckel.

#2. Krypterad e-post

E-postmeddelanden kan skickas säkert via internet. E-postinnehållet krypteras med den offentliga nyckeln och dekrypteras med den privata nyckeln.

#3. SSL/TLS

SSL/TLS är ett säkert protokoll för kommunikation över nätverket. Det använder både symmetrisk och asymmetrisk kryptering för att skapa en säker anslutning mellan avsändare och mottagare.

I de flesta fall används symmetrisk kryptering. Asymmetrisk kryptografi kan dock behövas när båda parter genererar sina sessionsnycklar, vilket kräver asymmetrisk kryptering för att verifiera ursprungsserverns identitet.

#4. Kryptovalutor

Ett av de vanligaste användningsområdena för asymmetrisk kryptografi är kryptovalutor. Här används de offentliga och privata nycklarna för att utföra kryptering.

Kryptografi med offentlig nyckel fungerar väl med krypto eftersom den offentliga nyckeln används för överföring medan privata nycklar används för att låsa upp transaktioner och ta emot kryptovalutor. Populära kryptovalutor som använder asymmetrisk kryptering inkluderar Bitcoin.

#5. Krypterad surfning

Webbläsare kan också använda asymmetrisk kryptering för att skydda din data under överföringen. När du har öppnat din webbläsare och gått till en webbplats ser du HTTPS-protokollet före webbadressen. ”S:et” betyder säker. För att uppnå en säker anslutning sker en så kallad handskakning mellan webbläsaren och servern, där båda parter bestämmer hur datan ska krypteras.

Webbläsare kan använda både symmetrisk och asymmetrisk kryptering för att utföra handskakningen. Asymmetrisk kryptering gör det dock enkelt att skapa en säker anslutning.

I verkligheten använder webbläsare båda typerna av kryptering för att åstadkomma en säker anslutning.

#6. Dela nycklar för symmetrisk nyckelkryptering

Asymmetrisk nyckelkryptering kan även användas för att dela symmetriska nycklar över en anslutning.

Symmetrisk vs. Asymmetrisk kryptering

Skillnaderna mellan symmetrisk och asymmetrisk kryptering är sammanfattade nedan.

| Asymmetrisk kryptering | Symmetrisk kryptering | |

| Nycklar | Det kräver två nycklar för att fungera. Den offentliga nyckeln krypterar meddelandet medan den privata nyckeln dekrypterar meddelandet. Det omvända är också möjligt. | Symmetrisk kryptering kräver endast en enda nyckel. Nyckeln krypterar och dekrypterar meddelandet. |

| Chiffertextstorlek | Chiffertexten som genereras av asymmetrisk kryptering är antingen lika lång som meddelandet eller längre. | Chiffertexten som genereras av symmetrisk kryptering är antingen lika lång som eller kortare än meddelandet. |

| Algoritmer | Populära asymmetriska krypteringsalgoritmer inkluderar RSA, ECC, EL Gamal och Diffie-Hellman. | Populära symmetriska krypteringsalgoritmer inkluderar RC4, DES, 3DES och AES. |

| Hastighet och effektivitet. | Krypteringen är relativt långsammare jämfört med symmetrisk kryptering. Detta gör det mindre effektivt för att skicka stora mängder data. | Krypteringsprocessen är snabbare än för asymmetrisk kryptering. Detta gör det effektivt för att skicka stora datamängder. |

| Nyckelstorlek | Nyckelstorlekar kan vara 2048 bitar eller längre. | Nyckelstorlekar är 128 eller 256 bitar långa. |

| Syfte | Asymmetrisk kryptering kan användas för datakryptering, autentisering och för att skapa en säker anslutningskanal. | Symmetrisk kryptering används mest för att utföra massdataöverföring. |

När ska man använda asymmetrisk kryptering?

Du bör använda asymmetrisk kryptering när:

- Du söker ett säkrare alternativ för att kryptera och skicka meddelanden.

- Du skickar små mängder data, eftersom asymmetrisk kryptering är långsam och inte lämpar sig för stora dataöverföringar.

- Du behöver bekräfta digitala signaturer.

- Du arbetar med kryptovalutor och vill auktorisera transaktioner genom att verifiera identiteten.

Slutord

Asymmetrisk kryptering är en kärnkomponent i många tekniker. Du kan hitta det i flera användningsområden, från TLS/SSL till verifiering av digitala signaturer.

Tack vare tillgängliga kryptografibibliotek kan du snabbt implementera asymmetrisk kryptografi i ditt önskade verktyg eller programmeringsspråk. Du behöver inte uppfinna hjulet på nytt och koda asymmetrisk kryptering från grunden.

Kolla in en detaljerad artikel om symmetrisk kryptering.