Gitterbaserad kryptografi representerar en framstående strategi för att skydda information genom avancerade matematiska formler.

Inom kryptografins mångfald, används generellt komplexa kodsystem för att skydda data.

Under en längre tid har kryptografiska verktyg, såsom krypteringsmetoder, ofta utvecklats med ad hoc-design. Säkerheten baserades då på intuition och tumregler.

Koder är generellt sett mer sårbara för intrång, vilket gör datasäkerhet till en utmaning för användare av kodbaserade system.

Befintliga standarder inom kryptografi är inte helt oklanderliga. Utvecklingen av kvantdatorer hotar att undergräva dessa standarder, vilket kan leda till att säkerheten för användare äventyras.

Därför är kryptering av personuppgifter en kritisk aspekt för alla. Detta behov har lett till efterfrågan på nya metoder och tekniker som är ogenomträngliga. Vi kräver standarder som kan garantera datasäkerhet även i kvantdatortidens intåg.

Efter omfattande brainstorming har en innovativ metod utvecklats: gitterbaserad kryptografi.

I den här artikeln kommer jag att utforska gitterbaserad kryptografi, dess relevans, funktionalitet och andra aspekter.

Låt oss börja!

Vad är kryptografi?

Kryptografi är en teknik som syftar till att säkra kommunikation och information genom användning av ett brett spektrum av koder. Denna metod säkerställer att data kan läsas och bearbetas av auktoriserade parter och förhindrar obehörig åtkomst.

Termen ”kryptografi” härrör från en kombination av orden ”krypto” och ”grafi”.

Ordet ”krypto” betyder ”dold” medan ”grafi” syftar på ”skrift”.

Säkerhetsmetoderna bygger på olika matematiska begrepp och algoritmer som omvandlar meddelanden till komplexa problem som verkar svåra att dechiffrera.

Det finns tre huvudtyper av kryptografi:

- Symmetrisk nyckelkryptering: Ett krypteringssystem där avsändaren och mottagaren använder en identisk nyckel för att koda och avkoda meddelanden. Denna metod är känd för sin enkelhet och snabbhet.

- Hashfunktioner: Denna algoritm använder ingen nyckel. Istället beräknas ett hashvärde från vanlig text, vilket gör det praktiskt taget omöjligt att återställa originalinnehållet. Många operativsystem använder denna metod för att kryptera lösenord.

- Asymmetrisk nyckelkryptering: Denna teknik använder två nycklar för att kryptera och dekryptera information. En offentlig nyckel används för kryptering, medan en privat nyckel, endast känd för mottagaren, används för dekryptering.

Vad är gitterbaserad kryptografi?

Gitterbaserad kryptografi avser användningen av gitterstrukturer för att konstruera kryptografiska algoritmer. Den används för post-kvantkryptering, vilket syftar till att skydda data i en värld där kvantdatorer blir allt vanligare. Jämfört med andra offentliga nyckelsystem anses gitterbaserade system vara mer motståndskraftiga mot attacker från kvantdatorer.

Om du undrar vad ett gitter är i detta sammanhang, låt mig förklara.

Ett gitter kan liknas vid ett regelbundet rutnät, där punkter är placerade vid skärningspunkterna. Detta rutnät är inte ändligt, utan definierar ett mönster som fortsätter i oändlighet. Varje punkt representeras av en vektor där heltalsmultipler kan adderas. En av de stora utmaningarna är att identifiera punkter i detta oändliga rutnät som ligger nära en given punkt, exempelvis 0.

Dessutom utnyttjar gitterbaserad kryptografi komplicerade matematiska problem för att kryptera data, vilket försvårar för angripare att bryta sig in och stjäla information.

Gitterbaserad kryptografi introducerades först av Miklos Ajtai 1996, och dess säkerhet baserades på komplexiteten hos gitterproblem.

1998 presenterade Joseph H. Silverman, Jill Pipher och Jeffrey Hoofstein ett gitterbaserat krypteringsschema för offentlig nyckel. Men detta system visade sig vara relativt enkelt att lösa. År 2005 kom Oded Regev med det första bevisligen säkra krypteringsschemat för offentlig nyckel.

Sedan dess har forskningen fortsatt att förbättra effektiviteten hos det ursprungliga schemat. 2009 skapade Craig Gentry det första homomorfa krypteringsschemat baserat på komplexa gitterproblem.

Exempel inkluderar CRYSTALS-Dilithium (algoritm för digitala signaturer) och CRYSTALS-KYBER (algoritm för nyckelutbyte och kryptering med offentlig nyckel).

Hur fungerar gitterbaserad kryptografi?

För att förstå principerna bakom gitterbaserad kryptografi, låt oss gå igenom några viktiga termer:

- Gitter: Ett gitter kan betraktas som ett regelbundet nätverk av punkter, som är oändligt i antal.

- Vektor: En vektor representerar en punkt, och dess koordinater anger dess läge. Till exempel är (2,3) en vektor med koordinaterna 2 och 3. Ett gitter består av en samling vektorer i en oändlig serie.

- Bas: Då datorer har begränsat minne, använder kryptografer en ”bas” för att effektivt representera ett gitter. Basen är en uppsättning vektorer som används för att generera alla punkter i gitterstrukturen.

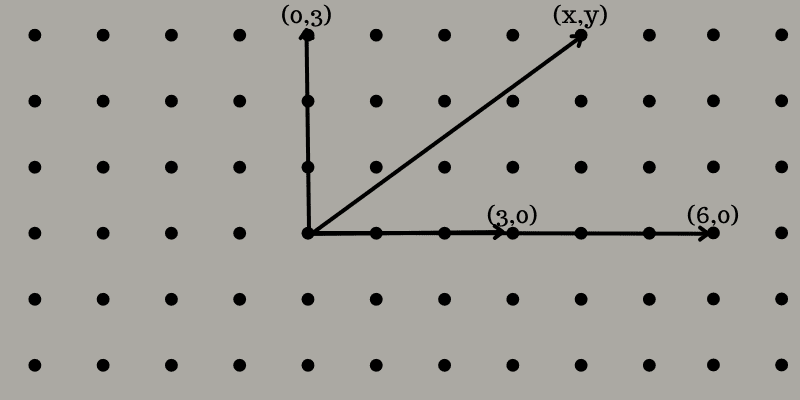

Låt oss ta ett 2D-gitter som exempel för att förstå konceptet. Tänk dig ett rutnät av punkter på en plan yta. Vi väljer två punkter som inte ligger på samma linje som går genom origo, exempelvis (3,0) och (0,3).

För att generera en tredje punkt använder vi två heltal, till exempel 2 och -1. Vi multiplicerar koordinaterna för (3,0) med 2 och får (6,0) och (0,3) med -1, vilket ger (0,-3). Summan av dessa punkter ger oss (6,-3).

Med denna metod kan du generera hela nätverket av punkter, jämnt fördelade i både vertikal och horisontell led. Koordinaterna kan namnges som (x,y), där x och y representerar heltal, inklusive 0.

Gitter klassificeras i tre kategorier:

- Aperiodiska: Ett aperiodiskt gitter är ett mönster som inte upprepas exakt, men utan överlappningar och luckor.

- Kaotiska: Ett kaotiskt gitter uppvisar slumpmässighet med överlappningar och luckor.

- Periodiska: Ett periodiskt gitter är ett mönster som upprepas utan överlappningar eller luckor.

Varje gitter fungerar som ett mönster där den som känner till vektorn kan dekryptera meddelandet. Gittrets komplexitet gör det svårt för angripare att hitta originalpunkten och nyckeln för dekryptering. Oavsett om det finns 10 eller 100 punkter i gittret, kan rätt nyckel användas för att dekryptera informationen.

Om en angripare ska välja två slumpmässiga punkter, är det svårt att avgöra vilken punkt i ett gitter med 10 punkter som leder till ett gitter med 100 punkter. Därför är det enkelt att dekryptera informationen om nyckeln är känd.

Fördelar med gitterbaserad kryptografi

Gitterbaserad kryptografi erbjuder många fördelar för både individer och företag.

Lägre energiförbrukning

Energiförbrukningen ökar med ökat systemanvändande. Gitterbaserad kryptografi, trots sin hastighet, förbrukar mindre energi jämfört med andra krypteringsmetoder. Detta beror på att den kan implementeras direkt i hårdvara, vilket minskar energiförbrukningen.

Till exempel, processorer som är designade för kryptovalutabrytning är mer energieffektiva än traditionella processorer när de använder gitterbaserad kryptografi.

Snabb beräkning

I motsats till andra kryptografiska algoritmer, utför gitterbaserade system beräkningar snabbare. Dessa snabba beräkningstider leder till ökad prestanda, vilket är särskilt viktigt för realtidsapplikationer som onlinespel och streaming.

Enkel att implementera och flexibel

Dagens företag efterfrågar flexibla lösningar som sparar tid. Gitterbaserad kryptografi är enkel att implementera eftersom den kräver få resurser och är lättillgänglig. Den kan även implementeras i standardhårdvara.

Dessutom används gitterbaserad kryptografi i olika tillämpningar, såsom digitala signaturer, nyckelutbyte och lösenordsbaserad kryptering. Du är inte begränsad till en specifik design; du kan konstruera gitter på olika sätt, vilket ger flexibilitet.

Rimliga nyckelstorlekar

Gitterbaserade kryptografiska nycklar är relativt små, även om de inte är lika små som nycklarna i klassiska eller isogenibaserade system. Detta gör att dessa nycklar kan användas i standardprotokoll.

Många användningsområden

Gitterbaserad kryptografi löser en mängd säkerhetsutmaningar, inklusive praktiska tillämpningar som signaturer och nyckelutbyte. Dessutom kan den användas för att bygga säkra kanaler i hela organisationer, för att säkra data med exempelvis homomorf kryptering och identitetsbaserad kryptering.

Matematisk grund

Eftersom algoritmen baseras helt på matematiska problem, är det svårt att lösa den om man inte känner till nyckeln. Detta ger en stark säkerhet för både privatpersoner och företag.

Förståelse

Algoritmerna som används i gitterbaserad kryptografi bygger på grundläggande linjär algebra. För att förstå dess funktionalitet krävs inte djupa matematikkunskaper. Detta möjliggör snabb implementering med hög säkerhet och effektivitet.

Lärresurser

Om du vill lära dig mer om denna teknik, finns det ett antal böcker och kurser som du kan använda som referens. Dessa resurser är tillgängliga online och kan hjälpa dig att bli expert inom detta säkerhetsområde. Låt oss utforska några av dessa alternativ.

#1. Gitterbaserade kryptosystem: ett designperspektiv

Författarna, Jiang Zhang och Zhenfeng Zhang, fokuserar på gitterbaserade kryptosystem, som anses vara de mest lovande systemen för post-kvantkryptering. Boken ger insikter i hur man bygger robusta säkerhetslager genom att använda komplexa gitterproblem.

Huvudsyftet är att informera dig om de verktyg som kan användas för att välja lämpliga gitter för att konstruera kryptosystem, inklusive attributbaserad kryptering, digitala signaturer, nyckelutbyte, identitetsbaserad kryptering och kryptering med offentlig nyckel.

#2. Gitterbaserad kryptografi med offentlig nyckel i hårdvara

Denna bok, skriven av Sujoy Sinha Roy och Ingrid Verbauwhede, beskriver hur effektivt kryptering med offentlig nyckel kan implementeras för att hantera säkerhetsutmaningar för stora datamängder som genereras av nätverket av anslutna enheter. Dessa enheter kan vara allt från små RFID-taggar till stationära datorer.

Författarna undersöker även implementeringen av homomorf kryptering och kryptering med offentlig nyckel för post-kvant-eran.

#3. Gitter och deras tillämpning i kryptografi

Detta är inte en bok, utan snarare en uppsats som skrevs av Merve Cakir 2014, under hennes kandidatexamen i datateknik. Syftet med studien är att identifiera egenskaperna hos gitterbaserade kryptosystem och hur användningen av signatur- och krypteringssystem blir osäker med utvecklingen av kvantdatorer.

I uppsatsen föreslår författaren en alternativ kryptografi som bygger på det värsta scenariot för gitterproblem. Svårigheten och säkerheten hos beräkningsproblem analyseras genom ett samarbete mellan komplexitetsteori, kryptografi med offentlig nyckel och linjär algebra.

#4. Grundläggande till avancerad kryptografi

Denna kurs, som erbjuds på Udemy, ger en tydlig förståelse av kryptografi och dess relaterade terminologier. Du kommer att lära dig om kryptografi, hashfunktioner, kodbrytning, kryptoanalys samt kryptering och dekryptering.

Kursen består av fem avsnitt med totalt 17 föreläsningar och en speltid på 2 timmar och 7 minuter. För att anmäla dig krävs endast grundläggande kunskaper i datorer och matematik från gymnasiet.

Slutsats

Kryptografi är ett viktigt verktyg för att skydda information i dina system. Den använder komplexa matematiska problem och algoritmer för att säkra data, vilket är ett av de viktigaste målen idag.

Gitterbaserad kryptografi är en av de säkraste mekanismerna som använder grundläggande linjär algebra för att kryptera data. Den inkluderar gitter, vektorer och baser för att konstruera komplicerade mönster. Dekrypteringsmetoden är beroende av mönstren, och för att avkoda informationen behöver man känna till originalpunkten. Om du har nyckeln, kan du enkelt dekryptera data.

Gitterbaserad kryptografi är en beprövad teknik för att skydda data för både individer och företag, inom olika branscher, från IT- och säkerhetsföretag till finanssektorn och många andra.

Du kan också utforska Cloud Cryptography.