NAC har etablerat sig som ett oumbärligt verktyg för företag som vill skydda sina nätverk genom att noggrant kontrollera både användar- och enhetsåtkomst.

Allteftersom organisationer fortsätter att anammas den senaste tekniken för att hantera sin nätverksinfrastruktur, ökar även behovet av robust nätverkssäkerhet.

Med hjälp av NAC kan företag effektivt förebygga obehörig åtkomst och därmed skydda sig mot olika hot, inklusive skadlig programvara och virus.

I den här artikeln kommer vi att fördjupa oss i NAC-världen och undersöka dess många fördelar, olika typer, och inte minst hur du väljer den mest lämpliga NAC-lösningen för din organisation.

Låt oss börja vår genomgång!

Vad innebär Nätverksåtkomstkontroll?

Nätverksåtkomstkontroll (NAC) är en vital säkerhetsåtgärd som används av organisationer för att säkerställa en robust nätverksinfrastruktur. Denna mekanism säkerställer att endast auktoriserade och kompatibla enheter får tillgång till nätverket.

Tänk på det som en skyddande mur som håller ditt fort säkert från obehöriga besökare!

Det primära syftet med NAC är att förhindra obehörig nätverksåtkomst, vilket kan leda till allvarliga säkerhetsincidenter, driftstopp och andra potentiellt skadliga händelser.

Hur fungerar NAC?

Nätverksåtkomstkontroll (NAC) är en sofistikerad säkerhetslösning som kontrollerar nätverksåtkomst genom att tillämpa specifika regler. Dessa regler avgör vilka användare och enheter som får ansluta och vilken nivå av åtkomst de tilldelas.

NAC:s funktion kan vara ganska komplex och involverar flera olika komponenter.

Enhetsidentifiering

I detalj innebär det att när en enhet försöker ansluta till nätverket, identifieras den initialt med hjälp av metoder som MAC-adress, IP-adress eller värdnamn.

Autentisering

Därefter autentiseras enheten av NAC-systemet för att verifiera att den har tillåtelse att ansluta till nätverket. Autentisering kan ske med olika metoder som användarnamn och lösenord, digitala certifikat, biometrisk autentisering eller smartkort.

Enhetsöverensstämmelse

Efter att enheten har blivit autentiserad, verifierar NAC-systemet om enheten uppfyller organisationens säkerhetsstandarder. Det innebär att kontrollera att enheten har den senaste antivirusprogramvaran, brandväggsskydd och de mest aktuella systemuppdateringarna.

Nätverksåtkomst

Om enheten visar sig uppfylla organisationens säkerhetskrav, beviljas den tillgång till nätverket. Skulle enheten däremot inte uppfylla kraven, kan NAC-systemet antingen neka åtkomst eller placera enheten i karantän till ett begränsat nätverk där åtgärder kan vidtas.

Kontinuerlig övervakning

Även efter att enheten har fått nätverksåtkomst, fortsätter NAC-systemet att övervaka enheten för att säkerställa att den följer säkerhetsreglerna. Om enheten inte uppfyller kraven kan NAC-systemet vidta åtgärder, till exempel att återkalla nätverksåtkomst eller återställa enheten till karantän.

Vikten av NAC

Betydelsen av nätverksåtkomstkontroll (NAC) kan inte nog betonas i dagens sammanlänkade värld, där cyberattacker och dataintrång är vanliga hot.

Det finns flera betydande skäl till varför NAC är avgörande i det aktuella cybersäkerhetslandskapet.

NAC förbättrar nätverkets prestanda genom att kontrollera antalet och typerna av enheter som tillåts ansluta. Detta minskar risken för nätverksöverbelastning och eventuella driftstopp, vilket kan vara en betydande källa till problem för nätverksadministratörer.

NAC förenklar enhetshanteringen genom att tillhandahålla en centraliserad plattform för hantering av nätverksenheter. Det gör det enklare att övervaka och hantera nätverksåtkomst, vilket minskar arbetsbördan för IT-administratörer och säkerställer att enheterna är korrekt konfigurerade.

Slutligen bidrar NAC till att minska risken för interna hot genom att säkerställa att endast auktoriserade användare och enheter kan ansluta till nätverket. Det bidrar till att förebygga dataintrång och andra säkerhetsincidenter orsakade av obehörig åtkomst, vilket ger ett extra lager av skydd för organisationers nätverk.

Steg för att Implementera NAC

Implementeringen av NAC kan vara en komplex uppgift som kräver flera steg för att säkerställa att lösningen är korrekt konfigurerad och integrerad med organisationens befintliga nätverksinfrastruktur.

#1. Definiera säkerhetspolicyn

Till att börja med måste organisationen skapa en omfattande säkerhetspolicy som definierar kraven för enheter som ska beviljas tillgång till nätverket. Denna policy bör täcka viktiga säkerhetsåtgärder som antivirusprogram, brandväggar och operativsystemuppdateringar.

#2. Välj en NAC-lösning

Organisationen behöver välja en passande NAC-lösning som uppfyller dess specifika behov. Det kan innebära att välja mellan en hårdvarubaserad, mjukvarubaserad eller en kombination av båda.

#3. Konfiguration

I det här steget måste den valda NAC-lösningen konfigureras för att matcha organisationens säkerhetspolicy. Det inkluderar inställning av autentiserings- och auktoriseringspolicyer, konfigurering av nätverksåtkomstkontrollistor (ACL) och definiering av åtgärdspolicyer för enheter som inte uppfyller kraven.

#4. Testning

NAC-lösningen måste testas i en kontrollerad miljö för att säkerställa att den fungerar som förväntat och att alla enheter blir autentiserade och auktoriserade. Testningen innebär simulering av olika scenarier för att validera lösningens funktionalitet.

#5. Utrullning

När NAC-lösningen har validerats kan den rullas ut i hela organisationen. Detta kan innefatta installation av hårdvarubaserade NAC-enheter, distribuering av mjukvaruagenter på enheter eller integration av NAC-lösningen med den befintliga nätverksinfrastrukturen.

#6. Övervakning i realtid

Slutligen är kontinuerlig övervakning och underhåll av NAC-lösningen avgörande för att säkerställa att den fortsätter att fungera effektivt. Det innefattar regelbundna programuppdateringar och återkommande säkerhetsgranskningar.

Typer av NAC

#1. Förhandsgodkännande (Pre-admission)

Denna typ av NAC-lösning fokuserar på att kontrollera om enheter uppfyller en organisations säkerhetspolicyer innan de får ansluta till nätverket.

För att lyckas med detta utför NAC förhandsgodkännande en bedömning av enhetens säkerhetsstatus, vilket vanligtvis innebär att man säkerställer att alla nödvändiga programuppdateringar och säkerhetsåtgärder är på plats.

#2. Eftergodkännande (Post-admission)

Till skillnad från NAC för förhandsgodkännande fokuserar denna lösning på att övervaka enheter efter att de redan har anslutit till nätverket. Detta för att säkerställa att de fortsätter att följa organisationens säkerhetspolicyer.

Detta innebär kontinuerlig övervakning och utvärdering av enhetens säkerhetsstatus och tillämpning av åtgärdspolicyer om enheter som inte uppfyller kraven upptäcks.

#3. In-line

Hårdvarubaserade in-line NAC-lösningar placeras direkt i nätverksflödet, vilket gör att de kan övervaka all trafik som passerar. Den här typen av NAC-lösning är optimal för att upprätthålla åtkomstkontrollpolicyer och för att detektera och reagera på potentiella säkerhetshot i realtid.

#4. Out-of-band

Out-of-band NAC-lösningar är mjukvarubaserade och fungerar parallellt med nätverket. De övervakar och kontrollerar åtkomsten till nätverket via separata kanaler, vilket gör att de kan autentisera och auktorisera enheter innan de ges tillgång till nätverket.

Hur väljer man en NAC-lösning?

Det finns olika faktorer att beakta när du väljer en NAC-lösning för din infrastruktur. Några av dessa är:

Nätverkstopologi

Strukturen på en organisations nätverk kan ha en avsevärd inverkan på vilken typ av NAC-lösning som är mest lämplig. Till exempel kan organisationer med ett brett distribuerat nätverk behöva en molnbaserad NAC-lösning, medan de med ett mer centraliserat nätverk kan dra fördel av en lokal NAC-lösning.

Implementeringsmodell

NAC-lösningar kan implementeras på olika sätt, inklusive hårdvaru-, mjukvaru- och molnbaserade lösningar. Valet av implementeringsmodell beror på organisationens specifika behov, budget och andra faktorer.

Integration med befintliga säkerhetslösningar

Det är viktigt att välja en NAC-lösning som enkelt integreras med organisationens befintliga säkerhetslösningar, till exempel brandväggar och intrångsskyddssystem. Denna integration säkerställer att säkerhetspolicyerna tillämpas i hela nätverket.

Skalbarhet

Den valda NAC-lösningen måste kunna skalas för att möta organisationens växande behov. Den ska vara kapabel att hantera tillägg av nya användare och enheter till nätverket utan att äventyra säkerheten.

Användarvänlighet

Användarvänligheten hos en vald modell påverkar både slutanvändare och administratörer, minskar arbetsbördan för IT-personalen och säkerställer att slutanvändare kan ansluta till nätverket snabbt och effektivt.

Efterlevnad

Efterlevnad är en viktig faktor att beakta när man väljer en NAC-lösning. Lösningen måste kunna tillämpa efterlevnadspolicyer och regelverk som HIPAA och PCI-DSS.

Budget

Kostnaden kan variera beroende på implementeringsmodell, funktioner och supportnivå som krävs. Organisationer måste välja en lösning som passar deras budget samtidigt som den uppfyller deras behov.

Vad är NACL?

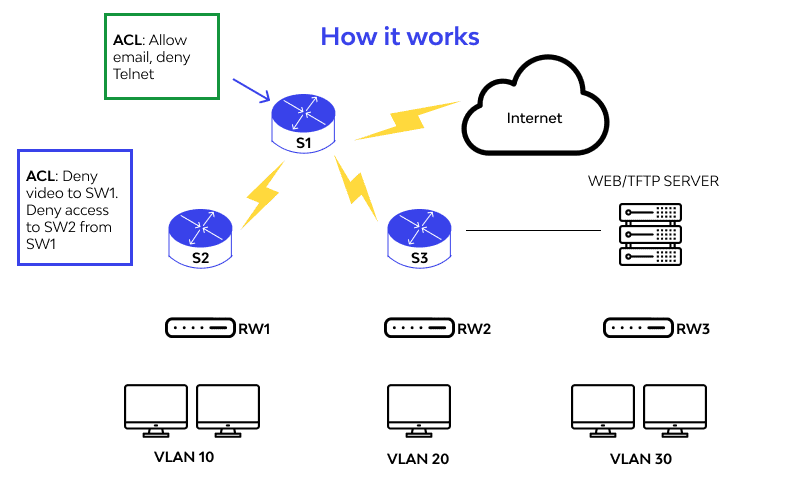

Bildkälla – wallarm.com

Bildkälla – wallarm.com

En Nätverksåtkomstkontrollista (NACL) är en säkerhetsfunktion som används för att styra inkommande och utgående trafik i ett nätverk.

Det är en samling regler som avgör vilken trafik som får passera in i eller ut ur ett nätverk baserat på kriterier som käll- och destinations-IP-adresser, portnummer och protokoll.

NACL kan användas för att blockera specifika typer av trafik, som skadlig programvara eller obehöriga åtkomstförsök, samtidigt som tillåten trafik får passera.

De används ofta i routrar, brandväggar och andra nätverksenheter för att förbättra säkerheten i ett nätverk.

Hur skapar man en NACL?

Fastställ målet:

Definiera de specifika målen och kraven för NACL, till exempel vilka typer av trafik som ska tillåtas eller blockeras, och vilka kriterier som ska användas för att filtrera trafiken.

Identifiera nätverksresurser:

Bestäm vilka enheter och system som kräver skydd med hjälp av NACL och deras tillhörande nätverksadresser.

Definiera reglerna:

Skapa en uppsättning regler för NACL som anger vilka typer av trafik som ska tillåtas eller nekas baserat på fördefinierade kriterier, som käll- och destinations-IP-adresser och protokoll.

Implementera reglerna:

Tillämpa NACL-reglerna på relevanta nätverksenheter, såsom routrar och brandväggar.

Utför testet:

Verifiera att NACL fungerar korrekt genom att testa trafikflödena och säkerställa att reglerna följs.

Övervaka och underhåll:

Övervaka och uppdatera NACL regelbundet för att säkerställa att den fortsätter att uppfylla organisationens säkerhetskrav.

Det är viktigt att komma ihåg att stegen för att skapa en NACL kan variera beroende på nätverksmiljön och organisationens säkerhetspolicy. Det rekommenderas starkt att man rådgör med experter inom nätverkssäkerhet för att säkerställa optimal NACL-konfiguration och effektivt nätverksskydd.

NAC:s kapacitet

- Enhetsidentifiering och profilering.

- Tillämpning av policyer för nätverksåtkomst.

- Dynamisk nätverkssegmentering baserat på användar- och enhetsidentitet.

- Automatiska korrigeringsåtgärder för enheter som inte uppfyller kraven.

- Integration med andra säkerhetstekniker, såsom brandväggar och intrångsskyddssystem.

- Övervakning i realtid och insyn i nätverksaktivitet.

- Centraliserad hantering och rapportering av nätverksåtkomst.

NAC:s begränsningar

- Implementeringen kan vara komplex och tidskrävande.

- Ytterligare investeringar i hård- eller mjukvara kan krävas.

- Kan bli kostsamt, särskilt för större organisationer.

- Nätverksprestandan kan påverkas om den inte konfigureras på rätt sätt.

- Kräver regelbundet underhåll och uppdateringar för att fortsätta vara effektivt.

- Ändringar i den befintliga nätverksinfrastrukturen kan vara nödvändiga.

Lärresurser

Det finns gott om resurser tillgängliga om NAC som ger en djupgående förståelse för nyckelbegrepp, protokoll, arkitekturer och implementeringsscenarier. Vi har samlat några av dessa resurser för din bekvämlighet.

#1. Nätverksåtkomstkontroll: En komplett guide

Den här boken är unik i sitt sätt att fokusera på konsten att ifrågasätta. Författaren anser att det är avgörande att ställa rätt frågor för att förstå utmaningarna och möjligheterna som är förknippade med NAC. Boken ger läsarna en uppsättning frågor som de kan använda för att analysera de NAC-utmaningar de står inför och ta fram bättre lösningar.

Utöver boken får läsarna även tillgång till digitala komponenter som förbättrar deras inlärningsupplevelse. Dessa komponenter inkluderar ett självutvärderingsverktyg online som hjälper läsarna att diagnostisera NAC-projekt, initiativ, organisationer och processer med hjälp av standardiserade diagnostiska metoder. Verktyget ger även ett NAC-styrkort som gör det möjligt för läsarna att få en tydlig bild av vilka NAC-områden som behöver uppmärksammas.

#2. ForeScout Network Access Control – Admin utbildning

Denna Udemy-kurs är en omfattande och informativ inlärningsupplevelse som riktar sig till både nybörjare och erfarna inom NAC-området. Den är ett måste för dem som vill fördjupa sin förståelse för ForeScout NAC-lösningen, en av de ledande NAC-lösningarna som finns tillgängliga i dag.

Under kursen kommer eleverna att installera ForeScout OS i en virtuell miljö med hjälp av den initiala installationsguiden, som hjälper dem att konfigurera kommunikation med switchar, domänservrar och andra relevanta inställningar. Kursen går igenom olika ForeScout-konfigurationer, inklusive segment och policyer för klassificering, utvärdering och kontroll, med tillhörande praktiska laborationer.

Under hela kursen kommer eleverna att ha tillgång till en mängd olika inlärningsresurser, inklusive videoföreläsningar, frågesporter och praktiska övningar som ger dem praktisk erfarenhet av att konfigurera och hantera ForeScout NAC-installationer.

#3. Nätverkssäkerhet – Implementera L3 Routing Table & ACL i C/C++

Denna Udemy-kurs är en utmärkt resurs för alla som vill få en djupare förståelse för de datastrukturer som används i IPv4-routningsscheman och åtkomstkontrollistor (ACL). Den ger en omfattande översikt över dessa centrala nätverksbegrepp och tydliga förklaringar av deras interna design och implementering.

Denna kurs är en värdefull resurs för alla som vill fördjupa sin förståelse för åtkomstkontrollistor och IPv4-routningsscheman och deras viktiga roll i nätverkssäkerhet. Oavsett om du är nybörjare eller expert gör föreläsningarna och de praktiska övningarna det till en idealisk inlärningsupplevelse.

#4. Bemästra åtkomstkontrollistor (ACL)

ACL är ett oumbärligt verktyg för nätverksadministratörer som vill kontrollera trafikflödet och begränsa användaråtkomsten. I den här kursen får studenterna en djupare förståelse för ACL-teknik, inklusive syntax och tillämpningar. Genom exempel på Cisco ACL-implementeringar bekantar sig eleverna med konfigurationssyntax och ser tekniken i praktiken i verkliga nätverksmiljöer.

Standard och utökad IPv4-åtkomstlistor undersöks i detalj, och eleverna kommer att lära sig hur man implementerar varje typ på en router. Felsökning av ACL och åtgärdande av vanliga fel ingår också.

Slutord

Efter att ha genomfört dessa tre Udemy-kurser kommer studenterna att erhålla ett certifikat som bekräftar deras expertis inom NAC-administration. Detta certifikat kan vara en värdefull merit för studenter som vill avancera sina karriärer inom nätverkssäkerhet.

Jag hoppas att den här artikeln har varit till hjälp i din förståelse av NAC och hur man implementerar det. Du kanske även vill läsa mer om IGMP Snooping för att minska överbelastningen i nätverket.