Hantering av säkerhetsläget i molnet erbjuder en metod för kontinuerlig granskning av molnmiljön, vilket ger insyn, identifierar och åtgärdar sårbarheter samt förutser potentiella hot.

Säkerheten i dagens molnmiljöer är komplex på grund av deras dynamiska natur och ständiga anslutning och frånkoppling av otaliga nätverk och resurser. Otillräcklig insyn kan resultera i oupptäckta felkonfigurationer och andra säkerhetsbrister som angripare kan utnyttja för att få obehörig tillgång till infrastrukturen.

Vanligtvis ökar felaktiga konfigurationer risken för attacker, vilket underlättar för cyberkriminella att genomföra angrepp. Detta kan i sin tur leda till exponering av känslig information, böter för bristande efterlevnad, ekonomiska förluster och skador på anseende.

Idealt sett säkerställer en implementering av Cloud Security Posture Management (CSPM) att molnmiljöns säkerhet överensstämmer med bästa praxis, etablerade regler och förväntningar.

Källa: my.f5.com

Vad är Cloud Security Posture Management (CSPM)?

Cloud Security Posture Management (CSPM) är en uppsättning verktyg och metoder som hjälper organisationer att utvärdera sin molninfrastruktur, identifiera och korrigera felkonfigurationer, efterlevnadsbrott och andra säkerhetsrisker.

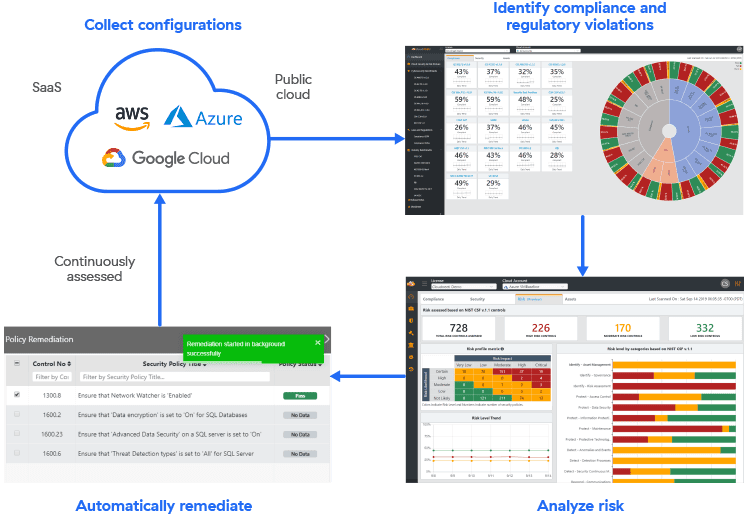

Medan vissa molntjänstleverantörer, som Amazon AWS, Google Cloud och Microsoft, har inbyggda CSPM-funktioner, bör organisationer som använder andra plattformar överväga verktyg från tredje part.

Dessa lösningar spelar en viktig roll inom molnsäkerhet genom att identifiera, åtgärda eller varna IT-team om felaktiga säkerhetskonfigurationer, risker, bristande efterlevnad och andra svagheter. Vissa verktyg erbjuder automatisk upptäckt och korrigering av brister.

Förutom att upptäcka och minimera risker, erbjuder ett CSPM-verktyg kontinuerlig övervakning och insyn i organisationens säkerhetsläge i molnet. Vissa verktyg ger dessutom rekommendationer för att förbättra säkerheten.

Varför är Cloud Security Posture Management viktigt?

Eftersom molnet omfattar ett brett spektrum av olika teknologier och komponenter, kan det vara svårt för organisationer att övervaka allt, särskilt om de saknar rätt verktyg.

Alla organisationer som använder molntjänster bör överväga att använda ett CSPM-verktyg. Detta är särskilt viktigt för organisationer med kritiska arbetsbelastningar, i starkt reglerade branscher och de som hanterar flera molntjänstkonton.

Fördelarna med att använda CSPM inkluderar:

- Kontinuerlig skanning och utvärdering av säkerhetsläget i realtid.

- Möjlighet för organisationer att få ständig insyn i hela molninfrastrukturen.

- Automatisk upptäckt och korrigering av felkonfigurationer och problem med efterlevnad.

- Utförande av benchmarking och revisioner för att säkerställa att organisationen följer bästa praxis.

Trots flexibiliteten och produktiviteten som molninfrastrukturen ger, finns det ett flertal säkerhetsutmaningar, särskilt när felkonfigurationer och andra bristfälliga metoder ökar risken för attacker. För att hantera dessa utmaningar bör organisationer använda CSPM-verktyg för att öka synligheten, identifiera och åtgärda riskerna.

Ett typiskt CSPM-verktyg kommer kontinuerligt att övervaka molninfrastrukturen och generera en varning när ett problem upptäcks. Beroende på problemets natur kan verktyget åtgärda risken automatiskt.

En snabb varning gör det också möjligt för säkerhetsteam, utvecklare och andra grupper att åtgärda problemet i tid. Dessutom hjälper CSPM organisationer att identifiera och åtgärda eventuella luckor mellan det nuvarande och önskade säkerhetsläget i deras molnmiljö.

Hur fungerar CSPM?

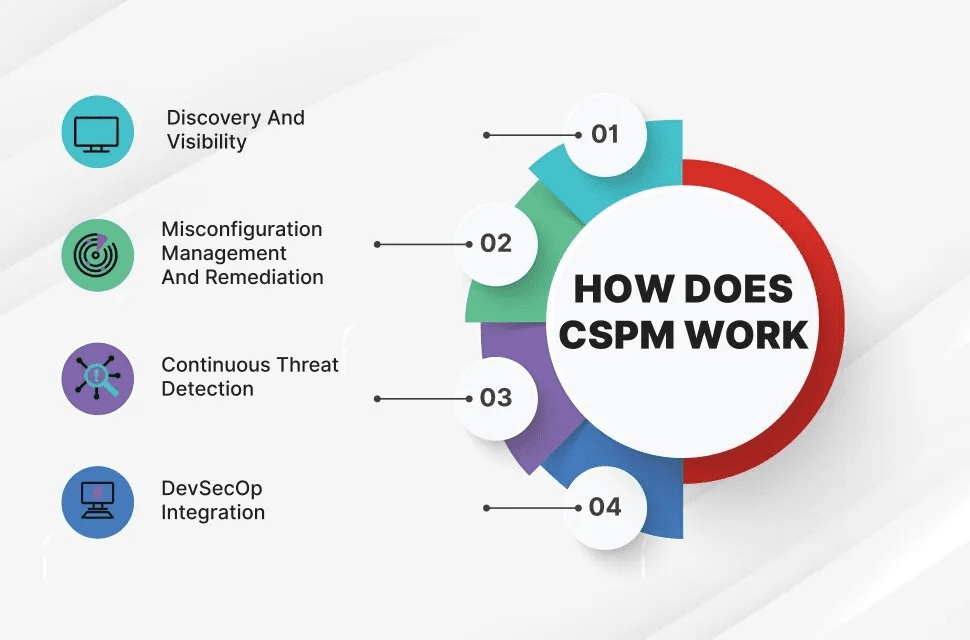

En CSPM-lösning erbjuder kontinuerlig övervakning och visualisering av molninfrastrukturen för att underlätta upptäckt och kategorisering av olika molnkomponenter samt bedöma aktuella och potentiella risker.

De flesta verktyg jämför aktuella policyer och konfigurationer med en fastställd standard för att identifiera avvikelser och risker. Vissa regelbaserade CSPM-lösningar agerar utifrån fördefinierade regler.

Andra lösningar använder maskininlärning för att upptäcka förändringar i teknik och användarbeteende och anpassar därefter jämförelsesmetoden.

En typisk CSPM har följande grundläggande funktioner:

- Kontinuerlig övervakning av molnmiljön och tjänsterna, vilket ger fullständig insyn i komponenterna och konfigurationerna.

- Jämförelse av molnkonfigurationer och policyer med en uppsättning godkända riktlinjer.

- Upptäckt av felkonfigurationer och policyändringar.

- Identifiering av befintliga, nya och potentiella hot.

- Korrigering av felkonfigurationer baserat på förbyggda regler och branschstandarder, vilket bidrar till att minska risker orsakade av mänskliga fel.

Källa: fortinet.com

Även om CSPM kan hjälpa till att lösa många problem med felkonfigurationer och efterlevnad, kan deras funktioner variera. Vissa verktyg stöder automatisk sanering i realtid.

Den automatiska saneringen kan variera mellan olika verktyg, medan andra stöder anpassad automatisering. Dessutom är vissa verktyg specifika för vissa molnmiljöer, som Azure, AWS eller andra tjänster.

Vissa CSPM-lösningar erbjuder automatiserad och kontinuerlig övervakning, synlighet, upptäckt av hot och åtgärdande. Beroende på lösningen kan den automatiskt lösa risker, skicka varningar och ge rekommendationer.

Vad är en säkerhetsfelkonfiguration och varför uppstår den?

En säkerhetsfelkonfiguration uppstår när säkerhetskontroller är felaktigt konfigurerade eller lämnas osäkra, till exempel med standardinställningar. Detta skapar sårbarheter, säkerhetsbrister och fel som exponerar nätverk, system och data för olika cyberattacker.

Felkonfigurationer uppstår främst på grund av mänskliga fel, till exempel när team misslyckas med att implementera säkerhetsinställningar korrekt eller inte alls.

Vanliga dåliga metoder inkluderar att använda standardinställningar, dålig dokumentation av konfigurationsändringar, beviljande av onödiga eller riskfyllda behörigheter, felaktiga inställningar från tjänsteleverantören och liknande.

Felkonfigurationer kan även uppstå genom att onödiga funktioner, konton, portar, tjänster och andra komponenter aktiveras, vilket ökar attackytan.

Andra orsaker till att felkonfigurationer uppstår inkluderar:

- Visning av känslig information i felmeddelanden.

- Dålig, svag eller avsaknad av kryptering.

- Felkonfigurerade säkerhetsverktyg, oskyddade plattformar, kataloger och filer.

- Felaktiga maskinvarukonfigurationer, till exempel användning av standard IP-adresser, autentiseringsuppgifter för maskinvara och programvara samt standardinställningar.

Hur implementerar man CSPM i din organisation?

En CSPM gör det möjligt att kontinuerligt utvärdera din molnmiljö, identifiera och åtgärda säkerhetsluckor. Att implementera en effektiv CSPM-lösning kräver noggrann planering, strategi och tid. Processen kan variera från organisation till organisation på grund av skillnader i molnmiljöer och mål.

Utöver att välja rätt verktyg bör teamen följa bästa praxis vid implementeringen. Det finns flera faktorer att beakta.

Säkerhetsteamen bör definiera målen för CSPM samt få godkännande från ledningen. Därefter bör följande steg tas:

- Definiera målen, till exempel de risker du vill upptäcka och lösa. Identifiera och involvera relevanta team i övervakningen av implementeringen.

- Välj rätt CSPM-lösning och använd förkonfigurerade eller anpassade regler för att upptäcka felkonfigurationer och andra sårbarheter.

- Fastställ hur molnmiljöerna ska utvärderas eller bedömas.

- Skanna kontinuerligt din molnmiljö och tillgångar för att identifiera och hantera säkerhetsrisker.

- Utvärdera resultaten och prioritera åtgärderna. Vissa verktyg kan hjälpa till att bedöma allvarlighetsgraden av de identifierade riskerna.

- Åtgärda upptäckta risker automatiskt eller manuellt. Verktyget kan konfigureras att meddela relevanta team om åtgärdsbehov.

- Upprepa processen regelbundet och finjustera den för att hantera förändringar i molnmiljön.

De flesta organisationer saknar kännedom om antalet och typerna av molnresurser, vilka som körs och deras konfigurationer. Denna brist på insyn kan leda till att olika tjänster körs med felkonfigurationer.

Ett typiskt CSPM-verktyg skannar kontinuerligt molnmiljön och ger därmed insyn i säkerhetsläget. Under skanningen upptäcks tillgångar, tjänster och andra molnresurser samtidigt som säkerheten utvärderas genom att kontrollera felkonfigurationer och andra sårbarheter.

Verktyget visualiserar tillgångarna och hjälper organisationerna att upptäcka och förstå nätverksanslutningar, tjänster, arbetsbelastningar, vägar till data och andra resurser. Detta gör det möjligt för teamen att identifiera felkonfigurationer, säkerhetsbrister, oanvända tillgångar och tjänster, samt kontrollera integriteten hos nyligen installerade system.

CSPM-verktyget upptäcker till exempel molntillgångar som virtuella maskiner, Amazon S3-hinkar och andra resurser. Det ger insyn i molnmiljön, inklusive dess tillgångar, säkerhetskonfigurationer, efterlevnad och risker. Denna synlighet hjälper teamen att identifiera och hantera dolda sårbarheter.

Källa: zscaler.com

Utmaningar med Cloud Security Posture Management

Även om CSPM-verktyg erbjuder många säkerhetsfördelar, har de även vissa nackdelar. Dessa inkluderar:

- Vissa CSPM-verktyg saknar sårbarhetsskanningsfunktioner och är beroende av andra lösningar, vilket kan komplicera implementeringen och responsen.

- Brist på kompetens för att distribuera och underhålla CSPM-lösningar.

- Automatisk sanering kan orsaka problem. Även om automatisk lösning av problem generellt sett är snabbare och effektivare, kan vissa problem kräva manuell hantering.

- De flesta CSPM-verktyg kan inte proaktivt stoppa ransomware, skadlig programvara och andra attacker. Att mildra en attack kan ta flera timmar, vilket kan leda till mer skada. Dessutom kanske verktyget inte upptäcker hot som sprider sig i sidled över molnmiljön.

- Vissa CSPM-funktioner finns vanligtvis som produkter från molntjänstleverantörer eller som funktioner i andra molnbaserade verktyg, som Cloud Workload Protection Platform (CWPP) och Cloud Access Security Broker (CASB). Dessa molnlösningar erbjuder dock inte säkerhet för lokala system.

Lärresurser

Nedan följer några kurser och böcker som hjälper dig att lära dig mer om molnsäkerhetshantering och andra metoder.

#1. Check Point Jump Start: CloudGuard Posture Management: Udemy

Check Point Jump Start: CloudGuard Posture Management är en kostnadsfri, enkel och informativ onlinekurs som erbjuds av Udemy. Du behöver endast grundläggande datorkunskaper för att förstå CSPM.

#2. Containersäkerhet och molnsäkerhet med AQUA – Udemy

Kursen Container Security & Cloud Security med AQUA hjälper dig att lära dig mer om containerbilder, deras säkerhet och hur du skannar dem med Aquas säkerhetslösningar.

Du kommer även att lära dig hur du upptäcker felkonfigurationer i en AWS-plattform, om molnsäkerhetshantering och hur du implementerar det med Aqua-lösningen.

#3. Cloud Security Posture Management Komplett guide för självbedömning

Boken guidar dig i hur du bedömer ditt säkerhetsläge, visualiserar dina molnresurser och avgör vem som använder dem. Den levereras även med digitala verktyg för att bedöma säkerhetsåtgärder, policyer och andra lösningar.

Vidare kommer du att analysera tidigare attacker och utmaningar som din organisation står inför för att skydda sin arbetsbelastning. Du kommer även att bedöma hur säkra dina applikationer och data är, vem som har tillgång till dem och vem som har behörighet att vidta vissa åtgärder.

CSPM-självvärderingsguiden hjälper dig att fastställa dina CSPM-utmaningar och hur du kan övervinna dem och skydda din molnmiljö.

#4. Cloud Security Technical Reference Architecture

Boken ger en referensarkitektur som rekommenderas av CISA, OBD och andra säkerhetsmyndigheter.

Den belyser att organisationer och myndigheter som flyttar sin arbetsbelastning till molnet bör skydda sin datainsamling och rapportering med hjälp av olika verktyg, inklusive CSPM.

Slutord

Molninfrastrukturen förändras ständigt och organisationer utan tillräcklig insyn riskerar att exponera sig för attacker. Det är därför viktigt att regelbundet granska säkerhetsinställningar, konfigurationer och kontroller för att säkerställa efterlevnad, även efter att nya komponenter lagts till. Teamen bör sedan åtgärda alla avvikelser i konfigurationen så fort som möjligt.

Ett sätt att uppnå detta är att använda en tillförlitlig lösning för hantering av molnsäkerhet. Verktyget ger den insyn som gör det möjligt för organisationer att skydda sina molntillgångar från bristande efterlevnad och felkonfigurationer, såsom föråldrade säkerhetsuppdateringar, felaktiga behörigheter, okrypterad data och utgångna krypteringsnycklar.

Läs mer om hur du hittar sårbarheter i webbservrar med Nikto-skannern.