Teknikens framsteg inom digital kriminalteknik

De senaste åren har den teknologiska utvecklingen varit explosionsartad och påverkat grundläggande strukturer inom olika branscher och sektorer. Ett område som dragit stor nytta av denna snabba utveckling är kriminaltekniken.

Kriminalteknik är en vetenskaplig disciplin som används för att undersöka brott, syftande till att fastställa händelseförlopp och orsaker. Fältet fokuserar på att samla in och analysera bevis som kan presenteras i domstol, vilket är avgörande för att lösa brott.

Teknologins intåg inom kriminaltekniken har lett till framväxten av en särskild gren, kallad digital kriminalteknik. Denna disciplin handlar om att undersöka och säkra bevis som lagras på digitala enheter, såsom mobiltelefoner och datorer, med målet att lösa brott som involverar datorer och nätverk.

En stor utmaning för digitala kriminaltekniker är kryptering. Kryptering omvandlar data till hemliga koder för att förhindra obehörig åtkomst. Med krypteringsverktyg som AxCrypt och NordLocker, samt operativsystem som Windows och macOS som erbjuder inbyggd kryptering, har det blivit allt svårare att återställa data från digitala enheter.

Den breda användningen av kryptering har skapat ett behov av specialiserade dekrypteringsverktyg för kriminaltekniskt bruk. Dessa verktyg konverterar krypterad data tillbaka till läsbart format och är avgörande för att kriminaltekniker ska kunna samla in information från krypterade filer under brottsutredningar.

Fördelar med att använda kriminaltekniska dekrypteringsverktyg

Här är några av de främsta fördelarna med att använda dessa verktyg:

- Snabbhet: Kriminaltekniska dekrypteringsverktyg kan hantera stora datamängder, oavsett komplexitet, på betydligt kortare tid.

- Användarvänlighet: Tidigare krävdes djup kunskap i programmering, matematik och kryptografi för att dekryptera data. Dekrypteringsverktyg automatiserar dessa komplexa processer, vilket gör dem tillgängliga för fler användare.

- Mångsidighet: Dessa verktyg erbjuder en rad funktioner, utöver dekryptering, inklusive analys av datorregister, lösenordsåterställning och återställning av raderade filer.

- Noggrannhet: Eftersom kriminaltekniska bevis kan ifrågasättas i domstol, är det av yttersta vikt att de är korrekta. Dekrypteringsverktyg testas noggrant och använder olika algoritmer för att säkerställa hög datakvalitet.

Viktiga aspekter vid val av dekrypteringsverktyg

Inte alla kriminaltekniska dekrypteringsverktyg är likvärdiga. Här är några faktorer att beakta:

- GPU-acceleration: Användning av datorns grafikkort (GPU) för att påskynda datatunga processer kan kraftigt minska dekrypteringstiden.

- FDE-dekryptering: Full Disk Encryption (FDE) krypterar all data på en hårddisk som standard. Det är viktigt att verktyget kan dekryptera sådana enheter.

- Stödda filtyper: Olika verktyg har stöd för olika typer av krypterade filer. Kontrollera att verktyget kan hantera de filtyper du behöver dekryptera.

- Upptäckt av krypterade filer: Att identifiera alla krypterade filer i ett stort system kan vara svårt. Ett verktyg som automatiskt hittar och listar dessa filer sparar tid.

- Spårbarhet: Ett idealiskt verktyg lämnar inga spår efter dekrypteringsprocessen. Detta skyddar utredningen från att upptäckas.

Det finns många dekrypteringsverktyg tillgängliga, men deras kapacitet varierar. Här följer några av de bästa verktygen för kriminaltekniska utredningar.

Passware Kit Ultimate

Passware Kit Ultimate är flaggskeppsprodukten från Passware, en leverantör av lösenordsåterställnings- och dekrypteringsverktyg. Enligt dem används deras produkter av brottsbekämpande myndigheter globalt för att lösa fall som kräver dekryptering.

Verktygets mångsidighet placerar det högt på listan:

- Lösenordsåterställning för över 340 filtyper, inklusive arkivfiler, kryptovaluta-plånböcker, Word-dokument och QuickBooks. Det stöder också krypteringsverktyg som AxCrypt och VeraCrypt.

- Dataextrahering och lösenordsåterställning från mer än 250 mobila enheter, från iPhones till Android-märken som Samsung. Det kan även extrahera data från krypterade enheter.

- Dekryptering av enheter med full diskkryptering.

- Hårdvaruacceleration via NVIDIA- och AMD-GPU:er för snabbare lösenordsåterställning och dekryptering.

- Dekryptering av Mac-datorer med Apple T2 Security Chip, genom ett särskilt tillägg.

Passware Kit Ultimate erbjuder inte en gratis testperiod, men en 30-dagars pengarna-tillbaka-garanti.

Elcomsoft Forensic Disk Decryptor

Elcomsoft Forensic Disk Decryptor ger direkt tillgång till data krypterad med BitLocker, FileVault 2, TrueCrypt, Veracrypt och PGP Disk.

Unika funktioner:

- Inga fotspår lämnas efter dekrypteringsprocessen.

- Åtkomst till metadata för krypteringen, vilket kan underlätta åtkomsten till klartextlösenord.

- Realtidsåtkomst till krypterad information genom att montera krypterade volymer som enhetsbokstäver.

Verktyget söker automatiskt efter krypterade volymer, identifierar dem och ger detaljer om krypteringsinställningarna. En gratis testversion är tillgänglig.

Paladin

Paladin forensics suite är en startbar Linux-distribution baserad på Ubuntu, tillgänglig för både 32-bitars och 64-bitars datorer. Den utvecklas av SUMURI, ett företag specialiserat på digital bevisning och datorforensik.

Paladin ger tillgång till över 100 förkompilerade kriminaltekniska verktyg med öppen källkod, för uppgifter som dekryptering, hårdvaruanalys, lösenordsupptäckt och analys av sociala medier.

Unika egenskaper:

- Möjlighet att klona enheter.

- En diskhanterare för visualisering av anslutna enheter och deras partitioner.

- Automatisk loggning av aktiviteter.

- Levereras med Autopsy Digital Forensics Platform.

Olika versioner av programvaran erbjuds under en ”namn ditt pris”-modell.

Mobile Verification Toolkit (MVT), från Amnesty International Security Lab, är en samling verktyg för att automatisera insamlingen av kriminaltekniska spår på Android- och iOS-enheter.

MVT designades för att upptäcka spionprogram, som Pegasus Spyware, och är mycket effektivt för att identifiera om skadlig programvara installerats utan användarens vetskap.

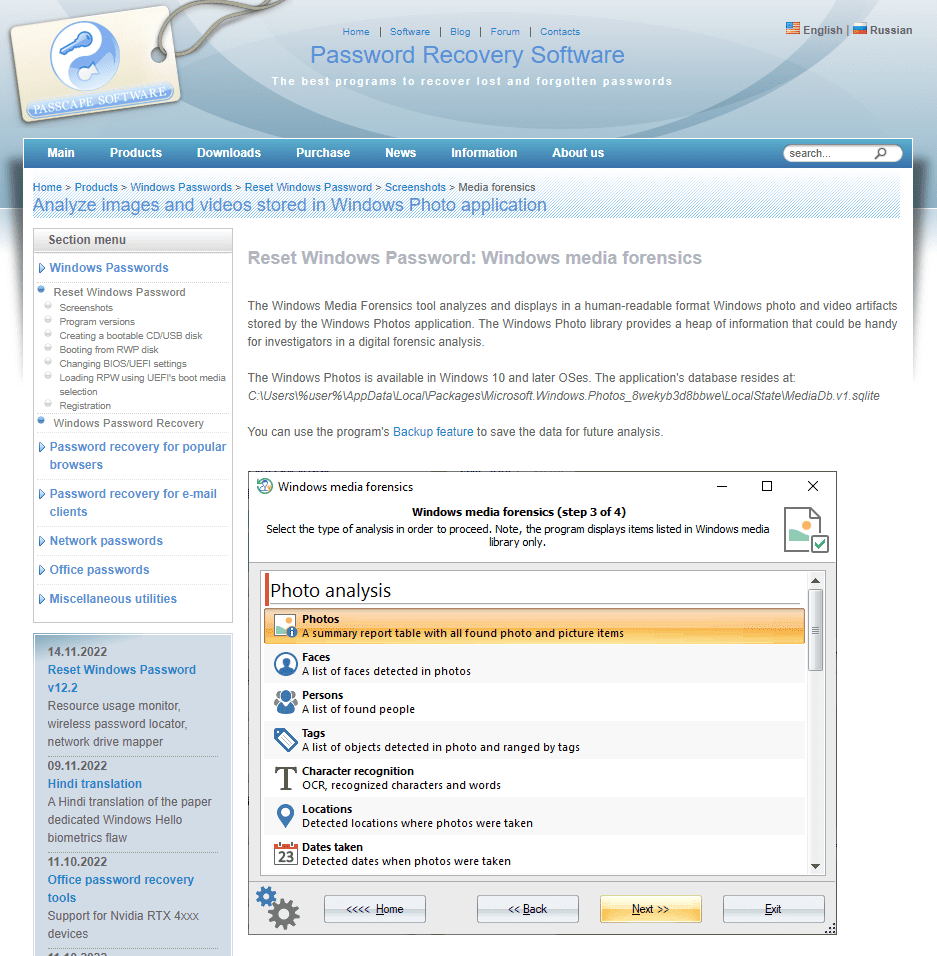

Windows media forensics-verktyg består av analys av bilder, videor och användaraktivitet, fokuserat på att analysera media lagrade i Windows Photos. Verktyget identifierar ansikten, platser och andra detaljer i bilder och videor, samt tidpunkter, kameramodeller och tillverkare.

Dessutom spårar verktyget när användaren öppnat filerna och vilka ändringar som gjorts, och sammanställer all information i ett lättläst format för analys och backup.

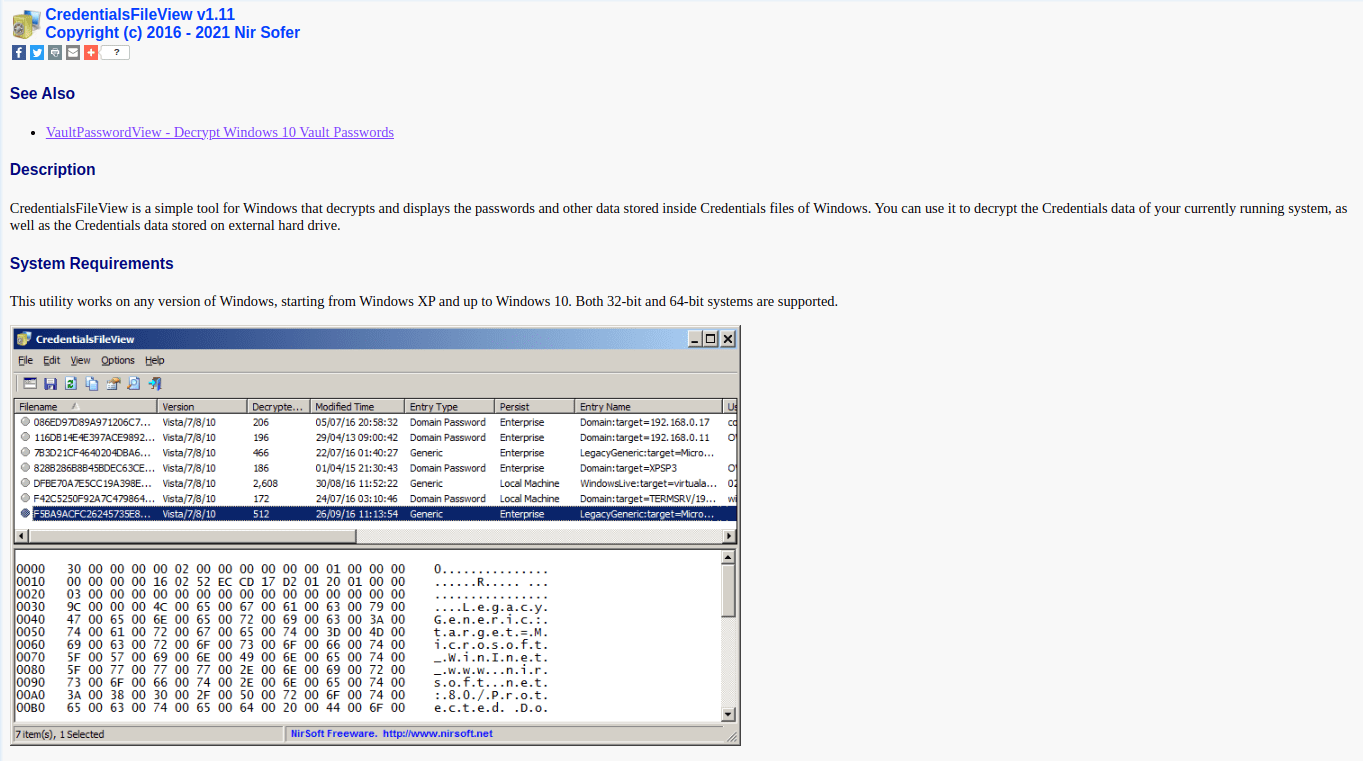

CredentialsFileView

CredentialsFileView är ett Windows-verktyg som dekrypterar och visar data lagrad i operativsystemets autentiseringsfiler, inklusive inloggningslösenord och lösenord för webbplatser och e-postkonton.

Verktyget stöder Windows-versioner upp till Windows 10 och både 32-bitars och 64-bitars system.

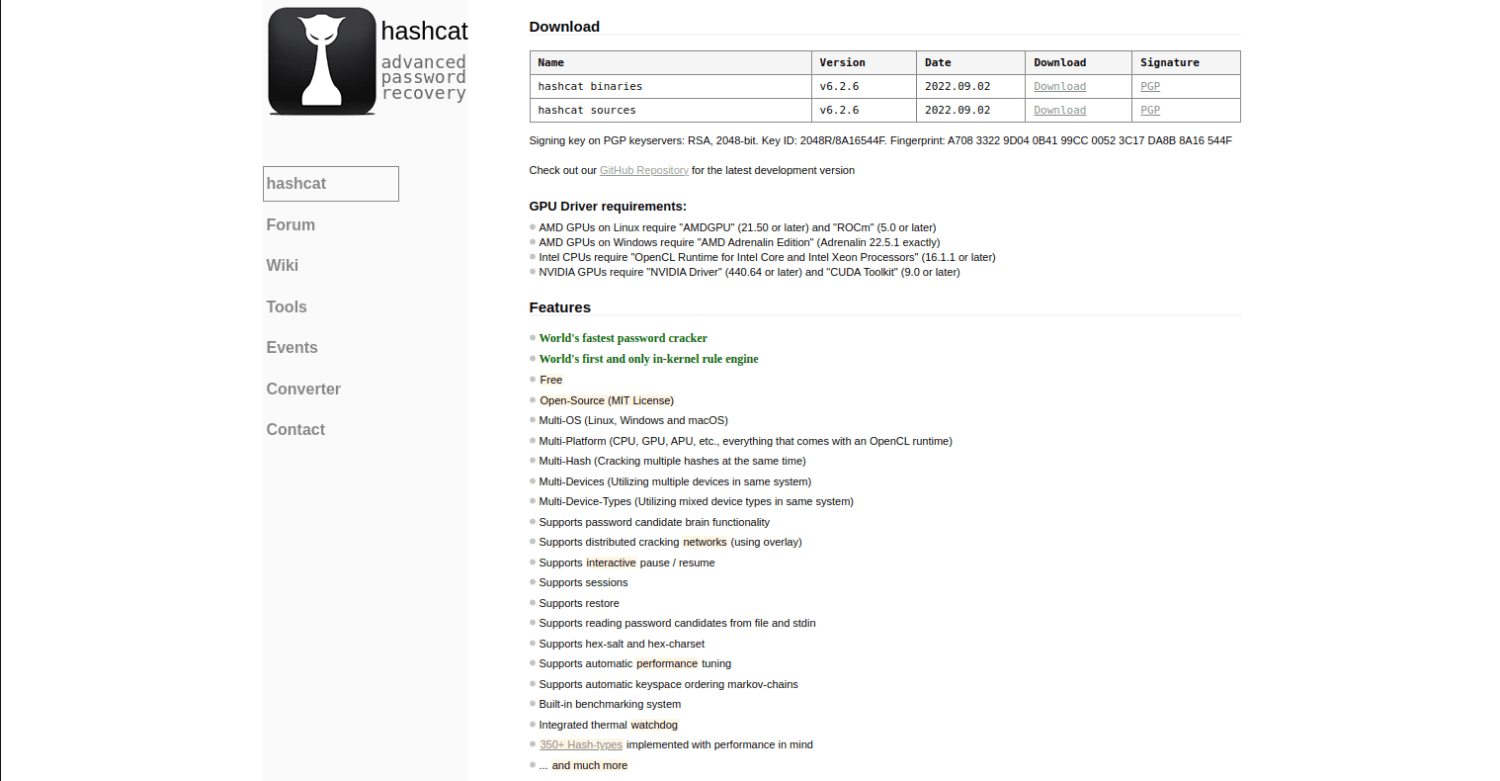

Hashcat

Hashcat är ett populärt lösenordsknäckningsverktyg, frekvent använt av penetrationstestare och systemadministratörer.

Lösenord omvandlas till obegripliga teckensträngar genom hashing. Hashcat gissar lösenord, hashar dem och jämför resultaten med lagrade hashvärden. Det stöder alla vanliga hashformat och kan använda datorns GPU för snabbare knäckning.

Hashcat erbjuder flera attackmetoder, inklusive ordlistor, kombinatorer, maskattacker och regelbaserade attacker.

Det är ett idealiskt verktyg för lösenordsknäckning.

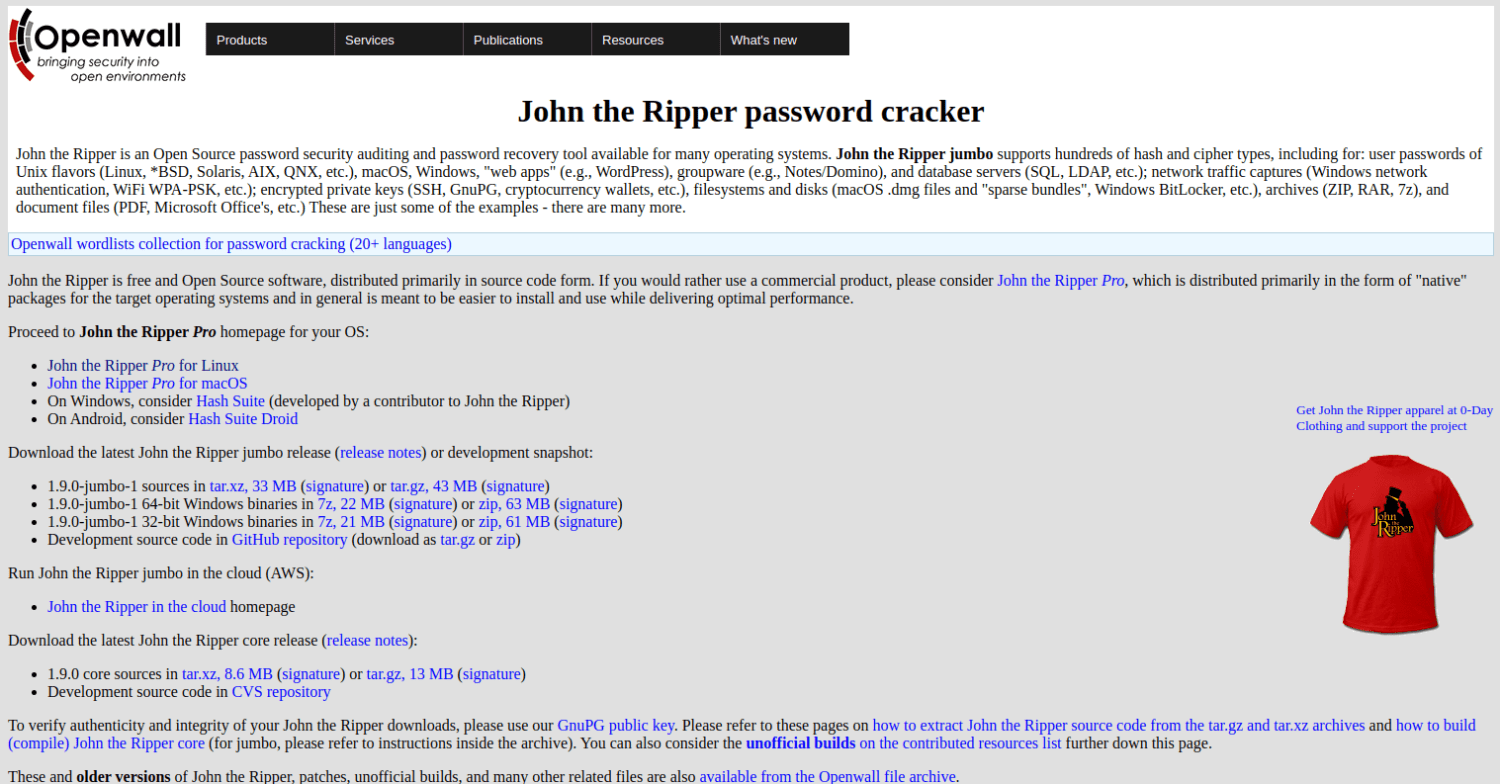

John the Ripper lösenordsknäckare

John the Ripper är ett gratis och öppet källkod-verktyg för lösenordssäkerhetsrevision och lösenordsåterställning. Det identifierar och knäcker svaga lösenord i ett system.

Verktyget stöder många hash- och chiffertyper, inklusive hash från UNIX-baserade system, Windows, macOS, webbapplikationer som WordPress, databasservrar som SQL och kryptovaluta-plånböcker.

Till skillnad från Hashcat använder John the Ripper inte GPU-acceleration för att snabba upp lösenordsknäckningen.

Slutsats

Kriminalteknisk dekryptering utförs med en rad verktyg, som alla har sin specifika tillämpning. Vissa verktyg är bäst lämpade för specifika uppgifter, till exempel lösenordsknäckning i penetrationstester med Hashcat.

För att välja rätt verktyg för en utredning är det viktigt att först fastställa utredningens mål och syfte. Därefter kan man välja ett lämpligt verktyg från de som diskuterats i den här artikeln.