Söker du en mer omfattande lösning för nätverkssäkerhet? Låt oss utforska skillnaderna mellan VPN, SDP och ZTNA.

Virtuella privata nätverk (VPN) har i över 25 år assisterat företag med säker åtkomst för att koppla samman filialer, distansarbetare och tredje parter. Dock utvecklas nätverks- och kommunikationskrav ständigt, och sofistikerade cybersäkerhetshot blir allt vanligare.

Forskning visar att 55 procent av företagen nu har medarbetare som ofta arbetar på distans, 50 procent av företagsdata lagras i molnet, och riskerna kan lika gärna finnas inom som utanför nätverkets gränser. Som en konsekvens börjar VPN visa sin ålder eftersom de inte fullt ut hanterar säkerhetsutmaningarna i det nya landskapet.

Din nuvarande VPN-leverantör kanske inte har möjlighet att uppdatera sin teknik för att möta dagens hotbild. Här kommer Software Defined Perimeters (SDP) och Zero Trust Network Access (ZTNA) in. Dessa metoder liknar VPN men är mer innovativa, strikta och omfattande lösningar för nätverkssäkerhet.

Vad är VPN, SDP och ZTNA?

Låt oss förstå vad de innebär!

Virtuella privata nätverk (VPN)

VPN avser en nätverksanslutning som baseras på virtuella, skyddade tunnlar mellan punkter, vilket skyddar användare på publika nätverk. VPN autentiserar användare utanför nätverket innan de släpps in via en tunnel. Endast användare som är inloggade på VPN kan se och få tillgång till resurser och få insyn i nätverksaktiviteten.

Om du använder ett VPN för att surfa på internet, kan din internetleverantör (ISP) och andra tredje parter inte övervaka vilka webbplatser du besöker eller vilken data du skickar och tar emot, eftersom VPN-servern blir källan för din data. Den krypterar din internettrafik och döljer din onlineidentitet i realtid. Cyberkriminella kan därmed inte kapa din trafik för att stjäla din personliga information.

VPN har dock flera nackdelar. Till exempel fanns inte molntjänster (cloud computing) och Software-as-a-Service (SaaS) när de äldre VPN-lösningarna skapades. Vid den tidpunkten lagrade de flesta företag sin data på interna nätverk, och distansarbete var ovanligt.

Nackdelar med VPN

Här är några av de nackdelar med VPN som gör dem osäkra och opraktiska för organisationer idag:

- Öppna portar: VPN-koncentratorer (nätverksutrustningen som tillhandahåller VPN-anslutningar) använder öppna portar för att etablera VPN-anslutningar. Problemet är att cyberbrottslingar ofta riktar in sig på öppna portar och använder dem för att få tillgång till nätverk.

- Åtkomst på nätverksnivå: När en VPN autentiserar användare och släpper in dem i nätverket får de obegränsad åtkomst, vilket utsätter nätverket för hot. Denna design gör data, applikationer och immateriella rättigheter i ett företag sårbara för attacker.

- Otillräcklig auktorisering: Till skillnad från SDP och ZTNA kräver VPN inte identifiering av både användare och enheter som försöker komma åt ett nätverk. Med tanke på användarnas bristfälliga lösenordspraxis, och de miljontals stulna användaruppgifter som säljs på den mörka webben, kan hackare enkelt komma över och kringgå tvåfaktorsautentiseringskoder för dina onlinekonton.

- Sårbarheter i programvara: Många vanliga VPN-system har visat sig ha programvaruproblem som bedragare har kunnat utnyttja. Cyberbrottslingar letar efter oskyddad VPN-programvara eftersom det gör företag sårbara för attacker. Detta gäller även VPN-användare som inte uppdaterat sin programvara, även om leverantörer släppt patchar.

- Ineffektiv prestanda: VPN-koncentratorer kan skapa flaskhalsar, vilket leder till långsam prestanda, hög latens och dålig användarupplevelse.

- Opraktiskt: Att installera VPN är en dyr och tidskrävande process som kräver mycket arbete från både säkerhetsteamet och användarna. Dessutom är VPN inte en säker lösning för nätverkssäkerhet på grund av de typiska tekniska sårbarheterna som ökar attackytan.

Software-Defined Perimeter (SDP)

SDP, även kallat ett ”svart moln”, är en metod för datorsäkerhet som döljer internetansluten infrastruktur, såsom servrar, routrar och andra företagstillgångar, från externa parter och angripare, oavsett om dessa finns på plats eller i molnet.

SDP styr åtkomst till organisationers nätverksresurser baserat på en metod för identitetsautentisering. SDP autentiserar både enhets- och användaridentiteter genom att först bedöma enhetens status och verifiera användarens identitet. En autentiserad användare får en krypterad nätverksanslutning, som ingen annan användare eller server kan komma åt. Detta nätverk omfattar också endast de tjänster som användaren har tillgång till.

Detta innebär att endast auktoriserade användare kan se och komma åt företagets resurser utifrån, men ingen annan kan det. Detta skiljer SDP från VPN, som sätter begränsningar för användarprivilegier men tillåter obegränsad nätverksåtkomst.

Zero Trust Network Access (ZTNA)

ZTNA är en säkerhetslösning som ger säker fjärråtkomst till applikationer och tjänster baserat på regler för åtkomstkontroll.

Med andra ord litar ZTNA inte på någon användare eller enhet och begränsar åtkomsten till nätverksresurser även om användaren har haft tillgång till dem tidigare.

ZTNA säkerställer att varje person och hanterad enhet som försöker komma åt resurser i ett nollförtroendenätverk genomgår en noggrann process för identitetsverifiering och autentisering, oavsett om de befinner sig inom eller utanför nätverkets gränser.

När ZTNA har etablerat åtkomst och validerat användaren, ger systemet användaren tillgång till applikationen via en säker, krypterad kanal. Detta lägger till ett extra lager av säkerhet för företagets applikationer och tjänster genom att dölja IP-adresser som annars skulle exponeras för allmänheten.

En av de ledande aktörerna inom ZTNA-lösningar är Perimeter 81.

SDP vs VPN

SDP är säkrare eftersom de, till skillnad från VPN som ger alla anslutna användare tillgång till hela nätverket, ger varje användare en privat nätverksanslutning. Användare kan bara få tillgång till de företagsresurser som de har tilldelats.

SDP kan även vara enklare att hantera än VPN, särskilt om interna användare behöver olika åtkomstnivåer. För att hantera flera nivåer av nätverksåtkomst med VPN krävs driftsättning av många VPN-klienter. Med SDP finns det ingen klient som alla användare av samma resurser ansluter till; istället har varje användare sin egen nätverksanslutning. Det är som om alla hade sitt eget personliga virtuella privata nätverk (VPN).

Dessutom validerar SDP både enheter och användare innan de får tillgång till nätverket, vilket gör det betydligt svårare för angripare att få tillgång till systemet endast med stulna uppgifter.

SDP och VPN skiljer sig även åt på andra viktiga punkter:

- SDP är inte begränsade av geografi eller infrastruktur. Det innebär att SDP kan användas för att säkra både lokal och molnbaserad infrastruktur eftersom de är mjukvarubaserade och inte hårdvarubaserade.

- Multi-moln och hybridmolninstallationer integreras enkelt med SDP.

- SDP kan ansluta användare var som helst; de behöver inte befinna sig inom ett företags fysiska nätverksgräns. Detta gör SDP mer användbara för hantering av team på distans.

VPN vs. ZTNA

Till skillnad från VPN, som litar på varje användare och enhet inom nätverket och ger full tillgång till LAN (Local Area Network), fungerar en Zero Trust-design utifrån principen att ingen användare, dator eller nätverk, vare sig inom eller utanför gränsen, kan betraktas som betrodd som standard.

Zero Trust-säkerhet säkerställer att alla som försöker få tillgång till nätverksresurser verifieras och att användaren endast har tillgång till de tjänster som de uttryckligen har blivit beviljade. ZTNA undersöker enhetens status, autentiseringstillstånd och användarplats för att säkerställa förtroende innan autentisering.

Detta löser ett typiskt VPN-problem där BYOD-användare (Bring Your Own Device) på distans får samma grad av åtkomst som användare på ett företagskontor, trots att de ofta har färre säkerhetsbegränsningar.

En annan skillnad är att medan en klassisk VPN-nätverkssäkerhet kan förhindra åtkomst från utsidan av nätverket, är de designade för att som standard lita på användare inom nätverket. De ger användare tillgång till alla nätverksresurser. Problemet med detta tillvägagångssätt är att när en angripare väl har fått tillgång till nätverket har de fullständig kontroll över allt inuti.

Ett nollförtroendenätverk ger även säkerhetsteamen möjlighet att konfigurera plats- eller enhetsspecifika policyer för åtkomstkontroll, för att hindra oskyddade eller sårbara enheter från att ansluta till företagets nätverkstjänster.

Sammanfattningsvis har ZTNA många fördelar jämfört med VPN:

- Säkrare – ZTNA skapar en osynlighetsmantel runt användare och applikationer.

- Endast de tilldelade molnbaserade och interna serverbaserade företagsresurserna är tillgängliga för både distansarbetare och användare på plats.

- Enklare att hantera – ZTNA är skapat från grunden för dagens nätverkssäkerhetslandskap, med utmärkt prestanda och enkel integration i åtanke.

- Bättre prestanda – molnbaserade ZTNA-lösningar säkerställer adekvat autentisering av både användare och enheter, vilket eliminerar de säkerhetsproblem som VPN skapar.

- Enklare skalbarhet – ZTNA är en molnbaserad plattform som är enkel att skala och som inte kräver någon utrustning.

SDP vs. ZTNA

Både SDP (Software Defined Perimeters) och ZTNA (Zero Trust Network Access) använder konceptet med ett mörkt moln för att förhindra obehöriga användare och enheter från att se applikationer och tjänster som de inte har tillgång till.

ZTNA och SDP tillåter endast användare att få tillgång till de specifika resurser de behöver, vilket minskar risken för laterala rörelser som annars skulle vara möjliga med VPN, särskilt om en komprometterad enhet eller stulna autentiseringsuppgifter tillåts söka igenom och flytta till andra tjänster.

SDP använder en nollförtroendearkitektur som standard, vilket innebär att åtkomst nekas om inte en användare kan autentisera sin identitet på ett tillfredsställande sätt.

Integrera din nuvarande VPN med SDP och ZTNA

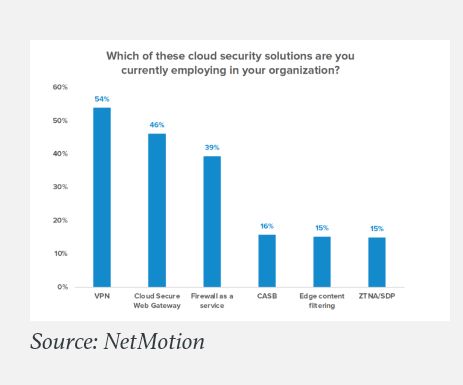

VPN är fortfarande den mest populära säkerhetstekniken för molnåtkomst, enligt en färsk NetMotion-undersökning av 750 IT-chefer. Mer än 54 procent av företagen använde VPN för att tillhandahålla säker fjärråtkomst under 2020, jämfört med 15 procent som använde ZTNA- och SDP-lösningar.

En annan undersökning från samma företag visar att 45 procent av företagen planerar att använda VPN i minst tre år till.

Men för att skapa en mer omfattande och säker nätverksanslutning mellan användare och enheter kan du integrera SDP och ZTNA med din nuvarande VPN. Med hjälp av dessa säkerhetsverktyg kan säkerhetsteam enkelt anpassa och automatisera åtkomst baserat på en anställds roller och behov inom organisationen.

Tillgång till känslig data och applikationer kan hållas säker, samtidigt som den förblir smidig och diskret, oavsett om medarbetarna befinner sig på plats eller i molnet.

Avslutande ord

När nätverks-, IT- och säkerhetsteam samarbetar för att minimera angreppsytan och förhindra hot i sina organisationer, kan många upptäcka att den mest logiska lösningen är att investera i en SDP- eller ZTNA-lösning och integrera den med sin nuvarande VPN.

De kommer också att upptäcka att dessa säkerhetsförändringar inte behöver vara snabba, störande eller dyra, utan kan och bör vara ganska effektiva.