Anonymisera din internettrafik med Linux, Tor och ProxyChains

Att skydda sin identitet online genom att använda ett Linux-baserat operativsystem är relativt okomplicerat. Dessutom kan detta uppnås utan att behöva betala för en VPN-tjänst.

Distributioner av Linux som Kali Linux används flitigt för att undersöka säkerheten i WiFi-nätverk, webbplatser och servrar. Även operativsystem som Debian och Ubuntu används för liknande ändamål.

ProxyChains och Tor kan kombineras för att länka flera proxyservrar, vilket ökar anonymiteten och gör det svårare att spåra din faktiska IP-adress. ProxyChains döljer din IP-adress genom att dirigera din trafik genom en rad proxyservrar. Tänk på att ju fler proxyservrar som används, desto långsammare blir internetanslutningen.

Vad är ProxyChains?

ProxyChains är ett UNIX-verktyg som möjliggör maskering av din IP-adress genom att omdirigera nätverkstrafik. Programmet dirigerar TCP-trafik genom en sekvens av olika proxyservrar, inklusive Tor, SOCKS och HTTP.

- Verktyg för TCP-skanning som Nmap är kompatibla med ProxyChains.

- Alla TCP-anslutningar kan vidarebefordras via en anpassningsbar lista av proxyservrar.

- Tor-nätverket används som standard.

- Olika typer av proxyservrar kan blandas och matchas i en lista.

- ProxyChains kan även användas för att kringgå brandväggar och system för intrångsdetektering (IDS) och intrångsprevention (IPS).

Inställningen av ProxyChains är enkel att utföra, som visas i denna artikel.

Denna guide visar hur du konfigurerar Tor och ProxyChains i Linux för att uppnå anonymitet online.

Installera Tor & ProxyChains i Linux

Börja med att uppdatera Linux-systemet med de senaste korrigeringarna och applikationerna. Öppna en terminal och skriv in följande kommando:

sudo apt update && sudo apt upgradeKontrollera sedan om Tor och ProxyChains är förinstallerade genom att skriva in dessa kommandon individuellt:

proxychainstorOm dessa inte är installerade, skriv följande kommando i terminalen:

sudo apt install proxychains tor -yObservera att vi inte installerar Tor-webbläsaren. Istället installeras tor-tjänsten som körs lokalt på din virtuella maskin eller operativsystem. Denna tjänst är knuten till en specifik port, ofta 9050, som är standardporten för tor-tjänsten.

Kontrollera statusen för Tor med detta kommando:

service tor status

För att starta tor-tjänsten:

service tor startFör att stoppa tor-tjänsten:

service tor stopKonfigurera ProxyChains

Först, lokalisera katalogen för ProxyChains med hjälp av följande kommando:

locate proxychainsKonfigurationsfilen hittas här:

/etc/proxychains4.confSom resultatet visar, finns ProxyChains konfigurationsfilen i katalogen /etc/.

Vissa justeringar måste göras i ProxyChains konfigurationsfil. Öppna konfigurationsfilen i din favorit textredigerare, som leafpad, vim eller nano.

I detta exempel används nano-redigeraren:

nano /etc/proxychains.confKonfigurationsfilen öppnas. Nu måste du kommentera bort och lägga till kommentarer för att korrekt konfigurera proxykedjorna.

Du kommer att se ”#” i konfigurationsfilen. Detta tecken indikerar kommentarer i bash. Skrolla ner i filen och använd piltangenterna för att göra justeringarna.

#1. Avkommentera dynamic_chain. Detta gör du genom att ta bort # framför dynamic_chain.

dynamic_chain

#

# Dynamic - Each connection will be done via chained proxies

# all proxies chained in the order as they appear in the list

# at least one proxy must be online to play in chain

# (dead proxies are skipped)

# otherwise EINTR is returned to the app

#2. Kommentera random_chain och strict_chain genom att lägga till # framför dessa rader.

#random_chain

#

# Random - Each connection will be done via random proxy

# (or proxy chain, see chain_len) from the list.

# this option is good to test your IDS :)#3. Kontrollera att proxy_dns är avkommenterad. Detta förhindrar DNS-läckor som kan avslöja din riktiga IP-adress.

# Proxy DNS requests - no leak for DNS data

proxy_dns

#4. Lägg till socks5 127.0.0.1 9050 som sista raden i proxylistans konfiguration.

[ProxyList]

# add proxy here ...

# meanwile

# defaults set to "tor"

socks4 127.0.0.1 9050

socks5 127.0.0.1 9050

Socks4-proxy finns redan i konfigurationen. Du behöver lägga till socks5-proxyn enligt ovan. Spara konfigurationsfilen och stäng terminalen.

Använda ProxyChains

För att kunna använda ProxyChains, starta först Tor-tjänsten:

service tor startEfter att Tor-tjänsten har startats kan du använda ProxyChains för att surfa och utföra anonym skanning och enumeration. Du kan använda verktyg som Nmap eller sqlmap med ProxyChains för anonym skanning.

För att använda ProxyChains, skriv kommandot `proxychains` följt av namnet på programmet du vill använda:

proxychains firefox www.example.comFör att använda Nmap:

proxychains nmap -targetaddressFör att använda sqlmap:

proxychains python sqlmap -u targetDu kan även testa sårbarheter anonymt:

proxychains python sqlmap -u http://www.targetaddress/products.php?product=3I princip kan alla TCP-verktyg användas med ProxyChains.

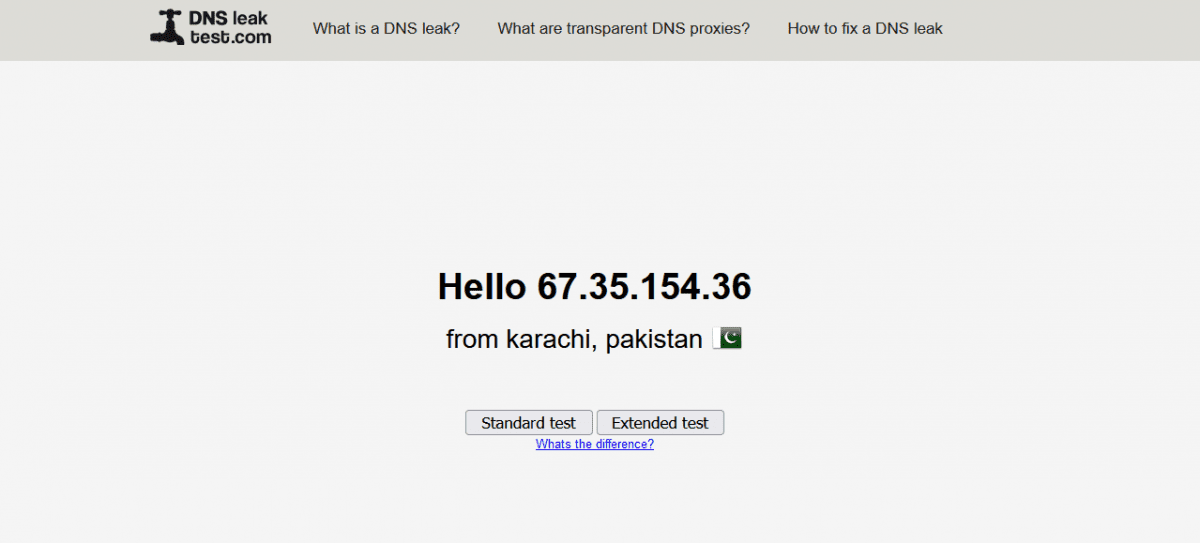

För att kontrollera att ProxyChains fungerar som den ska, besök dnsleaktest.com för att kontrollera din IP-adress och eventuella DNS-läckor.

När ProxyChains används kommer Firefox att visas med ett annat språk. Du kan också utföra ett DNS-läckagetest genom att köra:

proxychains firefox dnsleaktest.com

Som exemplet ovan visar kan din plats ändras. ProxyChains ändrar dessutom IP-adress dynamiskt för att bibehålla anonymitet.

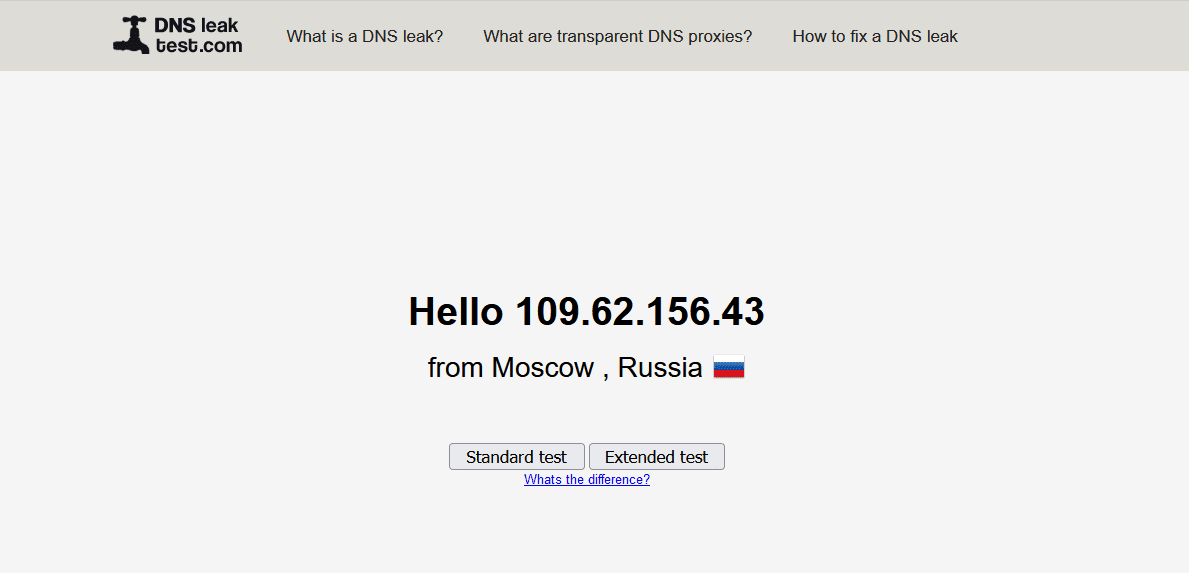

För att se ett nytt resultat stänger du Firefox, rensar terminalen, startar om Tor-tjänsten och kör ProxyChains igen. Du kommer då att se olika resultat på DNS-läckagetestet:

I detta exempel har platsen ändrats. Detta illustrerar hur dynamiska proxykedjor fungerar och ökar möjligheterna till anonymitet vid exempelvis penetrationstester.

Sammanfattning

Denna artikel har visat hur du kan förbli anonym online och skydda din integritet medan du utför tester. ProxyChains kan användas med säkerhetsverktyg som Nmap och Burpsuite och är effektiva för att kringgå IDS, IPS och brandväggar.

Alternativt, om du önskar en snabb och enkel lösning kan du överväga en VPN-tjänst för att anonymisera trafiken direkt.