Säkerhet i molnet: En kritisk analys av BYOE

Ett av de mest återkommande argumenten mot molntjänster är oron för säkerheten. Dock erbjuder BYOE (Bring Your Own Encryption) en lösning som potentiellt kan stärka säkerheten i molnet. Låt oss undersöka hur.

I molnmiljöer har dataägare begränsad direkt kontroll över informationen och måste förlita sig på molntjänstleverantören (CSP) för att skydda datan. Den vanligaste metoden för att skydda data i molnet är kryptering.

Kryptering av data kan dock medföra vissa utmaningar. Inte bara hindrar det obehöriga från att komma åt informationen, utan det kan även försvåra för legitima användare att nyttja datan.

Om ett företag lagrar krypterad data hos en CSP, krävs effektiva dekrypteringsmetoder som inte skapar problem för användarna eller påverkar deras upplevelse negativt.

Många molntjänstleverantörer ger sina kunder möjlighet att behålla sin data krypterad och tillhandahåller verktyg för att göra dekrypteringen transparent för auktoriserade användare.

Alla robusta krypteringsscheman bygger på krypteringsnycklar. Men när datakrypteringen utförs av samma CSP som lagrar datan, lagras ofta även nycklarna av CSP:n.

Som kund hos en CSP har du därmed inte full kontroll över din data, eftersom du inte kan vara helt säker på att CSP:n kommer att skydda krypteringsnycklarna på ett optimalt sätt. Läckage av dessa nycklar kan exponera din data för obehöriga.

Varför är BYOE nödvändigt?

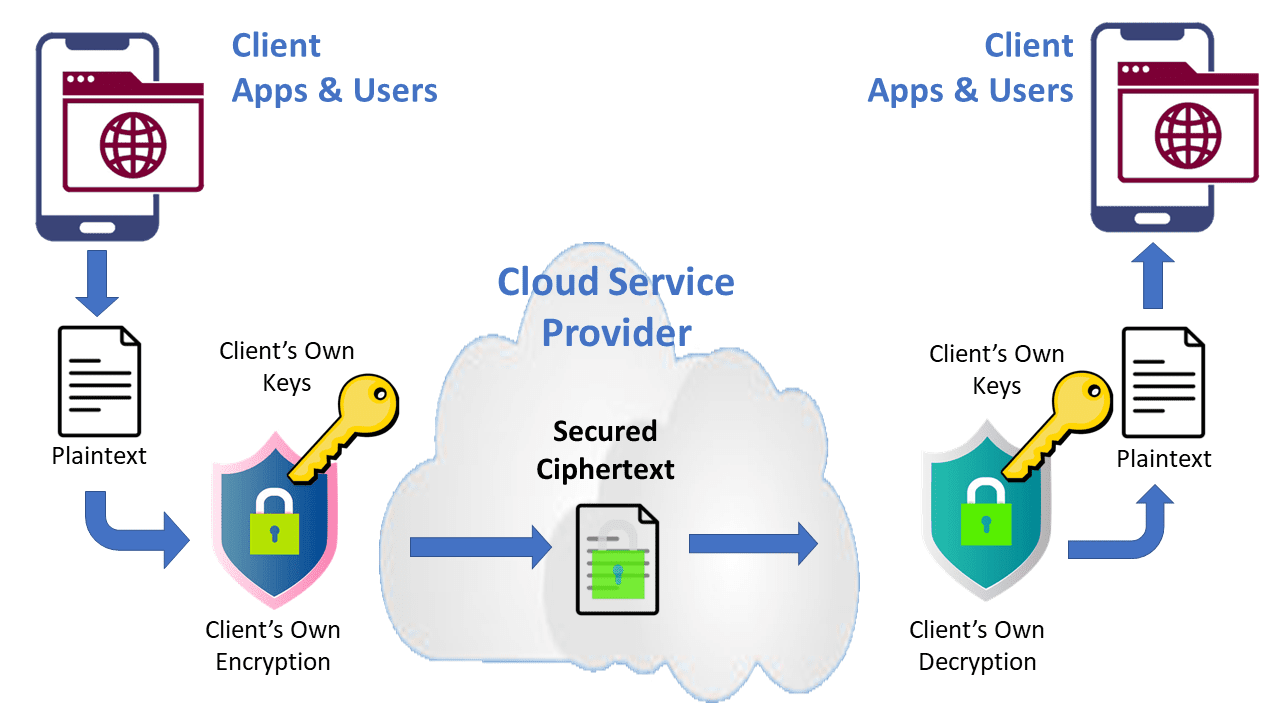

BYOE, ibland även kallat BYOK (Bring Your Own Keys), är en säkerhetsmodell som är skapad specifikt för molntjänster. Den ger molnkunder möjlighet att använda sina egna krypteringsverktyg och hantera sina egna nycklar. (Observera att termerna kan ha något olika betydelser hos olika leverantörer.)

I BYOE-modellen distribuerar kunderna en virtualiserad instans av sin egen krypteringsprogramvara till CSP:n, tillsammans med applikationen som de vill köra i molnet.

Applikationen konfigureras på ett sätt som säkerställer att all information bearbetas av krypteringsprogramvaran. Programvaran krypterar datan och lagrar den i krypterad form i molntjänstleverantörens fysiska datalager.

En stor fördel med BYOE är att företag kan dra nytta av molntjänster för att lagra data och applikationer, samtidigt som de uppfyller dataskyddskraven som ställs av myndigheter inom vissa branscher. Detta gäller även i miljöer med flera hyresgäster.

Med BYOE kan företag använda den krypteringsteknik som bäst passar deras behov, oberoende av CSP:s IT-infrastruktur.

Fördelarna med BYOE

De viktigaste fördelarna med att använda BYOE:

- Ökad säkerhet för data som lagras i tredjepartsmiljöer.

- Full kontroll över datakrypteringen, inklusive algoritmer och nycklar.

- Möjlighet till övervakning och åtkomstkontroll.

- Transparent kryptering och dekryptering som inte påverkar användarupplevelsen.

- Möjlighet att stärka säkerheten med hårdvarubaserade säkerhetsmoduler.

Det är en vanlig missuppfattning att enbart kryptering gör information säker. Säkerheten för krypterad data är i själva verket direkt beroende av säkerheten för de nycklar som används för dekryptering. Om nycklarna komprometteras exponeras även den krypterade datan.

BYOE ger ett sätt att undvika att överlåta säkerheten för krypteringsnycklarna till slumpen eller till en tredje part, som CSP:n.

BYOE fungerar som ett sista skyddslager som kan förhindra intrång. Även om CSP:ns nycklar komprometteras, förblir din data skyddad med BYOE.

Hur BYOE fungerar

BYOE-säkerhetsmodellen förutsätter att CSP:n ger sina kunder möjlighet att använda sina egna krypteringsalgoritmer och krypteringsnycklar.

För att använda denna mekanism utan att försämra användarupplevelsen, måste kunden distribuera en virtualiserad instans av sin krypteringsmjukvara tillsammans med de applikationer som ska köras i molnet.

Applikationerna måste konfigureras så att all data som hanteras passerar genom krypteringsprogramvaran.

Programvaran fungerar som en proxy mellan applikationernas front- och backendsystem. På detta sätt kan data aldrig flyttas eller lagras i okrypterad form.

Det är viktigt att säkerställa att backend-systemet lagrar en krypterad version av datan i CSP:ns datalager.

BYOE vs. Inbyggd Kryptering

BYOE-arkitekturer ger ett högre förtroende för dataskydd jämfört med de inbyggda krypteringslösningar som CSP:er tillhandahåller. Detta uppnås genom en arkitektur som skyddar strukturerade databaser, ostrukturerade filer och stordatamängder.

De bästa BYOE-lösningarna tillåter dataanvändning även under krypterings- och nyckelhanteringsprocesser. Dessutom kan BYOE-lösningar användas för att övervaka och logga dataåtkomst, vilket underlättar upptäckt av potentiella hot.

Vissa BYOE-lösningar erbjuder även högpresterande AES-kryptering som förstärks av maskinvaruacceleration och detaljerad åtkomstkontroll. Detta möjliggör styrning av vem som får tillgång till data, när och via vilka processer, utan behov av dedikerade övervakningsverktyg.

Nyckelhantering

Utöver den egna krypteringsmodulen behövs även en programvara för hantering av krypteringsnycklar (EKM).

EKM-programvaran gör det möjligt för IT- och säkerhetsadministratörer att hantera åtkomsten till krypteringsnycklar, vilket gör det enklare för företag att lagra sina egna nycklar och skydda dem från tredje part.

Det finns olika typer av krypteringsnycklar beroende på vilken typ av data som ska krypteras. EKM-programvaran måste kunna hantera alla typer av nycklar för att vara effektiv.

Flexibel och effektiv hantering av krypteringsnycklar är avgörande när företag kombinerar molnsystem med lokala och virtuella system.

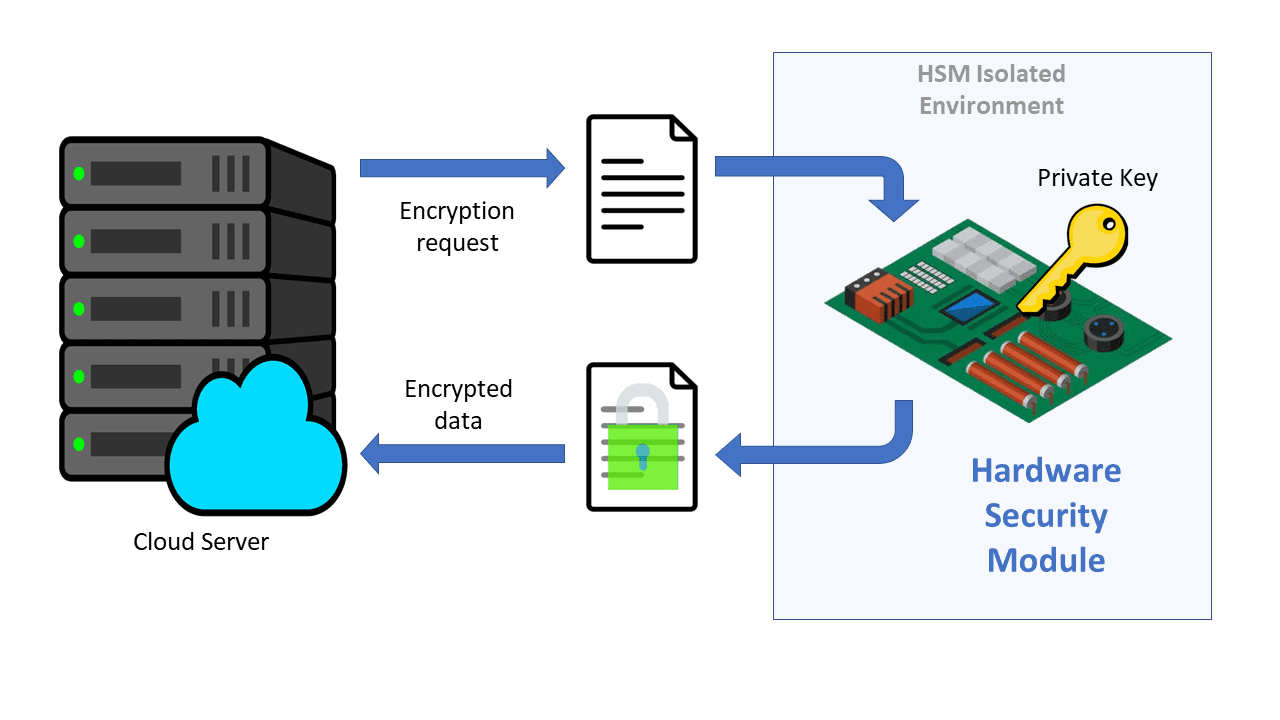

Förstärkning av BYOE med en HSM

En hårdvarubaserad säkerhetsmodul (HSM) är en fysisk säkerhetsenhet som används för att utföra kryptografiska operationer snabbt och säkert. Operationerna inkluderar kryptering, nyckelhantering, dekryptering och autentisering.

HSM:er är konstruerade för maximal säkerhet och robusthet och är idealiska för att skydda känslig data. De finns i form av PCI Express-kort, fristående enheter med Ethernet-gränssnitt eller som externa USB-enheter.

De har egna operativsystem som är utformade för maximal säkerhet och deras nätverksåtkomst skyddas av en brandvägg.

När en HSM används i kombination med BYOE fungerar HSM:en som en proxy mellan företagets applikationer och CSP:ns lagringssystem. HSM:en tar hand om all nödvändig kryptografisk bearbetning.

Genom att använda HSM för krypteringsuppgifter undviker man oönskade fördröjningar i applikationernas normala drift. Dessutom minimerar HSM risken för obehörig åtkomst till nycklar och krypteringsalgoritmer.

Att leta efter standarder

Vid implementeringen av ett BYOE-säkerhetssystem är det viktigt att granska de möjligheter CSP:n erbjuder. Som diskuterats i denna artikel, måste CSP:n, för att din data verkligen ska vara säker, säkerställa att du kan installera din egen krypteringsmjukvara eller HSM tillsammans med dina applikationer. Dessutom måste datan krypteras i CSP:ns arkiv och endast du ska ha tillgång till krypteringsnycklarna.

Det kan även vara bra att utforska de bästa lösningarna för säkerhetsmäklare för molnåtkomst (CASB) för att utöka organisationens befintliga säkerhetssystem.