Betydelsen av säkerhetshantering av IT-åtkomst

Är IT-tillgångssäkerhet din organisations högsta prioritet? I så fall behöver du de bästa verktygen för identitets- och åtkomsthantering, vilka vi kommer att utforska här.

I dagens digitaliserade värld är säkerhet en central fråga för alla företag. Cyberkriminella utvecklar ständigt nya metoder och verktyg för att stjäla företagsinformation och sälja den på den mörka delen av nätet.

Erfarna hackare kan orsaka betydande ekonomisk skada genom att kräva lösensummor i miljonklassen, efter att ha tagit kontroll över hela din IT-infrastruktur, inklusive kritiska databaser. Sådana incidenter kan påverka tusentals användare negativt.

För att skydda sig mot dessa hot använder företag robusta IAM-verktyg (Identity and Access Management) i kombination med strikta säkerhets- och lösenordspolicyer, vilket skapar ett extra lager av skydd för företagsinformation.

Vad är identitets- och åtkomsthantering (IAM)?

IAM omfattar en uppsättning applikationer, regler och verktyg som övervakar, underhåller och bestämmer vilka anställda eller intressenter som har tillgång till vilka digitala resurser.

För företag handlar det främst om digitala resurser som applikationsservrar, kunddatabaser, ERP-system, faktureringsapplikationer, betalningsplattformar, anställdas löneinformation och mer.

Inom DevSecOps innebär åtkomstkontroll att hantera kodförråd, CI/CD-pipelines, externa och interna kunskapsbanker, plattformar som en tjänst, intranät, programvaruloggar och kommunikationskanaler.

Kort sagt, du eller cybersäkerhetsansvarig behöver kontrollera åtkomsten till alla digitala resurser som är avgörande för att ditt företag ska fungera korrekt.

Varför är identitets- och åtkomsthantering (IAM) nödvändig?

För det första är IAM nödvändigt för att tilldela åtkomst till företagsapplikationer och resurser till både befintliga och nyanställda. Med några få klick kan du enkelt återkalla eller ge behörighet till olika system.

IAM hjälper dig att agera proaktivt snarare än reaktivt när det kommer till säkerhet. Det är inte klokt att endast införa säkerhetsåtgärder efter att ha upplevt dataintrång och ekonomiska förluster.

Istället bör datasäkerhet och åtkomstkontroll vara en prioritet från första början för att skydda företagets rykte och undvika förluster.

Andra viktiga anledningar till att införa en IAM-lösning inkluderar:

- Gör företagets säkerhet skalbar med hjälp av en molnbaserad applikation som kan hantera åtkomst för allt från 10 till tusentals anställda som använder servrar, koddatalager, containerlösningar, kundinformation, betalningssystem etc.

- Förhindra dataintrång i ett tidigt skede och begränsa skadan innan media, allmänheten och investerare involveras.

- Minimera slöseri med licenser och resursallokering genom att kontinuerligt övervaka affärstillgångar och dynamiskt tilldela nödvändiga resurser, vilket sparar kostnader och hindrar att företagsdata hamnar i fel händer.

Hur fungerar identitets- och åtkomsthantering?

För att skydda affärsdata använder IAM-lösningar följande säkerhetsfunktioner och verktyg:

#1. Enkel inloggning (SSO)

En IAM-lösning erbjuder smidig åtkomst till alla företagets applikationer och konton via den anställdes e-post. Detta eliminerar behovet av att komma ihåg ett stort antal användarnamn och lösenord.

#2. Loggning, granskning och rapportering

IAM registrerar alla aktiviteter inom IT-infrastrukturen och genererar rapporter om säkerhetsincidenter, återställningar av lösenord, inloggningsförsök från externa nätverk och mer.

#3. Användarauktorisering

Detta förhindrar otillåtna ändringar i system, applikationer och webbplatser genom att regelbundet godkänna användarnas handlingar, samt genom att analysera användardatabasen för eventuella senaste ändringar.

#4. Användarautentisering

IAM kräver autentisering varje gång en anställd loggar in i företagets system. Detta kan ske via lösenord, SMS, fysiska säkerhetsnycklar, CAPTCHA och mer. Dessutom uppmuntrar IAM till regelbundna lösenordsbyten och uppdateringar av autentiseringsinformation.

#5. Hantering av användarbehörigheter

När ett användarkonto skapas i IAM-verktyget ges det tillgång till specifika affärssystem baserat på roll eller befattning. IAM-verktyg kan skicka behörighetsförfrågningar via flera chefer för att säkerställa godkännanden på flera nivåer.

Dessutom tas en användares åtkomst till alla applikationer och databaser bort omedelbart vid avregistrering från IAM. Detta sker i realtid, och verktyget spärrar ute en anställd även om de aktivt använder en applikation.

#6. Hantering av systemanvändare

IAM-verktyg integreras med alla företagets databaser, applikationer, servrar, virtuella skrivbord och molnlagring. Du behöver bara skapa en användarprofil i IAM-verktyget, så får den personen tillgång till de applikationer och den information som du anger.

Hur hjälper ett IAM-verktyg dig?

Ett effektivt IAM-verktyg kan hjälpa ditt företag på följande sätt:

- Det fungerar som en pålitlig källa för all information relaterad till digital datasäkerhet.

- Det möjliggör för nyanställda att snabbt komma igång på sin första arbetsdag genom att tilldela säkerhetsbehörigheter med några få klick.

- Det skyddar företagsinformation genom att omedelbart återkalla åtkomst för anställda som lämnar företaget.

- Det meddelar om säkerhetsincidenter så att åtgärder kan vidtas innan skadan blir för stor.

- Det förhindrar skador orsakade av visselblåsare och interna hot.

- Det blockerar avvikande beteenden från anställda eller externa leverantörer genom att upptäcka misstänkta aktiviteter med hjälp av AI (Artificiell intelligens) och maskininlärning.

Låt oss nu titta på de viktigaste funktionerna att leta efter i ett IAM-verktyg.

IAM-verktygsfunktioner

När du köper ett IAM-verktyg, se till att det har följande viktiga funktioner:

- Den totala ägandekostnaden ska inte vara för hög.

- Verktyget måste ha användarkontobaserad fakturering. Du betalar mindre när du skapar ett fåtal konton och mer när du skapar fler konton. Det bör också finnas volymrabatter.

- IAM-lösningen ska ha de sex grundläggande funktionerna: enkel inloggning, rapportering, autentisering, auktorisering, behörighetshantering och en central kontrollpanel.

- Verktyget bör följa en nolltillitspolicy (zero-trust).

- Det bör randomisera autentiseringssystemet för att påminna användarna om deras ansvar för datasäkerhet.

Nu när du känner till grunderna i identitets- och åtkomsthantering, ska vi titta på några idealiska verktyg för alla digitala företag:

AWS Identity and Access Management

Om du använder Amazon Web Services för molnapplikationer, databaser och analysprojekt är AWS IAM en idealisk lösning för att skydda din affärsdata. Den erbjuder många funktioner, inklusive:

- IAM-åtkomstsanalys

- IAM Identity Center

- Hantering av IAM-konton och användarroller

- Hantering av IAM-behörigheter som provisionering och återkallelse

- Multifaktorautentisering för hög datasäkerhet och ansvarskänsla

Du bör överväga AWS IAM om du behöver:

- Tilldela detaljerade behörigheter och använda attribut som roll, team, plats osv. för kontoadministration.

- Hantera konton individuellt eller i grupp.

- Implementera datasäkerhetspolicyer i hela organisationen med några få klick.

- Upprätthålla en policy om minsta privilegier för företagsapplikationer och data.

AWS tillhandahåller omfattande resurser för att implementera och använda AWS IAM, vilket gör att du snabbt kan lära dig och komma igång.

Okta IAM

Om du söker en helhetslösning för identitetshantering och identitetsbaserad tjänsteleverans, är Okta ett bra val. Den har över 7 000 integrationer med företagsapplikationer. Okta arbetar även aktivt med att integrera nya appar i framtiden.

Viktiga IAM-funktioner inkluderar:

- Universell inloggning

- Enkel inloggning (SSO)

- Lösenordsfri autentisering

- Adaptiv multifaktorautentisering (MFA)

- Livscykelhantering

- Arbetsflödesautomation

- Identitetsstyrning

Okta erbjuder två huvudsakliga tjänster inom identitetshantering. Den första är en kundorienterad tjänst, lämplig om du erbjuder SaaS-lösningar till slutanvändare, driver videoplattformar, prenumerationsbaserade webbplatser eller webbinnehåll. Du kan använda Okta Customer Identity för detta.

För medarbetare, leverantörer, partners och frilansare som behöver åtkomst till företagets resurser, erbjuder Okta Workforce Identity Cloud.

ManageEngine

ManageEngine AD360 från Zoho är ett integrerat IAM-verktyg som låter IT-säkerhetsadministratörer hantera användaridentiteter genom att lägga till, ändra eller ta bort dem. Med detta verktyg kan du kontrollera användares åtkomst till nätverksresurser på offentliga, privata, hybrid- eller lokala servrar.

Du kan hantera allt detta på Exchange-servrar, lokala Active Directory-system och molnbaserade applikationer från en central instrumentpanel.

Kort sagt, ManageEngine AD360 ger anställda, konsulter och andra intressenter snabb tillgång till applikationer, affärssystem, kunddata, interna wikis etc. på bara några minuter. Du kan sedan återkalla åtkomst när de lämnar organisationen eller om behörigheten inte längre behövs.

SailPoint IAM

SailPoints IAM-lösning är baserad på ett centraliserat system som hanteras genom integration, automatisering och intelligent styrning. Runt detta centrala system finns det många underfunktioner.

Dessa säkerställer att företagets IAM-lösning fungerar problemfritt dygnet runt. Några av dessa underfunktioner är:

- Hantering av SaaS-verktyg

- Automatiserad provisionering och återkallande av användarkonton

- AI-baserade åtkomstrekommendationer

- IAM-arbetsflöden

- Dataanalys och tillgång till insikter

- Digitala certifikat för att komma åt applikationer, filer osv.

- Lösenordshantering, återställning och svartlistning

- Hantering av fil- och dokumentåtkomst

- Hantering av åtkomstförfrågningar

SailPoint erbjuder IAM-lösningar för många branscher, såsom sjukvård, tillverkning, bank, myndigheter och utbildning.

IAM-verktygen erbjuder praktiska tjänster som implementation av nolltillit, vilket gör din IT-infrastruktur mer effektiv, säkerställer efterlevnad av lagar och förordningar och skyddar resurser oavsett tid och plats.

Fortinet IAM-lösningar

Fortinet IAM Solutions tillhandahåller säkerhetsfunktioner som krävs för att verifiera identiteten hos anställda, kunder, leverantörer och enheter när de loggar in på företagets intranät eller internetnätverk.

Viktiga egenskaper och fördelar:

- Ser till att endast behöriga användare med verifierad identitet får tillgång till dina affärsresurser i molnet eller lokalt.

- Multifaktorautentisering (MFA) säkerställer att den legitima användaren får tillgång till sina resurser och att du vet vem du ska kontakta i händelse av ett dataintrång.

- Fortinet SSO erbjuder smidig åtkomst till IT-infrastrukturen utan behov av att komma ihåg lösenord genom att använda SAML, OIDC, 0Auth och API-stöd.

- Fortinet IAM stöder BYOD-policyer (Bring Your Own Device), gästkonton, ad hoc-åtkomst och mycket mer.

JumpCloud IAM

JumpCloud hjälper dig att minska kostnaden för IAM-lösningar genom en enhetlig plattform. Tjänsten minskar komplexiteten och overheadkostnaderna för IAM-systemet och minskar antalet IT-leverantörer.

Efter att ha konfigurerat lösningen kan du ge anställda, praktikanter, kunder, intressenter, leverantörer och besökare tillgång till IT-infrastrukturen med hjälp av följande logik:

- Tillåt åtkomst till valda eller alla resurser.

- Tillåt åtkomst från valfri eller vald plats.

- Tillåt åtkomst med hjälp av en fysisk eller digital identitet.

- Godkänn åtkomst från molnet.

- Tillåt åtkomst till pålitlig hårdvara eller programvara.

Med IAM-verktyget kan du hantera processer, arbetsflöden, enheter och användare från en webbaserad applikation som driftas i en öppen katalog som underhålls av JumpCloud.

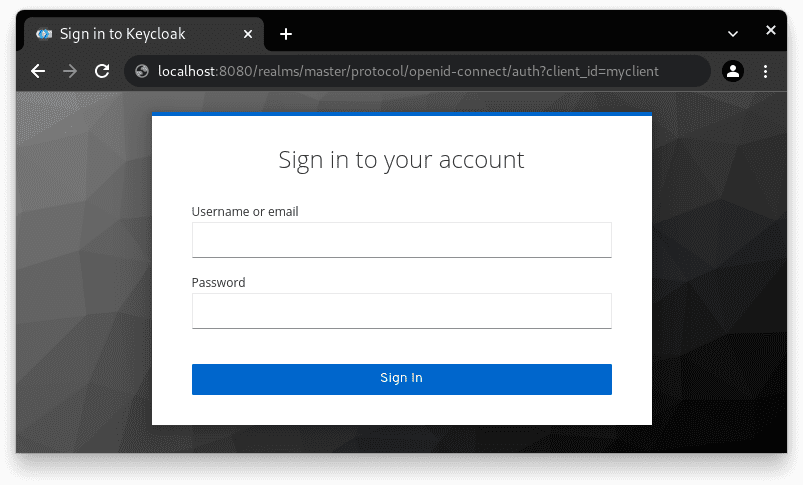

Keycloak IAM med öppen källkod

Keycloak är en IAM-produkt med öppen källkod som ständigt utvecklas tack vare bidrag från Red Hat. Om ditt företag behöver specialanpassade IAM-lösningar som inte erbjuds av andra företag, är Keycloak ett bra alternativ.

Viktiga funktioner inkluderar:

- Keycloak SSO för inloggning och utloggning för många applikationer inom en organisation eller plattform.

- Skapa sociala inloggningssidor så att användarna kan använda molntjänster med Google, GitHub och Facebook.

- Du kan bygga din egen IAM-lösning med hjälp av Keycloaks kodbas och din databas.

- Du kan integrera IAM-lösningen med Active Directory-servrar och LDAP (Lightweight Directory Access Protocol).

Servern kan laddas ner gratis med Keycloak-kodbasen, containeravbildningen och operatören.

Ping Identity

Ping Identity använder sin proprietära PingOne-molnplattform för att hantera identitetsåtkomst och dirigerar sedan användare till andra moln eller lokala servrar. PingOne-molnet är lämpligt för både kundcentrerade och interna arbetsbelastningar.

Du skapar ett konto för en godkänd användare i PingOne-molnet och etablerar ett autentiseringsflöde. Ping Identity orkestrerar sedan kundens eller medarbetarens väg till en affärsapplikation via ett förinställt arbetsflöde.

Detta inkluderar följande steg:

- Identifiering av användardata och enheter.

- Verifiering av användare.

- Profilering av användaraktiviteten på dina IT-resurser.

- Autentisering med hjälp av sekundära säkerhetsprotokoll.

- Godkännande av ny användare av berörda affärsintressenter.

- Användaren får smidig tillgång till utvalda applikationer och databaser.

Sammanfattning

Att välja rätt verktyg för identitets- och åtkomsthantering är inte enkelt. IT-administratörer och cybersäkerhetschefer lägger ofta ner veckor på att undersöka vilket verktyg som bäst kan tillgodose deras säkerhetsbehov.

Du kan spara pengar och tid och minska stressen genom att testa några av de IAM-verktyg som beskrivs i den här artikeln.

Läs vidare för att upptäcka de bästa metoderna för att skydda dig mot cyberattacker.