En distribuerad överbelastningsattack (DDoS) är en typ av överbelastningsattack (DoS) som utnyttjar falsk trafik för att överväldiga ett nätverk, en webbplats eller en server, med syfte att störa den normala trafikflödet. Dessa attacker genomförs ofta slumpmässigt, där målet väljs automatiskt av ett DDoS-attackverktyg online. Det är dock inte ovanligt att DDoS-attacker riktas specifikt mot en viss nätverksresurs, webbplats eller server. All information som presenteras här har enbart utbildande syfte och vi stöder under inga omständigheter användningen av olaglig skadlig programvara. DDoS-attacker betraktas som olagliga i de flesta länder, och en person som befinns skyldig till en sådan attack riskerar fängelsestraff på upp till 10 år i USA.

Utvalda kostnadsfria DDoS-attackverktyg online

DDoS-attacker kan ha både legitima och skadliga användningsområden. Ofta används de av hackare för att sabotera offrets servrar eller tjänster. Det finns ett flertal verktyg tillgängliga för att utföra DDoS-attacker online.

Här nedanför presenteras en lista över de bästa kostnadsfria DDoS-verktygen som kan laddas ner, inklusive en beskrivning av deras funktioner.

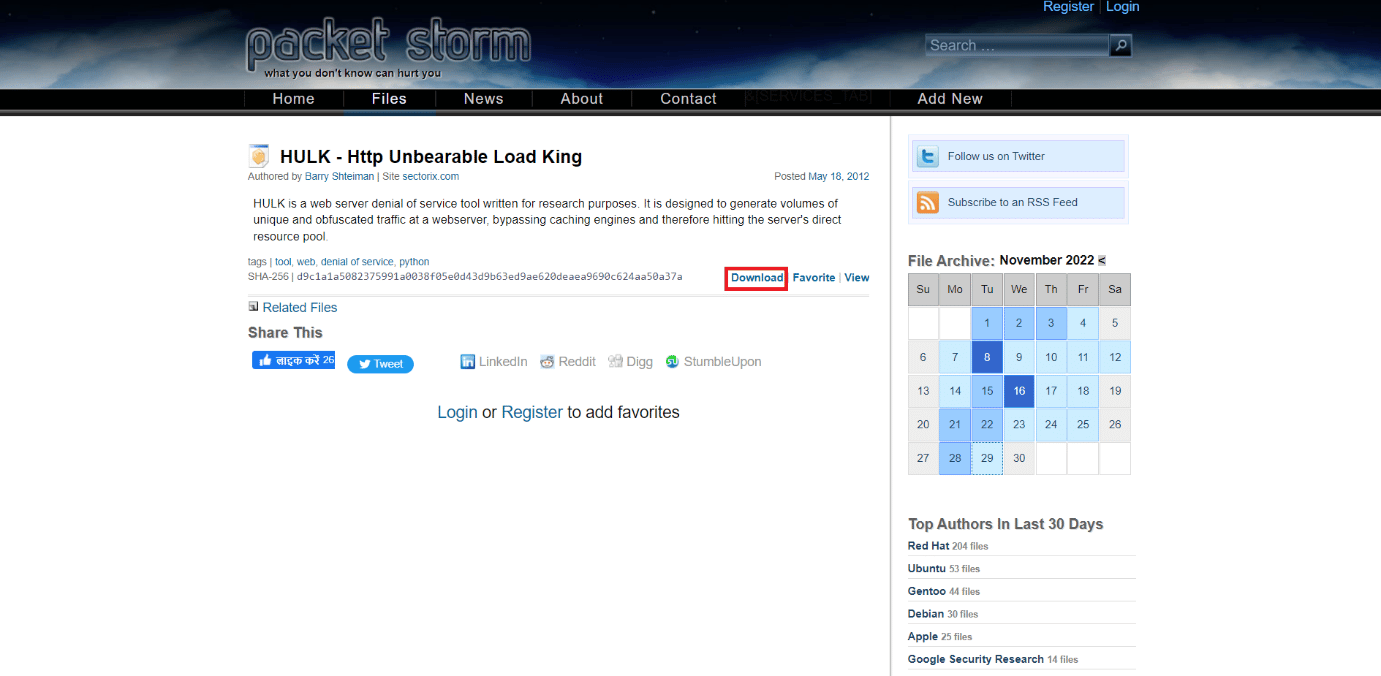

1. HULK (HTTP Unbearable Load King)

Detta verktyg genererar otydlig och unik trafik som skickas till en webbserver. Även om det är ett verktyg för överbelastningsattacker, kan den genererade trafiken blockeras, och angriparen kan inte garanteras vara helt anonym. HULK uppges vara skapat för forskningsändamål, men det kan användas för andra syften än enbart forskning.

Funktioner:

- Genererar en stor mängd unik trafik mot den angripna webbservern.

- Svårare, men inte omöjligt, att upptäcka.

- Angriper servrarnas resurspool direkt, genom att kringgå cachemotorn.

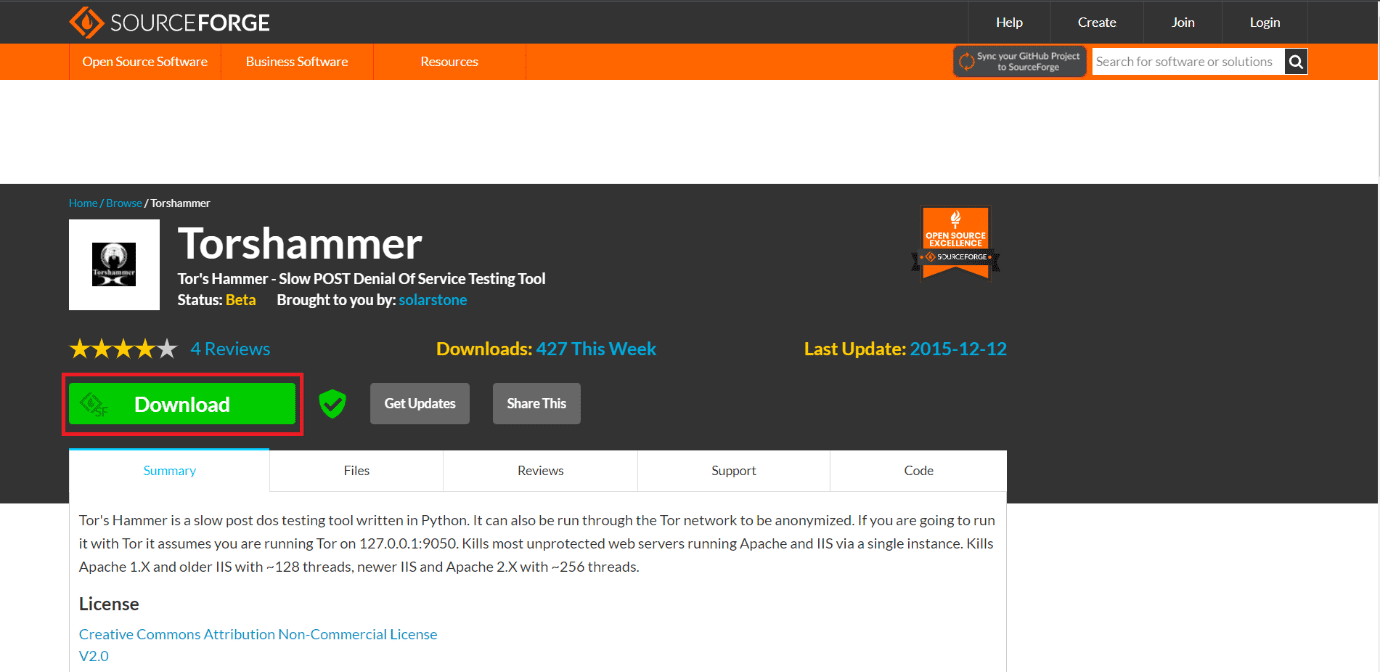

2. Tors hammare

Det är bäst att använda detta verktyg i kombination med Tor-nätverket för att säkerställa anonymitet vid utförandet av en DDoS-attack. För att använda det med Tor, använd adressen 127.0.0.1:9050. Tors hammare är i första hand avsett för teständamål men kan användas för långsamma överbelastningsattacker. Med detta verktyg kan användaren attackera både IIS- och Apache-servrar.

Funktioner:

- Specialiserat på anonyma attacker.

- Används även för att demonstrera attacker av penetrationstestare på säkerhetsstrukturer.

- Fungerar på nivå 7 i OSI-modellen.

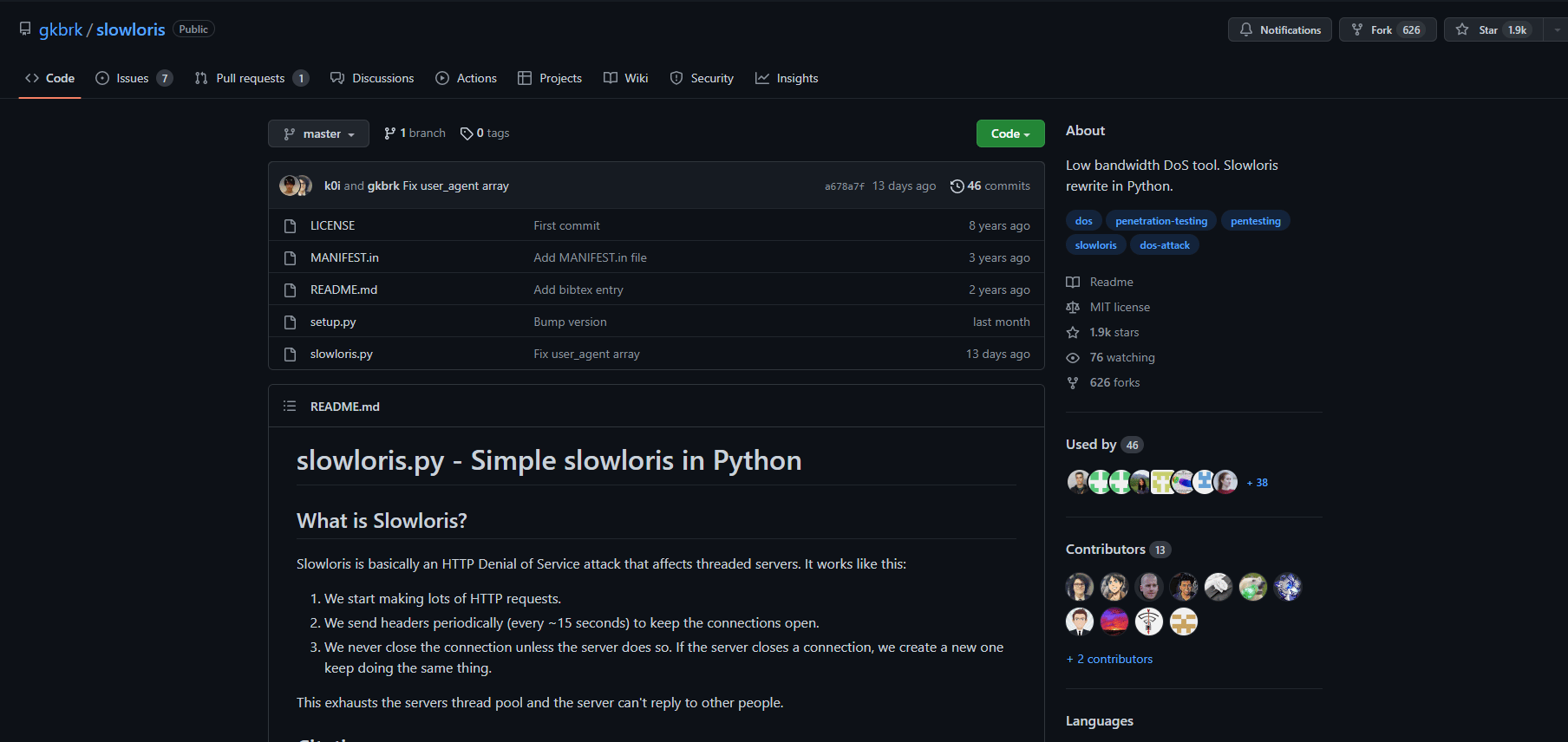

3. Slowloris

Slowloris är ett applikationslagerverktyg som attackerar trådade servrar genom att använda ofullständiga HTTP-förfrågningar. Det öppnar anslutningar mellan den angripna webbservern och en enda dator, och håller sedan dessa anslutningar öppna under en längre tid, med syfte att överbelasta och sakta ner målservern.

Funktioner:

- Utför attacker genom att skicka legitima HTTP-förfrågningar.

- Kan upprätthålla anslutningar till offerservern så länge som behövs.

- Kräver minimal bandbredd på den angripna webbservern.

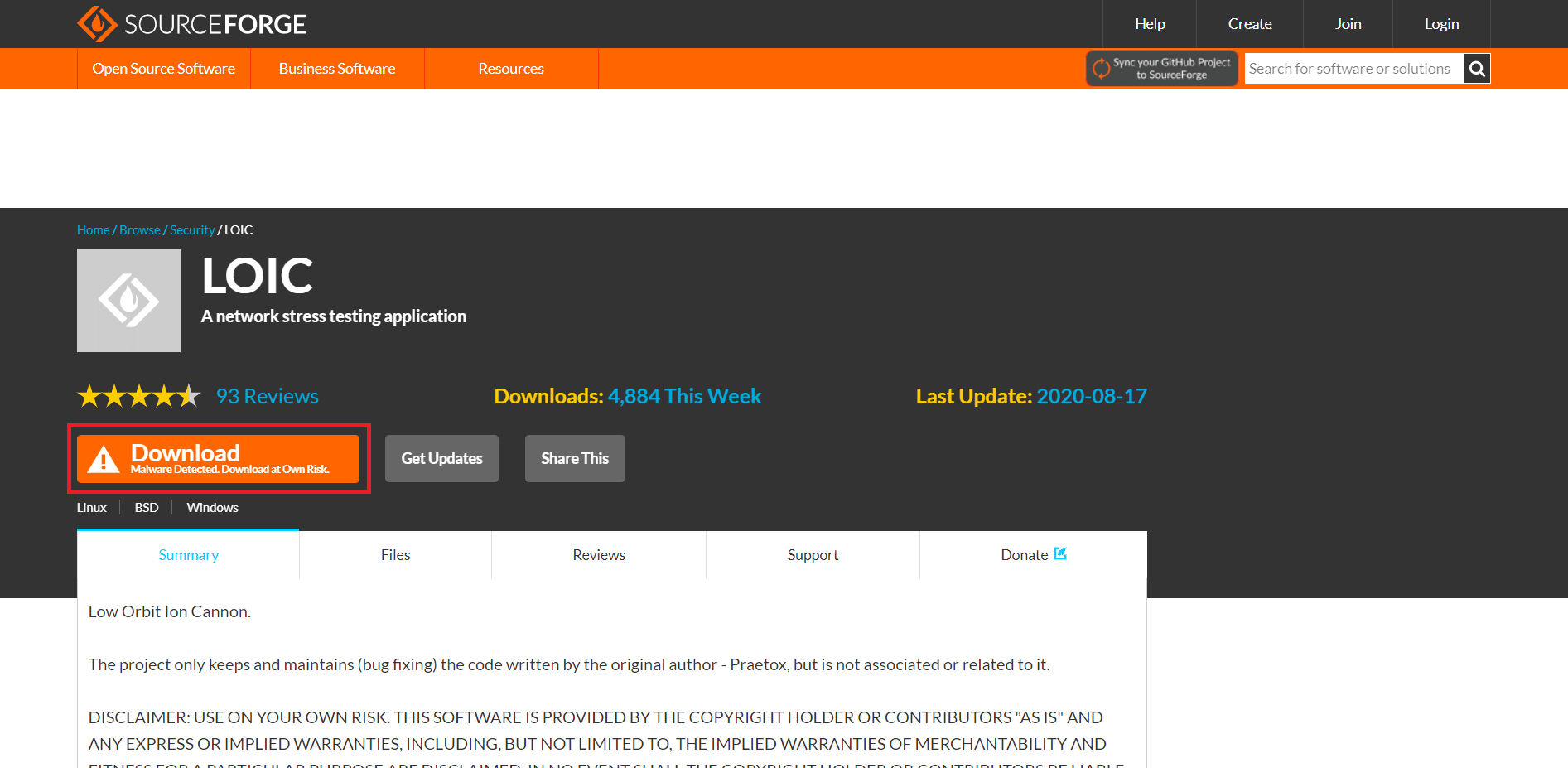

4. LOIC (Low Orbit Ion Cannon)

LOIC, eller Low Orbit Ion Cannon, är ett välkänt verktyg och ett av de mest populära DDoS-attackverktygen online. Det är mycket användarvänligt och skickar HTTP-, UDP- och TCP-förfrågningar till servrarna. Det är effektivt och kan få en webbplats att gå ner inom några sekunder efter att attacken har startat. Dock döljer det inte IP-adressen även om en proxyserver används.

Funktioner:

- Används främst för att attackera mindre servrar.

- Finns för Linux, Windows och Android.

- Lätt att använda, kräver få steg för att starta en attack.

5. RUDY (RU-Dead-Yet)

RUDY söker automatiskt igenom den angripna webbplatsen och identifierar inbäddade webbformulär. Det genomför korta, långsamma Layer-7 DDoS-attacker genom att använda långa fältinlämningar som genererar en låg och långsam trafikhastighet.

Funktioner:

- Svårt att upptäcka.

- Interaktiv konsolmeny.

- Fungerar i ett långsamt tempo.

6. PyLoris

PyLoris är ett verktyg som används för att testa en servers känslighet för anslutningsutmattning, genom att utvärdera det maximala antalet samtidiga TCP-anslutningar. Tjänster med högt minnesbehov per anslutning, eller de som hanterar anslutningar i oberoende trådar, är särskilt utsatta för denna typ av sårbarhet.

Funktioner:

- Attacker kan genomföras på SMTP, HTTP, FTP, Telnet och IMAP.

- Interaktivt och användarvänligt gränssnitt efter installation.

- Använder SOCK-proxyservrar och SSL-anslutningar.

7. DDOSIM (Distributed Denial of Service Simulator)

DDOSIM används för att simulera DDoS-attacker mot webbplatser och nätverk. Det attackerar servern genom att replikera olika zombie-värdar, som sedan upprättar fullständiga TCP-anslutningar med servern eller nätverket.

Funktioner:

- HTTP DDoS-attacker kan genomföras med giltiga förfrågningar.

- DDoS-attacker kan genomföras med ogiltiga förfrågningar.

- Fungerar på Linux och Windows.

8. Davoset

Davoset används för att attackera webbplatser genom att få åtkomst via andra webbplatser. Denna speciella teknik har nyligen använts av hackare för skadlig verksamhet på webben. Det här verktyget gör det enkelt att utföra DDoS-attacker.

Funktioner:

- Har stöd för cookies.

- Gratis programvara som erbjuder ett kommandoradsgränssnitt för att utföra attacker.

- Utför attacker med hjälp av externa XML-enheter.

9. GoldenEye

GoldenEye-verktyget utför attacker genom att skicka en HTTP-förfrågan till målservern. Det använder alla HTTP/S-sockets som finns på målservern för DDoS-attacken.

Funktioner:

- Randomiserar GET- och POST-förfrågningar för att generera blandad trafik.

- Skrivet i Python.

- Lätt att använda.

10. OWASP HTTP POST

Open Web Application Security Project (OWASP) HTTP Post hjälper till att testa nätverksprestanda för webbapplikationer. Det gör det möjligt att skapa överbelastning från en enda DDoS-maskin online.

Funktioner:

- Användare kan justera serverkapacitet.

- Gratis att använda, även för kommersiella ändamål.

- Gör det möjligt för användare att testa mot attacker från applikationslagret.

11. XOIC

Xoic är ett verktyg som används för att attackera mindre webbplatser med hjälp av TCP- och UDP-meddelanden. Attackerna som utförs av Xoic är lätta att upptäcka och blockera.

Funktioner:

- Har tre attacklägen.

- Mycket lätt att använda.

- Genomför DoS-attacker med ICMP, UDP, HTTP eller TCP-meddelanden.

12. HOIC (High Orbit Ion Cannon)

High Orbit Ion Cannon (HOIC) är ett verktyg som släpptes som en ersättning för LOIC. Det kan utföra 256 samtidiga attacksessioner. Det överbelastar målsystemet med skräpförfrågningar för att hindra legitima begäranden från att behandlas.

Funktioner:

- Helt gratis att använda.

- Finns för Windows, Mac och Linux.

- Gör det möjligt för användare att kontrollera attacker med låga, medelhöga och höga inställningar.

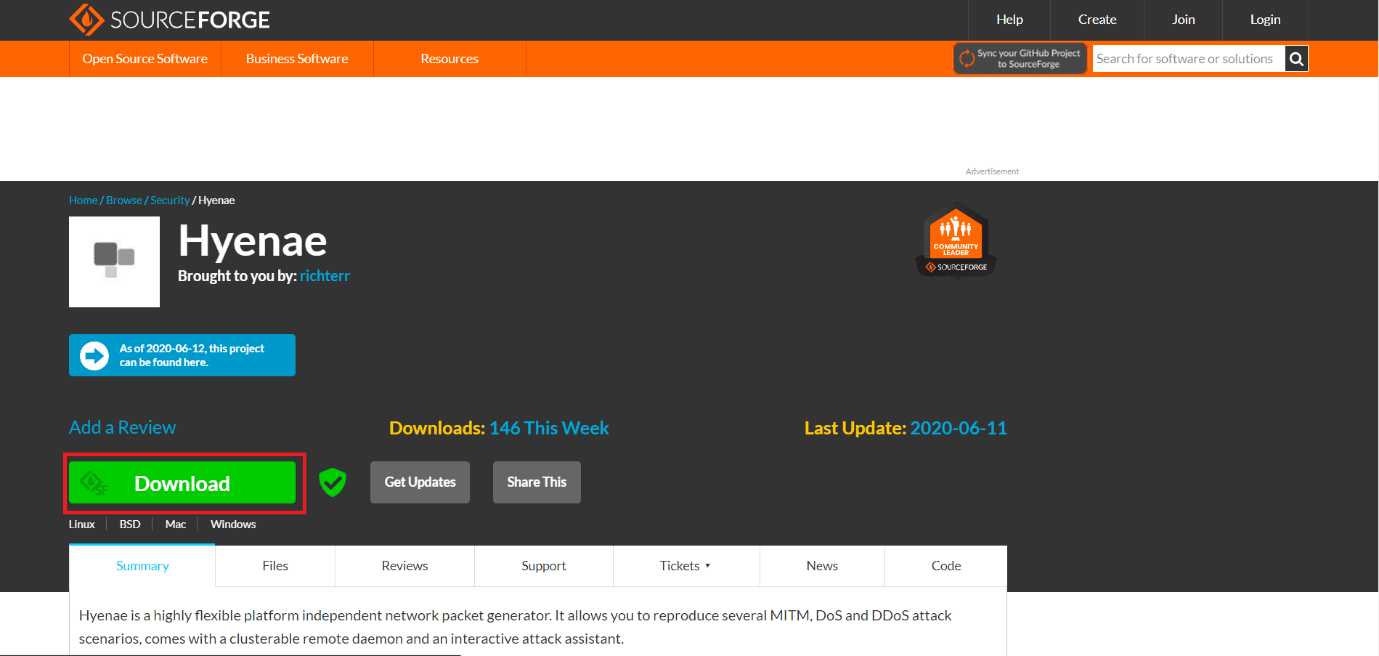

13. Hyenor

Hyenor låter användaren genomföra olika MITM-, DoS- och DDoS-attacker, med stöd för en klusterbar fjärrdemon och en interaktiv attackassistent.

Funktioner:

- Inkluderar många funktioner såsom ARP-Request-överbelastning, ARP-Cache-förgiftning, ICMP-Echo-överbelastning etc.

- Intelligent upptäckt av adress och adressprotokoll.

- Smart jokerteckenbaserad randomisering.

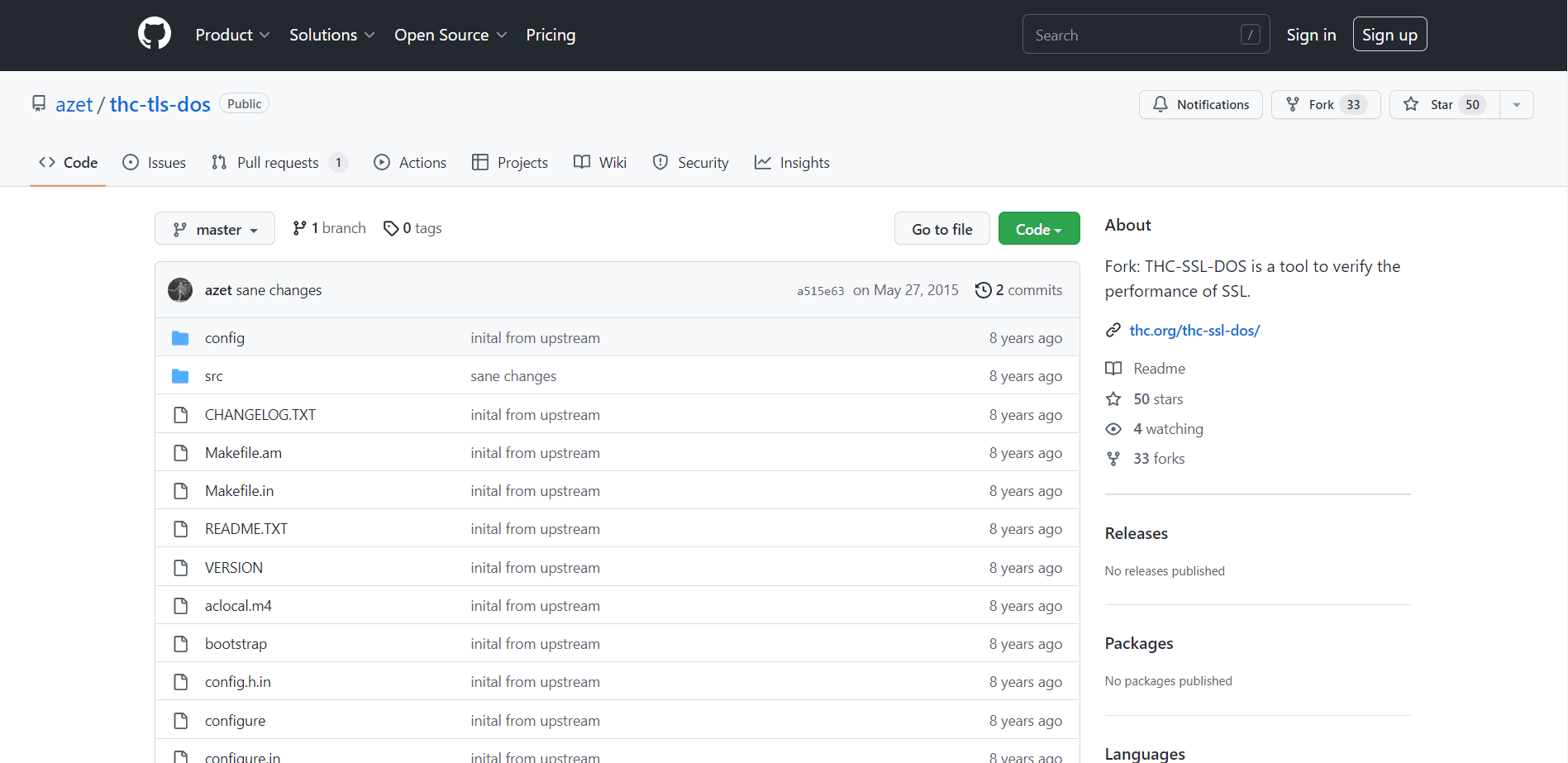

14. THC-SSL-DOS

THC-SSL-DOS är ett verktyg som hjälper användare att genomföra attacker mot målwebbplatser genom att tömma alla SSL-anslutningar och stänga av offrets server.

Funktioner:

- Användare kan verifiera prestandan för SSL.

- Utnyttjar även funktionen SSL-säker omförhandling.

- Stöd för Linux, Windows och macOS.

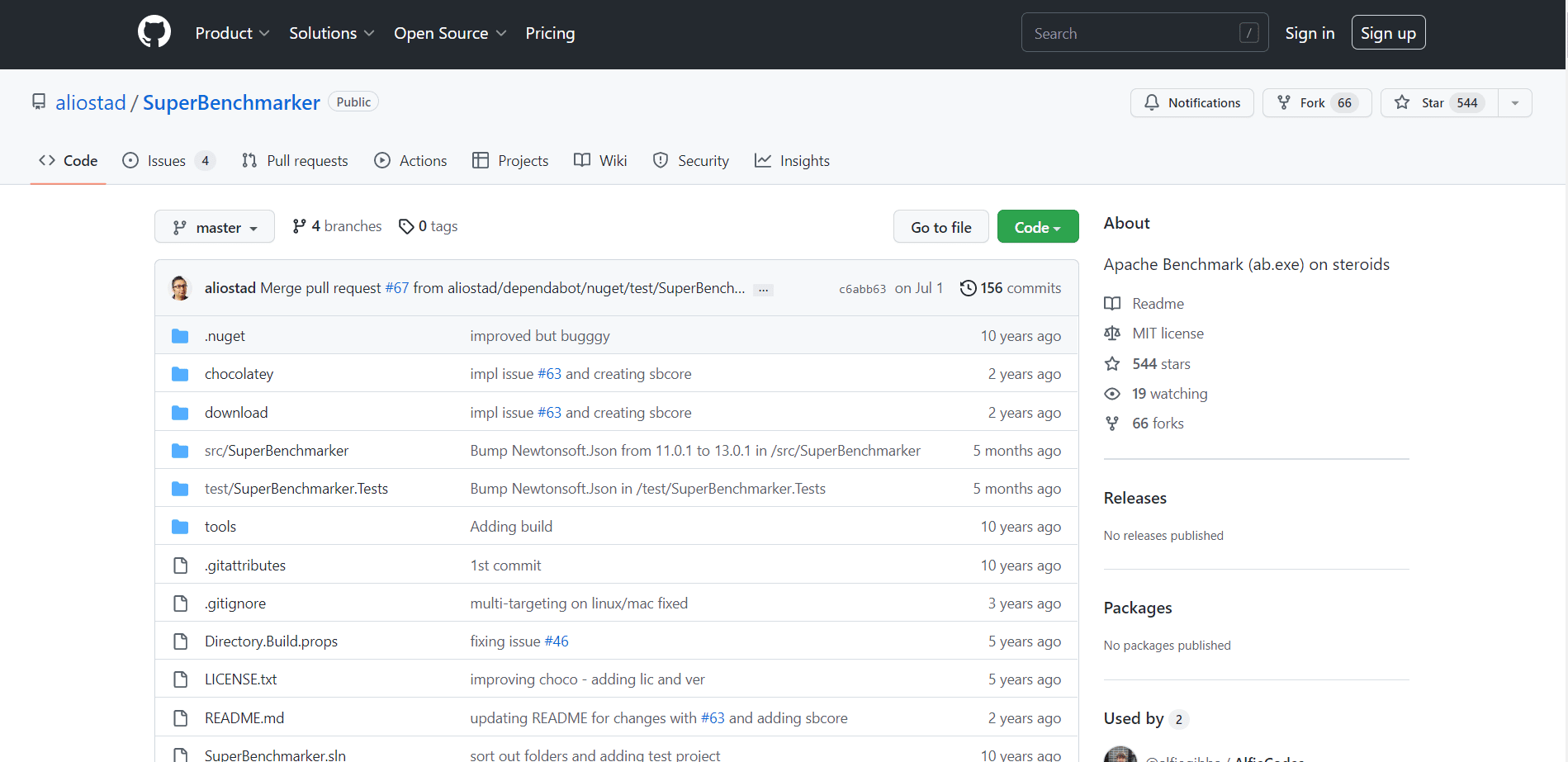

15. Apache Benchmark Tool

Apache Benchmark-verktyget används i grunden för att testa olika servrar genom att skicka många samtidiga förfrågningar. Det kan också användas för att utföra DDoS-attacker.

Funktioner:

- Kan testa prestanda för alla HTTP-servrar.

- Visar resultatet i slutet.

- Stöd för Windows och macOS.

De bästa DDoS-attackverktygen för Windows

Alla verktyg som nämns ovan är DDoS-attackverktyg som är kompatibla med Windows. Vissa av dem fungerar även med andra operativsystem såsom Linux och macOS.

DDoS-attacker är olagliga, men det finns också legitima sätt att använda dessa verktyg, till exempel för att blockera en egen server eller tjänst som man inte vill ska uppmärksammas på webben. Vi hoppas att din användning av dessa verktyg är avsedd för goda och lagliga ändamål. Vi hoppas att vi har besvarat dina frågor om de bästa DDoS-verktygen för nedladdning. Lämna gärna feedback i kommentarerna nedan.