För ditt företags IT-system behöver du ett konkret bevis för att visa att din onlineverksamhet är stabil mot olika typer av cyberattacker, särskilt brute-force-attacker.

Innehållsförteckning

Vad är en brute-force attack?

En brute-force attack är en av de farligaste cyberattackerna som du kanske inte har något knep för att konfrontera! En brute-force attack syftar till hjärtat av din webbplats eller din enhets säkerhet, inloggningslösenordet eller krypteringsnycklarna. Den använder den kontinuerliga trial-and-error-metoden för att utforska dem på ett beslutsamt sätt.

Sätten för brute-force attack varierar, huvudsakligen i:

- Hybrid brute-force attacker: försöker eller skicka in tusentals förväntade ord och ordbok, eller till och med slumpmässiga ord.

- Omvända brute-force-attacker: försöker få härledningsnyckeln till lösenordet med hjälp av uttömmande forskning.

Varför behöver vi verktyg för penetrationstestning?

De brute-force-angripare använder olika verktyg för att uppnå detta mål. Du kan använda dessa brute-force attackverktyg själva för penetration. Denna testning kallas även ”pentesting” eller ”pentesting”.

Penetrationstestet är praxis att försöka hacka dina egna IT-system på samma sätt som hackare gör. Detta gör att du kan identifiera eventuella säkerhetshål.

Obs: följande verktyg kan generera många förfrågningar som du bara bör göra mot din applikationsmiljö.

Gobuster

Gobuster är ett av de mest kraftfulla och snabbaste brute-force-verktygen som inte behöver köras. Den använder en katalogskanner programmerad av Go-språket; det är snabbare och mer flexibelt än tolkat manus.

Funktioner

- Gobuster är också känt för sitt fantastiska stöd för samtidighet, vilket gör det möjligt för den att hantera flera uppgifter och tillägg, med bibehållen hastighetsbearbetning.

- Ett lättviktigt verktyg utan Java GUI fungerar bara på kommandoraden på många plattformar.

- Inbyggd hjälp

Lägen

- dir – det klassiska katalogläget

- dns – DNS-underdomänläge

- s3 – Räkna upp öppna S3-hinkar och leta efter existens- och hinklistor

- vhost – virtuellt värdläge

Den lider dock av ett fel, dålig för rekursiv katalogsökning, vilket minskar dess effektivitet för kataloger på flera nivåer.

BruteX

BruteX är ett fantastiskt allt-i-ett brute force-skalbaserat och öppen källkodsverktyg för alla dina behov för att nå målet.

- Öppna portar

- Användarnamn

- Lösenord

Använder kraften att skicka in ett stort antal möjliga lösenord på systematiska sätt.

Den innehåller många tjänster som samlats in från några andra verktyg som Nmap, Hydra & DNS enum. Detta gör att du kan söka efter öppna portar, starta brute force FTP, SSH och automatiskt avgöra vilken tjänst som körs för målservern.

Dirsearch

Dirsearch är ett avancerat brute force-verktyg baserat på en kommandorad. Det är en AKA webbsökare och kan brute force kataloger och filer på webbservrar.

Dirsearch har nyligen blivit en del av de officiella Kali Linux-paketen, men det körs också på Windows, Linux och macOS. Den är skriven i Python för att vara lätt kompatibel med befintliga projekt och skript.

Det är också mycket snabbare än det traditionella DIRB-verktyget och innehåller många fler funktioner.

- Proxy support

- Multithreading

- Användaragent randomisering

- Stöd för flera tillägg

- Skannerarena

- Begär försening

För rekursiv skanning är Dirsearch vinnaren. Den går igenom och kryper och söker efter ytterligare kataloger. Förutom snabbhet och enkelhet är det från de bästa Brute-force-rummen för varje pentester.

Callow

Callow är ett användarvänligt och anpassningsbart inloggningsverktyg för brute-force. Skrivet i python 3. Det är utformat för att möta nybörjarnas behov och omständigheter.

Det har tillhandahållits flexibla användarexperiment för enkel felhantering, särskilt för nybörjare att förstå och lätt intuita.

SSB

Säker Shell Bruteforcer (SSB) är ett av de snabbaste och enklaste verktygen för brute-force SSH-servrar.

Att använda det säkra skalet av SSB ger dig ett lämpligt gränssnitt, till skillnad från de andra verktygen som knäcker lösenordet för en SSH-server.

Thc-Hydra

Hydra är ett av de mest kända verktygen för inloggningssprickning som används antingen på Linux eller Windows/Cygwin. Dessutom för Solaris, FreeBSD/OpenBSD, QNX (Blackberry 10) och macOS. Den stöder många protokoll som AFP, HTTP-FORM-GET, HTTP-GET, HTTP-FORM-POST, HTTP-HEAD, HTTP-PROXY och mer.

Installerad som standard på Kali Linux, Hydra designad med både kommandorads- och grafiska versioner. Det kan knäcka en singel eller lista med användarnamn/lösenord med brute-forcing-metoden.

Det är också parallelliserat, det mycket snabba och flexibla verktyget som gör att du kan tälta obehörig åtkomst till ditt system på distans.

Vissa andra inloggningshackerverktyg används för samma funktion, men bara Hydra stöder många olika protokoll och parallelliserade anslutningar.

Burp Suite

Burp Suite Professional är en viktig verktygslåda för webbsäkerhetstestare, och den kommer med snabba och pålitliga funktioner. Dessutom kan den automatisera monotona testuppgifter. Dessutom är den designad av experters manuella och halvautomatiska säkerhetstestfunktioner. Många experter använder det för att testa OWASP:s topp tio sårbarheter.

Burp erbjuder många unika funktioner, från ökad skanningstäckning till att anpassa den till mörkt läge. Den kan testa/skanna funktionsrika moderna webbapplikationer, JavaScript, testa API:er.

Det är ett verktyg som egentligen är designat för att testa tjänster, inte för att hacka, som många andra. Så den registrerar komplexa autentiseringssekvenser och skriver rapporter för slutanvändare direkt användning och delning.

Det har också fördelen att göra applikationssäkerhetstestning utanför bandet (OAST) som når många osynliga sårbarheter som andra inte kan. Dessutom är det den första att dra nytta av användningen av PortSwigger Research, som placerar dig före kurvan.

Patator

Patator är ett brute-force verktyg för mångsidig och flexibel användning inom en modulär design. Det visas i reflex frustration med hjälp av några andra verktyg och skript av lösenord att få attacker. Patator väljer ett nytt tillvägagångssätt för att inte upprepa gamla misstag.

Skrivet i Python är Patator ett flertrådigt verktyg som vill tjäna penetrationstestning på ett mer flexibelt och pålitligt sätt än förfäder. Den stöder många moduler, inklusive följande.

- FTP

- SSH

- MySQL

- SMTP

- Telnet

- DNS

- SMB

- IMAP

- LDAP

- rlogin

- Zip-filer

- Java Keystore-filer

Pydiktor

Pydiktor är ett annat kraftfullt verktyg för ordbokshackning. När det gäller långa tester och lösenordsstyrketester kan det förvåna både nybörjare och proffs. Det är ett verktyg som angripare inte kan ta bort i sitt vapenförråd. Dessutom har den ett överflöd av funktioner som gör att du kan njuta av riktigt stark prestanda under alla testsituationer.

- Permanent assistent: gör att du kan skapa en allmän ordlista, en social ingenjörsordlista, en speciell ordlista med hjälp av webbinnehållet, etc. Dessutom innehåller den ett filter som hjälper dig att fokusera din ordlista.

- Mycket anpassad: du kan anpassa ordlistans attribut efter dina behov genom att använda filter efter längd, leet-läge och fler funktioner.

- Flexibilitet och kompatibilitet: den kan analysera konfigurationsfilen, med möjligheten att fungera smidigt antingen på Windows, Linux eller Mac.

Pydictor ordböcker

- Numerisk ordbok

- Alfabetets ordbok

- Ordbok för versaler alfabet

- Numerisk Kopplade Med Versaler Alfabet

- Versaler i kombination med gemener alfabet

- Siffra kopplat till gemener alfabet

- Kombinera versaler, gemener och siffror

- Lägger till statiskt huvud

- Manipulera ordbokskomplexitetsfilter

Ncrack

Ncrack är ett slags nätverkskrackningsverktyg med höghastighetsprestanda. Det är designat för företag att hjälpa dem att testa sina nätverksenheter för svaga lösenord. Många säkerhetsexperter rekommenderar att man använder Ncrack för att granska säkerheten i systemnätverk. Det släpptes som ett fristående verktyg eller som en del av Kali Linux.

Genom ett modulärt tillvägagångssätt och dynamisk motor kan Ncrack designad med en kommandorad anpassa sitt beteende enligt nätverksfeedbacken. Och den kan utföra pålitlig bred revision för många värdar samtidigt.

Funktionerna i Ncrack är inte begränsade till ett flexibelt gränssnitt utan säkerställer full kontroll över nätverksoperationer för användaren. Det möjliggör fantastiska sofistikerade brute-forcing-attacker, runtime-interaktion och timingmallar för att underlätta användningen, såsom Nmap.

De protokoll som stöds inkluderar SSH, RDP, FTP, Telnet, HTTP(S), WordPress, POP3(S), IMAP, CVS, SMB, VNC, SIP, Redis, PostgreSQL, MQTT, MySQL, MSSQL, MongoDB, Cassandra, WinRM, OWA och DICOM, som kvalificerar den för ett brett spektrum av branscher.

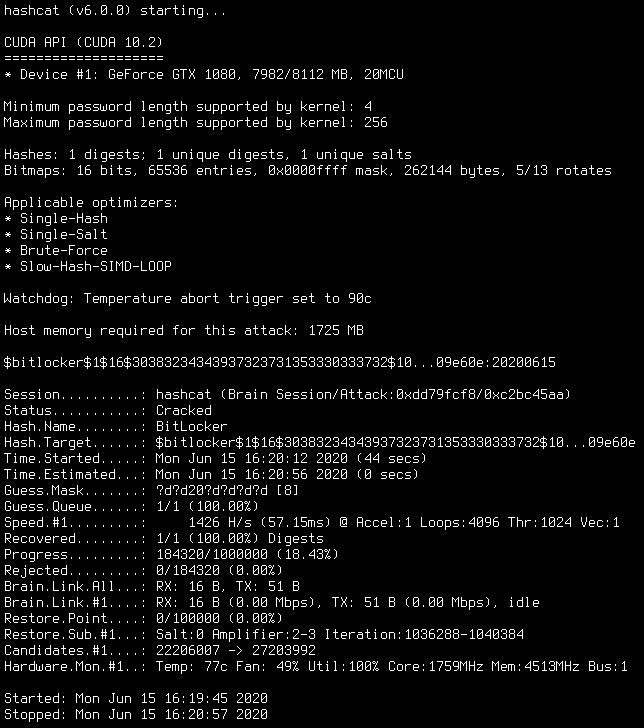

Hashcat

Hashcat är ett verktyg för lösenordsåterställning. Det kan fungera på Linux, OS X och Windows och stöder många hashcat-stödda Hashcat-algoritmer som MD4, MD5, SHA-familjen, LM-hashar och Unix Crypt-format.

Hashcat har blivit välkänt på grund av att dess optimeringar delvis beror på programvaran som skaparen av Hashcat har upptäckt.

Hashcat har två varianter:

- CPU-baserat verktyg för återställning av lösenord

- GPU-baserat verktyg för lösenordsåterställning

GPU-verktyget kan knäcka lite hashcat-arv på kortare tid än CPU-verktyget (MD5, SHA1 och andra). Men inte alla algoritmer kan knäckas snabbare av GPU:er. Hashcat hade dock beskrivits som den snabbaste lösenordsknäckaren i världen.

Slutsats

Efter denna detaljerade show har du en varierad arsenal av verktyg att byta mellan. Välj det som passar dig bäst för varje situation och omständighet du möter. Det finns ingen anledning att tro att det inte finns någon mångfald i alternativen. I vissa fall är de enklaste verktygen de bästa, och i andra fall tvärtom.

Utforska sedan några av de kriminaltekniska utredningsverktygen.