Vikten av Penetrationstester för Ditt Företags IT-Säkerhet

För att säkerställa att ditt företags onlineverksamhet är skyddad mot cyberattacker, särskilt de som använder brute-force-metoder, krävs konkreta bevis. Detta innebär att du behöver testa din IT-infrastruktur grundligt.

Vad Innebär En Brute-Force Attack?

En brute-force attack är en av de mest allvarliga typerna av cyberhot. Det är en metod som används för att forcera sig in i system genom att systematiskt testa en stor mängd möjliga inloggningsuppgifter, krypteringsnycklar eller andra säkerhetsrelaterade element. Angriparna använder en ”trial-and-error”-teknik för att bryta igenom dina säkerhetsåtgärder.

Det finns flera varianter av brute-force attacker, bland annat:

- Hybrida brute-force attacker: Innebär att man testar en kombination av vanliga ord, ord från ordböcker, samt slumpmässigt genererade ord.

- Omvända brute-force attacker: Går ut på att försöka härleda lösenordet genom att noggrant testa olika alternativ.

Varför Är Verktyg För Penetrationstester Nödvändiga?

För att utföra brute-force-attacker använder angripare specialiserade verktyg. Som ett led i att stärka din egen säkerhet kan du använda liknande verktyg för att genomföra penetrationstester, även kallade ”pentesting”. Dessa tester simulerar en attack för att identifiera sårbarheter i ditt system.

Genom att simulera en hackares agerande, kan du identifiera potentiella säkerhetsluckor i din IT-infrastruktur innan en riktig attack inträffar. Det är dock viktigt att endast använda dessa verktyg på din egen applikationsmiljö för att undvika oavsiktliga konsekvenser.

Verktyg för Brute-Force Penetrationstester

Gobuster

Gobuster är ett snabbt och effektivt verktyg för brute-force tester som är skrivet i Go. Det är en katalogskanner som presterar väl tack vare sin snabbhet och flexibilitet jämfört med interpreterade skript.

Funktioner:

- Har utmärkt stöd för samtidighet, vilket möjliggör hantering av flera uppgifter parallellt, vilket ökar bearbetningshastigheten.

- Är ett lättviktigt verktyg som körs från kommandoraden på olika operativsystem.

- Inkluderar inbyggd hjälpfunktionalitet.

Lägen:

- dir: Skannar kataloger.

- dns: Letar efter DNS-underdomäner.

- s3: Utforskar öppna S3-hinkar för existens och innehåll.

- vhost: Skannar virtuella värdar.

En begränsning med Gobuster är att den har en svaghet i rekursiv katalogsökning, vilket kan minska dess effektivitet vid sökning i kataloger på flera nivåer.

BruteX

BruteX är ett omfattande, skalbaserat brute-force-verktyg med öppen källkod. Det erbjuder en rad funktioner för att testa säkerheten, inklusive:

- Identifiering av öppna portar.

- Testning av användarnamn.

- Testning av lösenord.

Genom att använda kraften i att systematiskt testa ett stort antal lösenord, kan BruteX hjälpa till att identifiera svaga punkter i ditt system. BruteX innehåller även verktyg som Nmap, Hydra och DNS enum för att hitta öppna portar och identifiera vilka tjänster som körs på målservern, samt för att initiera brute-force-attacker mot FTP och SSH.

Dirsearch

Dirsearch är ett avancerat kommandoradsverktyg för brute-force, som specialiserar sig på att hitta kataloger och filer på webbservrar. Det ingår numera i Kali Linux och fungerar även på Windows, Linux och macOS. Verktyget är skrivet i Python för att vara kompatibelt med befintliga projekt och skript. Dirsearch är betydligt snabbare och har fler funktioner än det äldre verktyget DIRB.

Funktioner:

- Proxysupport

- Multithreading

- Slumpmässig användaragent

- Stöd för flera filändelser

- Skannerarena

- Fördröjda förfrågningar

Dirsearch är särskilt bra på rekursiv skanning, där den går igenom och letar efter ytterligare kataloger. Dess snabbhet, enkelhet och kapacitet för rekursiv skanning gör det till ett värdefullt verktyg för penetrationstester.

Callow

Callow är ett användarvänligt och anpassningsbart verktyg för brute-force-inloggning, utvecklat i Python 3. Det är designat för att vara lättanvänt, även för nybörjare. Verktyget fokuserar på enkel felhantering, vilket gör det lättare att använda och förstå.

SSB (Säker Shell Bruteforcer)

Säker Shell Bruteforcer (SSB) är ett snabbt och enkelt verktyg för att utföra brute-force-attacker mot SSH-servrar. SSB ger ett användarvänligt gränssnitt, som underlättar tester mot SSH-servrar.

Thc-Hydra

Hydra är ett välkänt verktyg för att bryta inloggningsuppgifter, som fungerar på olika operativsystem som Linux, Windows/Cygwin, Solaris, FreeBSD/OpenBSD, QNX och macOS. Det stödjer flera protokoll, inklusive AFP, HTTP-FORM-GET, HTTP-GET, HTTP-FORM-POST, HTTP-HEAD och HTTP-PROXY. Hydra ingår som standard i Kali Linux och finns i både kommandorads- och grafiska versioner.

Verktyget kan användas för att knäcka enskilda användarnamn och lösenord eller listor med inloggningsuppgifter med brute-force-metoden. Dess parallelliserade design gör det snabbt och flexibelt, vilket kan hjälpa till att upptäcka obehörig åtkomst till systemet på distans. Hydra stöder ett brett spektrum av protokoll och parallella anslutningar, vilket gör det till ett användbart verktyg för penetrationstestare.

Burp Suite

Burp Suite Professional är en verktygslåda för webbsäkerhetstestare, som erbjuder snabba och tillförlitliga funktioner för att automatisera monotona testuppgifter. Den är designad av experter inom området för både manuella och halvautomatiska säkerhetstester, och används ofta för att testa mot OWASP:s topp tio sårbarheter.

Burp Suite erbjuder en mängd funktioner, från förbättrad skanningstäckning till möjligheten att anpassa användargränssnittet med ett mörkt läge. Verktyget kan testa komplexa moderna webbapplikationer, JavaScript och API:er. Burp är mer inriktat på att testa tjänster än att direkt hacka dem och kan registrera komplexa autentiseringssekvenser samt generera rapporter för delning. Med sin förmåga till Out-of-Band Application Security Testing (OAST) kan Burp hitta många sårbarheter som andra verktyg missar.

Patator

Patator är ett brute-force-verktyg med flexibel och mångsidig användning, byggt på en modulär design. Det är utvecklat i Python och erbjuder ett flertrådigt tillvägagångssätt för penetrationstester. Patator stödjer flera moduler, inklusive:

- FTP

- SSH

- MySQL

- SMTP

- Telnet

- DNS

- SMB

- IMAP

- LDAP

- rlogin

- Zip-filer

- Java Keystore-filer

Pydiktor

Pydiktor är ett kraftfullt verktyg för ordlistehackning som är lämpligt för både nybörjare och proffs. Det erbjuder ett stort antal funktioner som gör att användaren kan utföra effektiva tester.

- Permanent assistent: Gör det möjligt att skapa olika typer av ordlistor, inklusive generella ordlistor, sociala ingenjörsordlistor och specialordlistor baserade på webbinnehåll. Inkluderar ett filter för att fokusera ordlistan.

- Anpassningsbar: Användare kan anpassa ordlistans egenskaper efter behov, med filter för längd, ”leet mode” med mera.

- Flexibilitet och kompatibilitet: Kan analysera konfigurationsfiler och fungerar på Windows, Linux och Mac.

Pydiktor erbjuder en rad fördefinierade ordlistor, såsom:

- Numerisk ordbok

- Alfabetisk ordbok

- Ordbok med versaler

- Numerisk kombinerad med versaler

- Versaler kombinerat med gemener

- Numerisk kombinerad med gemener

- Kombinationer av versaler, gemener och siffror

Ncrack

Ncrack är ett snabbt nätverksknäckningsverktyg, som är utformat för att hjälpa företag att testa sina nätverksenheter för svaga lösenord. Säkerhetsexperter rekommenderar ofta Ncrack för att granska säkerheten i nätverkssystem. Det distribueras både som ett fristående verktyg och som en del av Kali Linux. Ncrack använder en modulär arkitektur och en dynamisk motor som anpassar sig till nätverkets feedback. Det kan utföra breda revisioner av många värdar samtidigt. Ncrack erbjuder ett flexibelt gränssnitt och ger användaren full kontroll över nätverksoperationerna, vilket gör det möjligt att utföra sofistikerade brute-force-attacker.

Protokoll som stöds:

Ncrack stöder ett brett spektrum av protokoll, inklusive SSH, RDP, FTP, Telnet, HTTP(S), WordPress, POP3(S), IMAP, CVS, SMB, VNC, SIP, Redis, PostgreSQL, MQTT, MySQL, MSSQL, MongoDB, Cassandra, WinRM, OWA och DICOM.

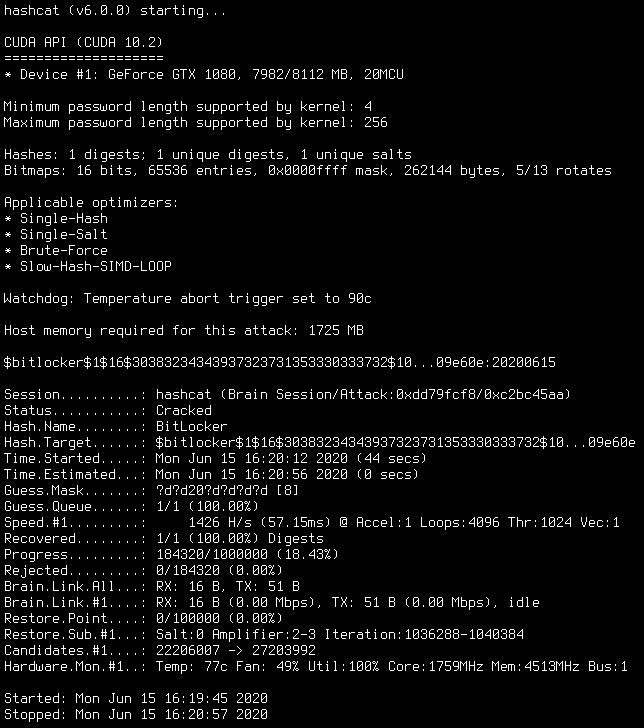

Hashcat

Hashcat är ett verktyg för lösenordsåterställning som fungerar på Linux, OS X och Windows. Det stöder många olika hash-algoritmer, som MD4, MD5, SHA-familjen, LM-hashar och Unix Crypt-format. Hashcat har blivit välkänt på grund av sina optimeringar som upptäckts av skaparna av programvaran.

Hashcat finns i två varianter:

- CPU-baserat verktyg för lösenordsåterställning.

- GPU-baserat verktyg för lösenordsåterställning.

GPU-verktyget kan bryta vissa hash-algoritmer snabbare än CPU-verktyget, även om inte alla algoritmer kan brytas snabbare med GPU. Hashcat beskrivs ofta som den snabbaste lösenordsknäckaren i världen.

Slutsats

Med denna genomgång har du nu en bred arsenal av verktyg att välja mellan. Välj det som bäst passar dina behov och omständigheter. Det finns ingen anledning att begränsa sig till ett enda alternativ. Ibland är de enklaste verktygen de mest effektiva, medan andra situationer kräver mer avancerade metoder.

Förutom att lära sig om dessa verktyg kan det också vara av värde att utforska några verktyg för kriminalteknisk utredning.