De senaste framstegen inom teknik har lett till enorma innovationer för att tillfredsställa behoven hos moderna företag och användare.

Teknik, verktyg och internetdrivna produkter och tjänster har förändrat hur vi brukade arbeta och leva. De har förenklat våra liv och ökat bekvämligheten i alla aspekter, oavsett om det är affärs- eller privatliv.

Tekniken har dock också presenterat massor av bekymmer och cybersäkerhetsrisker som kan ödelägga båda områdena i våra liv.

Företag har lidit förluster i miljoner tillsammans med kundernas förtroende och branschens rykte. På samma sätt har individer varit under terror på grund av brott och hot till följd av avslöjade personuppgifter.

Hackare och deras hackningsmetoder utvecklas eftersom de också är skickliga proffs. Vissa använder sina kunskaper för att utföra brott, medan vissa anlitas av organisationer för att bekämpa dåliga hackare.

Och om du vill skydda dig själv och ditt företag från hackare och hackare, är det relevant att veta om vad som händer inom cybersäkerhetsbranschen och typerna av hackare och hackare.

Den här artikeln kommer att lära känna de olika typerna av hackare och hackare för att särskilja dem och implementera rätt säkerhetsåtgärder för att förbli på den säkrare sidan.

Innehållsförteckning

Vad är ett hack?

Ett hack är en handling som utförs av en individ eller hackare för att äventyra en organisations säkerhet genom att få tillgång till data, nätverk, system och applikationer och utföra attacker. Missbruk av enheter och system ödelägger en verksamhet när det gäller ekonomi och rykte.

Ett hack härstammar från ett system som används av en hackare som har kodningskunskaper och avancerad mjukvara och hårdvara.

I moderna hack använder hackare smygande metoder som är utformade för att hoppa över ögonen från IT-team och cybersäkerhetsprogramvaruteam för att utföra attacker. De kan lura användare att öppna skadliga länkar och bilagor, vilket ytterligare resulterar i att känslig information avslöjas.

Exempel på hacks kan vara att distribuera virus och skadlig kod, man-in-the-middle-attacker, DDoS, DoS, nätfiske, ransomware, etc.

Olika typer av hacks

Här är olika typer av hacks:

Nätfiske

Nätfiske är ett försök från cyberbrottslingar att stjäla din identitet och pengar via e-post. Hackare får dig att ge upp din personliga information, inklusive bankuppgifter, lösenord, kortuppgifter, etc.

Angriparen skickar ett e-postmeddelande till en person med knepiga ord som verkar väldigt verkliga. De fungerar som en person du kan lita på, som en intervjuare, bankchef, servicemedarbetare och mer. Den kombineras med andra attacker som kodinjektion, nätverksattacker och skadlig programvara för att göra hacket möjligt.

Det finns olika typer av nätfiskeattacker, till exempel nätfiske via e-post, nätfiske med spjut, valfångst, smishing, vishing och fiskefiske.

DoS och DDoS

En DoS-attack (Denial of Service) fokuserar på ett nätverk eller en maskin för att stänga av det och göra det oåtkomligt för slutanvändarna.

Här avbryter cyberattackare funktionaliteten hos en enhet genom att översvämma nätverket eller maskinen med obegränsade förfrågningar så att normal trafik inte kan komma åt den.

DoS är av två typer:

Buffer Overflow-attacker: Denna attack riktar sig till CPU-tid, hårddiskutrymme och minne och förbrukar dem alla för att krascha systemet och påverka serverns beteende.

Översvämningsattacker: Denna attack riktar sig mot servrarna med en översvämning av datapaket. Angriparen övermättar serverkapaciteten, vilket resulterar i DoS. För att göra DoS-översvämningsattacker framgångsrika måste angriparen ha mer bandbredd än den riktade maskinen.

I DDoS-attacken kommer trafiköversvämningarna från olika källor. Denna attack är mer kritisk än DoS eftersom du inte kan stänga olika källor samtidigt.

Bete och Switch

Bait and Switch är en teknik som används av bedragare för att stjäla personlig data och inloggningsuppgifter genom pålitliga annonser och vägar. De lurar användare att besöka skadliga sajter och tar alla detaljer under användarnas näsa.

Dessa attacker uppstår huvudsakligen från annonsutrymmet som säljs av webbplatser. När angriparna väl köper annonsutrymmet ersätter de omedelbart annonsen med en skadlig länk, vilket resulterar i att webbläsaren låses och systemen äventyras.

Internetbaserad innehållsmarknadsföring är huvudkanalen för attackerna där användare luras att öppna länkar, vilket senare visar sig vara skadligt.

Cookie Stöld

Cookiestöld är en kapningstaktik där en angripare får tillgång till användarinformation. Här kopierar en tredje part den osäkra sessionsdatan och använder denna för att imitera användaren. Det inträffar vanligtvis när en användare besöker betrodda webbplatser via offentligt Wi-Fi eller ett oskyddat nätverk.

När detta händer kan angriparen använda informationen eller kontot för att skicka falska meddelanden, överföra pengar eller göra andra skadliga saker.

Det kan förhindras om en användare använder SSL-anslutningar för att logga in och undviker att använda oskyddade nätverk för att komma åt webbplatser.

Virus, trojaner, skadlig programvara

Ett virus är ett datorprogram som ansluter till en annan dator eller programvara för att skada systemet. Hackare sätter in kod i programmet och väntar tills någon kör programmet. På så sätt infekterar de andra program på en dator.

En trojan kör ett program som säger att det är ofarligt och användbart. I verkligheten gör den skadliga saker precis som trojanska hästar användes av grekerna för att attackera fiender på natten.

Istället för att rikta in sig på ett programvarusystem, riktar Trojan sig på installation av annan skadlig programvara i systemet, vilket leder till att användare luras.

En mask är en liknande skadlig kod som ett virus. Den kör skadlig nyttolast och självreplikerar på datorsystem. Den enda skillnaden är i deras spridningsteknik. Ett virus vill ha ett värdprogram, men en mask bor i sitt eget oberoende program. De sprids ibland av sig själva, utan mänsklig inblandning.

Dessutom finns det en mängd andra skadliga hot, såsom ransomware, adware, spionprogram, rootkits, bots och mycket mer.

ClickJacking-attacker

ClickJacking, som är känd som en UI-återställningsattack, riktar sig till användare genom flera ogenomskinliga eller transparenta lager för att lura dem. När en användare klickar på knappen eller länken utan att veta att de klickar på fel, förlorar de sin information till fel händer.

Anta att du besöker en webbplats och rullar för att kontrollera sidan. Plötsligt, när du klickar på en länk, kan du se några andra annonser som låter dig klicka på den länken. Således dirigerar angripare dig till en annan sida. Så här fungerar ClickJacking-angripare.

När du till exempel besöker webbplatsen www.wyz.com och ser stilmallar eller textrutor på sidan får du gratiserbjudanden och andra lämpliga erbjudanden som lockar dig att öppna länken. På så sätt förlorar du dina inloggningsuppgifter och personlig information.

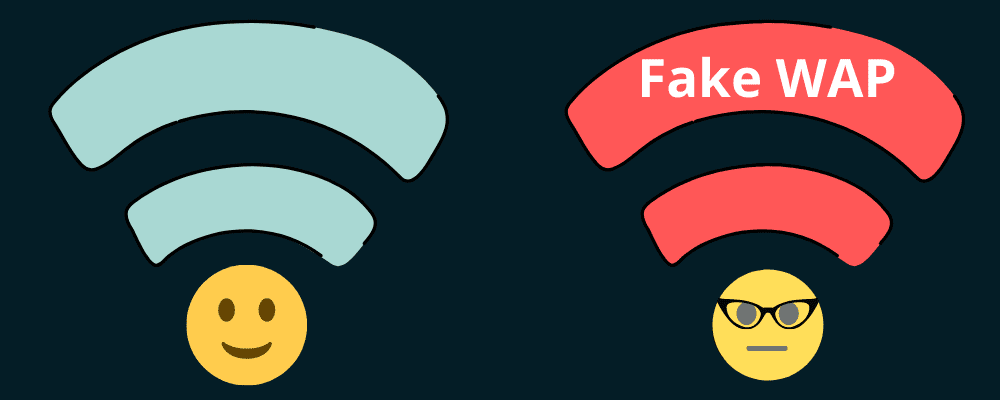

Falsk WAP

Wireless Access Point (WAP) är en teknik som används för att ansluta många användare åt gången via en offentlig kanal. Fake WAP betyder att göra samma sak genom att fejka tekniken.

Här väljer en hacker vanligtvis en offentlig plats där det finns gratis Wi-Fi, såsom flygplatsen, köpcentra och lokala kaféer.

Ibland ställer de in Wi-Fi för användarna som tillåter fri tillgång och spelar som en ninja. I det här fallet ger du fritt all din information när du loggar in på Wi-Fi-kontot och andra populära webbplatser. På så sätt hackar de även dina Facebook-, Instagram-, Twitter- och andra konton.

Keylogger

Keylogger, även kallad keyboard capture eller keystroke logger är en teknik som används för att registrera varje tangenttryckning på en enhet eller dator. Den har även programvara som du kan använda på dina smartphones.

Hackare använder ofta en keylogger för att stjäla inloggningsuppgifter, känslig företagsdata och mer. Det är faktiskt programvara som registrerar varje aktivitet, inklusive musklick. Du hittar också hårdvara keyloggers där det finns en enhet mellan CPU och tangentbord som ger många funktioner för att fånga posterna.

Hackare använder denna teknik för att komma åt dina kontonummer, pinkoder, e-post-ID, lösenord och annat konfidentiellt.

Tjuvlyssning

Avlyssning är ett gammalt säkerhetshot där en angripare noggrant lyssnar på nätverkets kommunikation för att få privat information, såsom routinguppdateringar, programdata, nodidentifikationsnummer och många fler.

Hackaren använder data för att kompromissa noder för att störa routing, försämra applikationsprestanda och nätverk. Dess vektorer inkluderar e-post, mobilnät och telefonlinjer.

Vattenhålsattacker

Ett vattenhål är en dataangrepp där en hackare observerar eller gissar de webbplatser som en organisation eller individ ofta använder. Angripare infekterar sedan dessa webbplatser genom skadlig programvara, och därför blir vissa medlemmar också infekterade av denna attack.

Denna teknik är svårare att upptäcka eftersom hackare letar efter en specifik IP-adress för att attackera och få specifik information. Syftet är att rikta in sig på användarens system och få tillgång till webbplatserna på målet.

SQL-injektion

SQL-injektion (SQLi) är en attack där en angripare använder skadlig kod för databasmanipulation. På så sätt får de tillgång till information som är säker i en organisations databas. De stör applikationsfrågorna för att visa data, inklusive användardata, affärsdata och mer.

När de väl har fått åtkomst kan de antingen radera data eller ändra dem, vilket orsakar förändringar i ett programs beteende. I vissa fall får hackaren administrativa rättigheter, vilket är mycket skadligt för en organisation.

SQLi riktar sig till webbapplikationer eller webbplatser som använder SQL-databaser som Oracle, SQL Server, MySQL och mer. Detta är den äldsta och farligaste attacken, som en gång blir framgångsrik, gör det möjligt för hackare att få tillgång till affärshemligheter, personuppgifter och immateriella rättigheter för ett företag.

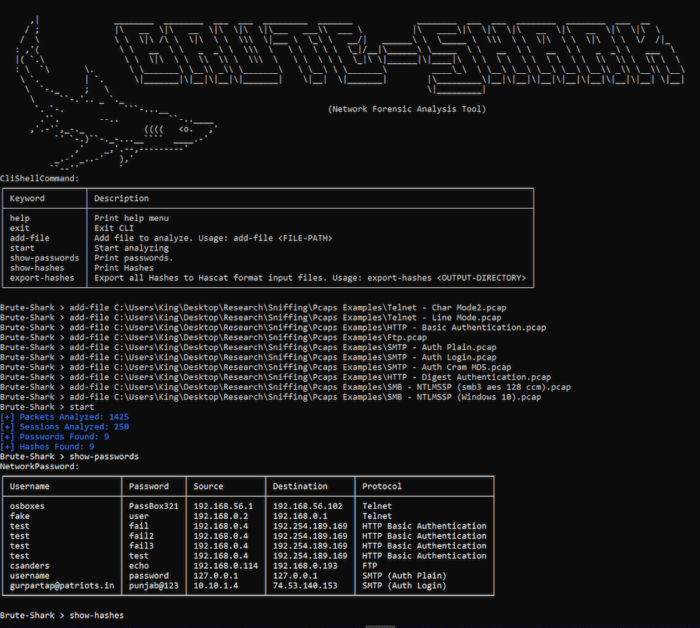

Brute Force Attacker

En brute force attack är ett enkelt sätt att hacka som fokuserar på försök och felmetoder för att knäcka lösenord, krypteringsnycklar, inloggningsuppgifter och mer. Angripare arbetar igenom alla möjliga fall för att få rätt.

Här betyder brute force att hackare använder kraftfulla försök att tvinga sin väg in på privata konton. Detta är en gammal metod för attack men är fortfarande populär och effektiv bland hackare. Hackare tjänar på annonserna, stjäl privat data, sprider skadlig programvara, kapar ditt system för skadlig aktivitet, förstör webbplatsens rykte och mer.

Det finns olika typer av brute force som angripare använder för att komma åt. Vissa är enkla brute force-attacker, ordboksattacker, hybrid brute force-attacker, omvända brute force-attacker och referensfyllning.

DNS-spoofing (DNS-cacheförgiftning)

I detta används alternativa DNS-poster av en angripare för att omdirigera trafik till en skadlig webbplats.

Du är till exempel ny på din högskola och dina seniorer ändrar klassrumsnumren. Så du hamnar i fel klassrum. Detta fortsätter att hända tills du får rätt campuskatalog.

DNS-spoofing fungerar på samma sätt. Hackaren matar in falska data i cachen så att DNS-frågor ger dig ett felaktigt svar, vilket resulterar i att du går in på fel webbplatser. Denna attack kommer under ett bedrägligt cyberhot.

Knäcka lösenord

Att knäcka lösenord är sättet hackare använder för att få inloggningsuppgifter. En brute force attack är också en teknik för att knäcka lösenord.

I detta måste alla lösenord lagras med Key Derivation Function (KDF). Om den lagras som klartext får angriparen som hackar databasen all kontoinformation. De använder olika tekniker för att knäcka lösenord, som nätfiske, skadlig programvara, regnbågesattack, gissning, ordbokssökning och mer.

Vem är en hackare?

En hacker är en person som har nätverks-, programmerings-, dator- och andra färdigheter för att lösa problem eller orsaka problem.

De bryter sig in i datorsystemet för att installera skadlig programvara, förstöra data, stjäla information, störa enheter och mycket mer.

Det betyder inte att alla hackare är dåliga skådespelare. De kan vara både bra och dåliga.

I vissa fall används hacking som ett juridiskt förfarande av legitima personer för att säkra deras system och data eller land.

Maximala hackare använder dock sina tekniska färdigheter för att skada organisationer och individer genom att stjäla eller avslöja deras information, be om lösen, förstöra deras image i branschen och så vidare.

Hackare bryter en organisations säkerhetsmur för att få obehörig åtkomst till telefoner, IoT-enheter, hela datorsystem, nätverk, surfplattor och datorer. De utnyttjar en svaghet i nätverket eller systemet för att komma in och starta attacker. Dessa svagheter är av två slag – tekniska och sociala.

Olika typer av hackare

Du vet vad hacking är och dess typer.

Men vem ligger bakom allt detta hackande, och hur kan du identifiera och skilja mellan dem?

Eftersom alla hackare inte är kriminella, låt oss förstå olika typer av hackare och skilja på dem.

White Hat Hackers

White Hat-hackare är auktoriserade hackare som har den tekniska kunskapen att hitta sårbarheter i nätverken och systemen. De har rätt att hacka systemen för att kontrollera säkerhetssårbarheter för att hålla sig skyddade från kriminella hackare.

De åtgärdar kryphål och svagheter i säkerhetssystemet och skyddar en organisation från dataintrång och olika typer av externa och interna attacker.

Black Hat Hackers

Black hat hackers har samma färdigheter som white hat hackers men använder dem för fel syften. De kallas cyberbrottslingar som bryter sig in i systemen med kriminella eller illvilliga avsikter.

Black hat hackers har avancerade färdigheter för att utföra de möjliga attackerna. De söker efter säkerhetsbristerna och kryphålen för att utföra attackerna för att orsaka allvarlig skada på en organisation i form av pengar och rykte.

Gray Hat Hackers

En grey hat hacker är återigen en säkerhetsexpert som hittar ett enkelt sätt att hacka system och nätverk. De kommer mellan black hat hackers och white hat hackers.

Hur?

De engagerar sig i dessa aktiviteter antingen för att hjälpa webbplatsägaren att känna till sårbarheterna eller stjäla information. Enligt deras verksamhet är de kategoriserade. Vissa hackare med grå hattar hackar för sin njutning. De har ingen behörighet, men de väljer hur de ska använda sina kunskaper.

Manus Kiddies

Skriptbarn är också kända som amatörhackare eftersom de inte har avancerade kunskaper inom hacking. De följer erfarna hackers manus för att hacka system och nätverk.

Generellt utför manusbarn dessa aktiviteter bara för att få uppmärksamhet från erfarna hackare. De har inte hela kunskapen om processen men tillräckligt för att översvämma en IP-adress med överdriven trafik.

Till exempel kan manusbarn hacka under Black Friday-shoppingerbjudanden.

Hacktivist

Hacktivister är den grupp människor som utför hacktivism för att rikta in sig på terrorister, pedofiler, knarkhandlare, religiösa organisationer och mer.

Hacktivister utför vissa aktiviteter för att stödja politiska ändamål. De riktar sig till hela organisationen, eller en specifik bransch som de anser inte stämmer överens med deras praxis och åsikter.

Skadlig insider/whistle-blower hacker

En illvillig insider är en individ, såsom en entreprenör, tidigare anställd, partner, etc., som har tillgång till en organisations nätverk, data eller system. Han missbrukar avsiktligt och överskrider deras dataåtkomstgränser olagligt.

De är svårare att upptäcka eftersom de har auktoriserad tillgång till data och känner alla vägar mycket tydligt för att utföra hacket på ett planerat sätt. Molnsäkerheten äventyras på grund av illvilliga insiders.

Green Hat Hackers

Green hat hackers är nybörjare, eller man kan säga, oerfarna inom hacking. De är inte bekanta med webbens säkerhetsmekanismer och inre funktioner.

Green hat hackers saknar erfarenhet, men de har en djup hunger efter att lära sig teknikerna för att gå upp i ranglistan. De är inte nödvändigtvis hotande aktörer men kan orsaka skada när de utövar sin design.

Ibland är de farliga eftersom de inte känner till resultatet. Dessa kan orsaka det värsta fallet som kan vara svårt att lösa.

Blue Hat Hackers

Blue hat hackers skiljer sig från andra hackare eftersom de inte riktar sig mot en organisations nätverk och system för att stjäla något. De är hämndsökare som hackar datorsystem för att ta personlig hämnd på en organisation.

De använder tekniker för att få tillgång till olika konton eller e-postmeddelanden. När de väl har informationen börjar de utnyttja profilerna genom att skicka olämpliga meddelanden etc. Ibland hackar ex-anställda företags servrar för att stjäla information som konfidentiell data och släppa all information till allmänheten för att skada ryktet.

Red hat-hackare är ungefär samma sak som white hat-hackers, men de är inte auktoriserade att utföra hackningsoperationer. Red hat hackers gör allt och tar varje steg för att stoppa black hat hackers eller andra hackare.

De är kända för att starta ett krig mot illegala hackare och fälla deras servrar och resurser.

Ibland väljer de ett olagligt sätt att planera hacking. Kort sagt, red hat hackers gör rätt sak genom att följa fel väg. De infekterar vanligtvis de hemska killarnas system, startar DDoS-attacker och använder verktyg för att komma åt den dåliga hackarens system för att förstöra det.

Elit hackare

Elite hackare är de mest skickliga hackarna inom hacking. De väljer sin väg antingen som hackare med vit hatt eller hackare med svart hatt. Att bryta sig in i systemen och samla in information är en stor uppgift för dem eftersom de är exceptionellt skickliga.

Elithackers skriver sina helt egna bedrifter utifrån de färdigheter och förståelse de har om systemen. De använder ofta Linux-distribution gjord av dem själva efter deras behov där de har alla verktyg för att hacka.

Oavsett om det är ett Windows-operativsystem, Unix, Mac eller Linux-operativsystem, är elithacker experter inom alla områden.

Cyberterrorister

Cyberterrorister riktar sig mot befolkningen genom att stänga av all större infrastruktur, såsom statlig verksamhet, transporter, energi, etc. Varje cyberattack som skadar befolkningen på indirekta sätt kallas cyberterrorism.

De vill uppnå ideologiska eller politiska vinster genom hot eller hot. Erfarna cyberterrorister kan orsaka massiv förstörelse för regeringssystem som utnyttjar deras kompetens. De kan lämna ett terrormeddelande för ytterligare attacker.

Slutsats

Att känna till olika hacks och hackare kommer att hålla dig informerad om de aktuella cybersäkerhetsriskerna. Det kommer också att hjälpa dig att skilja mellan hackare eftersom de inte är dåliga skådespelare. Således kan du vidta lämpliga säkerhetsåtgärder vid rätt tidpunkt för att förhindra attacker och minimera risker.