De senaste tekniska genombrotten har revolutionerat hur företag och användare fungerar. Vi ser nu otroliga innovationer som svarar mot dagens behov.

Tekniken, tillsammans med de verktyg och internetbaserade produkter och tjänster som finns, har omformat hur vi lever och arbetar. Allt har blivit mer tillgängligt och bekvämt, oavsett om det gäller arbete eller privatliv.

Men tekniken har också introducerat en mängd nya problem och säkerhetsrisker, som kan vara förödande för både företag och individer.

Företag har drabbats av förluster på miljonbelopp, samtidigt som förtroendet hos kunderna och branschens rykte har tagit skada. Privatpersoner har utsatts för brott och hot till följd av läckta personuppgifter.

Hackare och deras metoder blir allt mer avancerade. Vissa använder sina kunskaper för brottslighet, medan andra anlitas av organisationer för att bekämpa den oönskade aktiviteten.

Om du vill skydda dig själv och din verksamhet från hackare är det viktigt att ha koll på vad som händer inom cybersäkerhetsbranschen, inklusive de olika typerna av hackare och metoder som används.

I den här artikeln kommer vi att gå igenom olika typer av hackare och deras tekniker. Genom att förstå hur de arbetar kan du implementera korrekta säkerhetsåtgärder och bättre skydda dig.

Vad är ett hack?

Ett hack är en attack där en individ eller hackare komprometterar en organisations säkerhet. Det kan innebära att de får tillgång till data, nätverk, system eller applikationer för att utföra skadliga attacker. Denna typ av missbruk kan vara förödande för ett företag, både ekonomiskt och vad gäller rykte.

Ett hack initieras av en hackare med kunskaper i kodning och avancerad mjukvara och hårdvara.

Moderna hackare använder ofta smygande metoder för att undvika att upptäckas av IT-team och cybersäkerhetsprogram. De kan lura användare att öppna skadliga länkar eller bilagor, vilket leder till att känslig information avslöjas.

Exempel på hackerattacker inkluderar spridning av virus och skadlig programvara, man-in-the-middle-attacker, DDoS, DoS, nätfiske och ransomware.

Olika typer av attacker

Här följer en genomgång av några vanliga typer av hackerattacker:

Nätfiske

Nätfiske är en metod som används av cyberkriminella för att stjäla din identitet och dina pengar via e-post. Hackare manipulerar dig till att lämna ut personlig information, som bankuppgifter, lösenord och kortuppgifter.

Angriparen skickar ett e-postmeddelande med ett innehåll som ser trovärdigt ut. De utger sig ofta för att vara någon du litar på, som en intervjuare, bankchef eller kundtjänstmedarbetare. Attacken kombineras ofta med andra tekniker, som kodinjektion, nätverksattacker och skadlig programvara, för att genomföra hacket.

Det finns olika typer av nätfiske, till exempel e-postfiske, spjutfiske, valfiske, smishing, vishing och vattenhålsfiske.

DoS och DDoS

En DoS-attack (Denial of Service) syftar till att stänga ner ett nätverk eller en maskin, vilket gör det otillgängligt för slutanvändare.

Cyberangripare stör en enhets funktion genom att översvämma nätverket eller maskinen med otaliga förfrågningar, vilket hindrar normal trafik från att komma åt den.

Det finns två typer av DoS-attacker:

Buffer Overflow-attacker: Denna attack riktar sig mot CPU-tid, hårddiskutrymme och minne. Genom att förbruka alla dessa resurser kan systemet krascha och serverns beteende påverkas negativt.

Översvämningsattacker: Denna attack riktar sig mot servrarna med en flod av datapaket. Angriparen överbelastar serverkapaciteten, vilket resulterar i en DoS. För att en DoS-översvämningsattack ska lyckas behöver angriparen mer bandbredd än den riktade maskinen.

I en DDoS-attack (Distributed Denial of Service) kommer trafikflödet från flera olika källor. Det gör denna attack svårare att stoppa eftersom det inte går att stänga av flera källor samtidigt.

Bete och byte

Bait and switch är en teknik där bedragare använder pålitliga annonser eller länkar för att stjäla personlig data och inloggningsuppgifter. Användarna luras att besöka skadliga webbplatser och får därmed sina uppgifter stulna.

Dessa attacker sker ofta via annonsutrymme som säljs på olika webbplatser. Angriparna köper annonsutrymme och byter sedan omedelbart ut annonsen mot en skadlig länk, vilket kan leda till att webbläsaren låses och systemet komprometteras.

Internetbaserad innehållsmarknadsföring är den främsta kanalen för dessa attacker, där användare luras att öppna länkar som i själva verket är skadliga.

Cookiestöld

Cookiestöld är en teknik där en angripare får tillgång till användarinformation genom att kopiera den osäkra sessionsdatan. Angriparen kan sedan utge sig för att vara användaren. Detta sker ofta när en användare besöker betrodda webbplatser via offentligt Wi-Fi eller ett oskyddat nätverk.

När detta händer kan angriparen använda informationen eller kontot för att skicka falska meddelanden, göra överföringar eller utföra andra skadliga åtgärder.

Detta kan förhindras genom att använda SSL-anslutningar för att logga in och undvika att använda oskyddade nätverk för att komma åt webbplatser.

Virus, trojaner och skadlig programvara

Ett virus är ett datorprogram som fäster sig vid ett annat program eller mjukvara för att skada systemet. Hackare infogar koden i programmet och väntar på att någon ska köra det. När detta sker infekteras andra program på datorn.

En trojan utger sig för att vara ofarlig och användbar. I själva verket utför den skadliga handlingar. Den riktar inte in sig på mjukvara som ett virus, utan fokuserar på att installera annan skadlig programvara i systemet.

En mask är en annan typ av skadlig kod som liknar ett virus. Den kör en skadlig nyttolast och replikerar sig själv på datorsystem. En mask sprider sig ofta utan mänsklig inblandning och behöver inte ett värdprogram, som viruset.

Det finns även andra typer av skadliga hot, som ransomware, adware, spionprogram, rootkits och bots.

ClickJacking-attacker

Clickjacking, eller UI-redress-attacker, använder flera lager av ogenomskinliga eller transparenta element för att lura användare. När en användare klickar på en knapp eller länk omedvetet hamnar informationen i fel händer.

Tänk dig att du besöker en webbplats och scrollar runt. Plötsligt, när du klickar på en länk, dyker det upp andra annonser som lockar dig att klicka. På så vis dirigerar angriparen dig till en annan sida. Det är så clickjacking fungerar.

Om du exempelvis besöker www.wyz.com och ser stilmallar eller textrutor på sidan får du erbjudanden som lockar dig att öppna länken. På så vis förlorar du inloggningsuppgifter och annan personlig information.

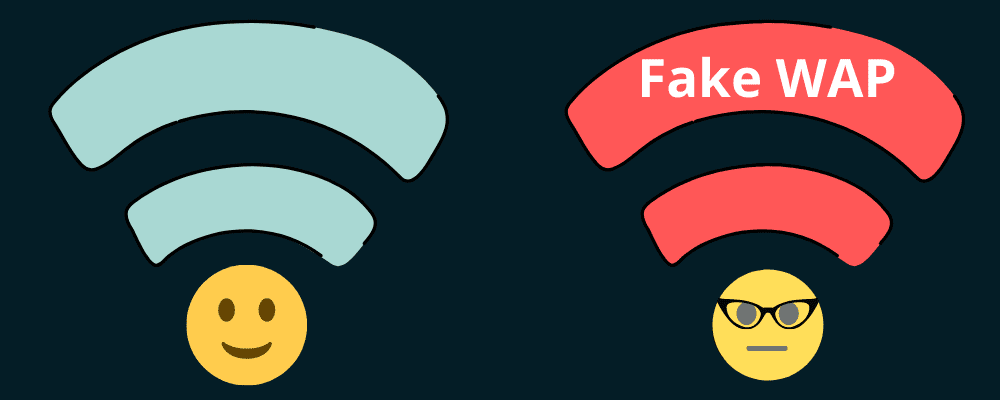

Falsk WAP

En trådlös accesspunkt (WAP) är en teknik som används för att ansluta flera användare via en offentlig kanal. En falsk WAP efterliknar denna teknik.

En hackare skapar ett falskt Wi-Fi-nätverk på en offentlig plats, som en flygplats eller ett kafé.

Användarna kan ansluta till detta nätverk i tron om att det är legitimt. När de sedan loggar in på nätverket och besöker olika webbplatser lämnar de frivilligt ut all sin information till hackaren. Detta kan ge hackaren tillgång till exempelvis Facebook, Instagram eller Twitter.

Keylogger

En keylogger, även kallad tangentbordsfångare, registrerar varje tangenttryckning på en enhet eller dator. Det finns även programvara som kan installeras på smartphones.

Hackare använder keyloggers för att stjäla inloggningsuppgifter, känslig företagsinformation och mer. Programvaran registrerar all aktivitet, även musklick. Det finns även hårdvarubaserade keyloggers som kopplas in mellan CPU och tangentbord för att fånga upp tangenttryckningar.

Hackare använder keyloggers för att komma åt kontonummer, PIN-koder, e-postadresser, lösenord och annan konfidentiell information.

Tjuvlyssning

Avlyssning är en gammal säkerhetstaktik där en angripare lyssnar på nätverkets kommunikation för att få tag på information, såsom routinguppdateringar, programdata och nodidentifikationsnummer.

Hackaren använder datan för att kompromettera noder, störa routing och försämra applikationsprestanda och nätverk. Metoder för avlyssning inkluderar e-post, mobilnät och telefonlinjer.

Vattenhålsattacker

En vattenhålsattack innebär att hackaren identifierar vilka webbplatser som ofta används av en specifik organisation eller individ. Därefter infekterar hackaren dessa webbplatser med skadlig programvara. På så vis riskerar de som besöker webbplatserna också att bli infekterade.

Denna teknik är svår att upptäcka eftersom hackaren riktar in sig på specifika IP-adresser. Syftet är att få tillgång till användarens system och få information från webbplatserna i fråga.

SQL-injektion

SQL-injektion (SQLi) är en attack där en angripare använder skadlig kod för att manipulera en databas. På så vis kan angriparen få tag på information som är skyddad i en organisations databas. De kan också störa applikationsfrågor för att visa information, som användardata och företagsdata.

När en angripare fått tillgång kan de antingen radera eller ändra data, vilket i sin tur kan påverka programmets beteende. I vissa fall får hackaren administrativa rättigheter, vilket är mycket skadligt för en organisation.

SQLi riktar sig mot webbapplikationer eller webbplatser som använder SQL-databaser, som Oracle, SQL Server och MySQL. Det är en av de äldsta och farligaste attackerna. Om den lyckas kan hackare få tillgång till företagshemligheter, personlig information och immateriella rättigheter.

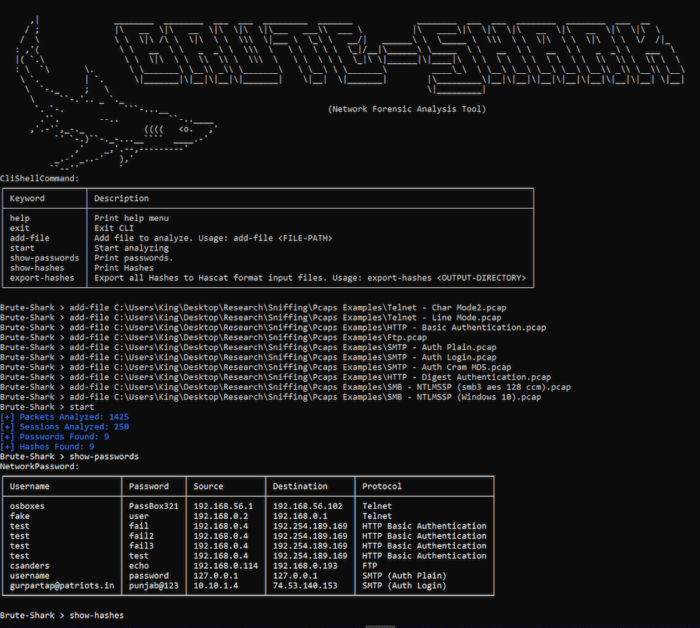

Brute Force-attacker

En brute force-attack är en enkel hackerteknik där man använder sig av försök och misstag för att knäcka lösenord, krypteringsnycklar, inloggningsuppgifter och mer. Angriparen testar alla möjliga kombinationer för att hitta den rätta.

Hackaren försöker med kraftfulla försök ta sig in på privata konton. Det är en gammal metod, men fortfarande populär och effektiv. Syftet kan vara att tjäna pengar på annonser, stjäla personuppgifter, sprida skadlig programvara, ta över system för skadliga aktiviteter och skada webbplatsens rykte.

Det finns olika typer av brute force-attacker. Några exempel är enkla brute force-attacker, ordboksattacker, hybrid brute force-attacker, omvända brute force-attacker och credential stuffing.

DNS-spoofing (DNS-cacheförgiftning)

Vid DNS-spoofing använder en angripare falska DNS-poster för att omdirigera trafik till en skadlig webbplats.

Tänk dig att du är ny på universitetet och att dina äldre kurskamrater ändrar klassrummen. Du kommer därför hamna i fel klassrum hela tiden tills du hittar rätt campuskatalog.

DNS-spoofing fungerar på samma sätt. Hackaren matar in falsk data i cachen så att DNS-frågorna ger ett felaktigt svar. Detta leder dig till fel webbplats. Denna attack klassas som ett bedrägligt cyberhot.

Knäcka lösenord

Att knäcka lösenord är en metod som hackare använder för att få tag på inloggningsuppgifter. En brute force-attack är också ett sätt att knäcka lösenord.

Lösenord måste lagras med en Key Derivation Function (KDF). Om lösenord lagras som klartext kan en hackare få tag på all kontoinformation. Det finns olika tekniker för att knäcka lösenord, så som nätfiske, skadlig programvara, regnbågsattacker, gissning och ordbokssökning.

Vem är en hackare?

En hackare är en person som har kunskaper inom nätverk, programmering, datorer och andra områden för att antingen lösa eller orsaka problem.

De bryter sig in i datorsystem för att installera skadlig programvara, förstöra data, stjäla information och störa enheter.

Det är viktigt att notera att inte alla hackare är av ondo. Det finns både bra och dåliga.

I vissa fall används hacking som en laglig metod för att säkra system och data eller för att skydda ett land.

Många hackare använder dock sina tekniska färdigheter för att skada organisationer och individer, genom att stjäla information, utpressa på pengar, förstöra rykte och så vidare.

Hackare utnyttjar svagheter i nätverk och system för att få obehörig tillgång till telefoner, IoT-enheter, datorsystem, nätverk, surfplattor och datorer. Dessa svagheter kan vara av teknisk eller social natur.

Olika typer av hackare

Nu när vi har sett vad hacking är och olika typer av attacker, ska vi titta närmare på vem som utför dessa attacker.

Eftersom inte alla hackare är kriminella, ska vi försöka förstå de olika typerna av hackare.

White Hat-hackare

White hat-hackare är auktoriserade hackare med teknisk kunskap för att hitta sårbarheter i nätverk och system. De har rätt att hacka system för att kontrollera säkerhetssårbarheter och skydda systemen från kriminella hackare.

De åtgärdar brister i säkerhetssystem och skyddar en organisation mot dataintrång och olika typer av attacker.

Black Hat-hackare

Black hat-hackare har samma färdigheter som white hat-hackare men använder dem för olagliga syften. De kallas cyberkriminella och bryter sig in i system med brottsliga avsikter.

Black hat-hackare har avancerade kunskaper för att utföra attacker. De letar efter sårbarheter i system för att orsaka skada på organisationer, både ekonomiskt och vad gäller rykte.

Gray Hat-hackare

En gray hat-hackare är en säkerhetsexpert som hittar sätt att hacka system och nätverk. De befinner sig mellan black hat- och white hat-hackare.

De kan hacka system både för att hjälpa en webbplatsägare eller stjäla information. Vissa gray hat-hackare hackar endast för sitt eget nöjes skull.

Script Kiddies

Script kiddies är amatörhackare som inte har avancerade kunskaper inom hacking. De följer manus som utvecklats av erfarna hackare för att hacka system och nätverk.

Script kiddies gör detta främst för att få uppmärksamhet från mer erfarna hackare. De har inte full insikt i hur attackerna fungerar, men de kan till exempel överbelasta en IP-adress med trafik.

Ett exempel på när script kiddies kan utföra attacker är under Black Friday-shoppingerbjudanden.

Hacktivist

Hacktivister är en grupp människor som utför hacktivism för att rikta in sig på terrorister, pedofiler, knarkhandlare och religiösa organisationer.

Hacktivister kan utföra attacker för att stödja politiska åsikter. De riktar in sig på organisationer eller branscher som inte stämmer överens med deras egna åsikter.

Skadlig insider/whistle-blower hackare

En illvillig insider kan vara en anställd, tidigare anställd eller partner som har tillgång till en organisations nätverk, data eller system. De missbrukar sin tillgång avsiktligt och överskrider gränserna på ett olagligt sätt.

Denna typ av hackare är svåra att upptäcka eftersom de redan har tillgång till informationen och känner till systemen väl. Molnsäkerheten äventyras ofta av illvilliga insiders.

Green Hat-hackare

Green hat-hackare är nybörjare inom hacking. De känner inte till säkerhetsmekanismer och hur webben fungerar.

Green hat-hackare saknar erfarenhet, men är ofta väldigt ivriga att lära sig teknikerna. De kan ställa till med skada genom att experimentera med det de lärt sig.

Blue Hat-hackare

Blue hat-hackare skiljer sig från andra hackare eftersom de inte är ute efter att stjäla något. De hackar system för att utkräva hämnd på en specifik organisation.

De kan använda olika tekniker för att få tillgång till konton eller e-post. När de väl har informationen, kan de börja skicka olämpliga meddelanden etc. Ibland kan de stjäla företagshemligheter och släppa informationen till allmänheten för att förstöra företagets rykte.

Red hat-hackare liknar white hat-hackare, men saknar auktorisation att utföra hackeroperationer. De försöker stoppa black hat-hackare och andra illegala hackare.

Red hat-hackare går till angrepp mot olagliga hackare genom att attackera deras servrar och resurser.

Ibland använder de illegala metoder för att utföra sina attacker. De infekterar ofta de dåliga hackarnas system, genomför DDoS-attacker och använder verktyg för att förstöra systemen.

Elit-hackare

Elite-hackare är de mest skickliga hackarna inom området. De kan välja att vara antingen white hat- eller black hat-hackare. För elit-hackarna är det en stor utmaning att bryta sig in i system och samla information, eftersom de besitter exceptionella kunskaper.

De utvecklar sina egna verktyg utifrån sina kunskaper om systemen. De använder ofta en Linux-distribution som är specialanpassad för deras egna behov.

Elit-hackare är experter på alla typer av operativsystem, oavsett om det är Windows, Unix, Mac eller Linux.

Cyberterrorister

Cyberterrorister riktar in sig på civilbefolkningen genom att stänga ner viktig infrastruktur, såsom statliga verksamheter, transporter och energi. Varje cyberattack som skadar befolkningen på indirekt sätt kallas cyberterrorism.

De vill uppnå ideologiska eller politiska vinster genom hot. Erfarna cyberterrorister kan orsaka massiv förstörelse av regeringssystem och kan lämna ett terrormeddelande för ytterligare attacker.

Slutsats

Kunskap om olika typer av attacker och hackare hjälper dig att hålla dig informerad om aktuella cybersäkerhetsrisker. Det hjälper dig också att skilja på olika hackare och förstå att alla inte är onda. På så vis kan du vidta lämpliga säkerhetsåtgärder i rätt tid för att förhindra attacker och minimera risker.