Hotet från DDoS-attacker mot webbplatsers säkerhet

DDoS-attacker utgör ett betydande hot mot säkerheten för webbplatser och kan leda till allvarliga konsekvenser som dataintrång, skadat rykte och ekonomisk förlust. Även en liten brist i säkerhetssystemet kan göra en webbplats sårbar för denna typ av angrepp. Huvudsyftet med en DDoS-attack är att överbelasta en webbplats genom att översvämma nätverket med falsk trafik, vilket kan leda till att den blir långsam eller otillgänglig.

Det är därför av yttersta vikt att webbplatsägare är medvetna om de olika formerna av DDoS-attacker och har förmågan att antingen mildra dem eller åtminstone minimera deras skadeverkningar. Enligt rapporter förväntas DDoS-attacker öka med över 300 % under 2023, vilket innebär en stor oro för både individer och företag då dessa attacker har potential att orsaka betydande skada på webbplatser.

I den här texten kommer vi att utforska olika typer av DDoS-attacker, de metoder som används och hur du kan skydda din webbplats mot dessa hot.

Vad är en DDoS-attack?

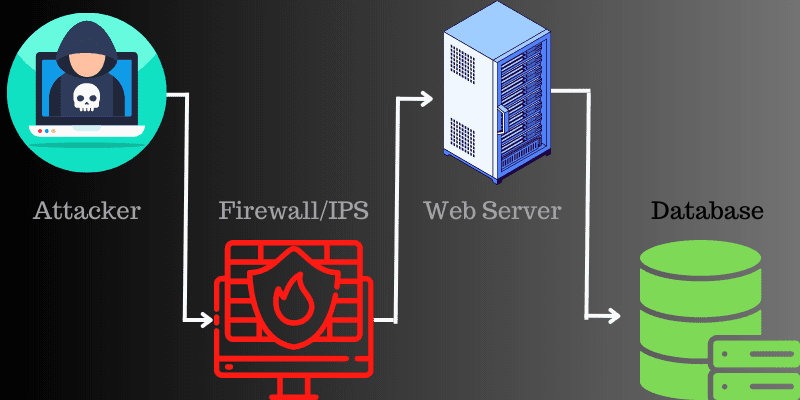

En DDoS-attack, eller Distributed Denial of Service-attack, är en form av cyberangrepp som syftar till att störa trafiken till en server, ett nätverk eller en tjänst genom att överbelasta infrastrukturen med en stor mängd oönskad trafik. Angriparna kan använda datorer och andra nätverksenheter, som exempelvis IoT-enheter, för att genomföra attackerna.

Målet med en DDoS-attack är att överväldiga systemet med falsk trafik, exempelvis genom en kraftig ökning av anslutningsförfrågningar, meddelanden eller datapaket. Denna stora mängd förfrågningar gör att systemen kan krascha eller bli extremt långsamma på grund av otillräckliga resurser för att hantera belastningen.

Även om vissa hackare kan använda DDoS-attacker för att utpressa webbplatsägare, är de huvudsakliga motiven bakom dessa attacker följande:

- Störa kommunikation och tjänster

- Skada varumärket

- Skaffa konkurrensfördelar

- Distrahera incidenthanteringsteam

Företag i alla storlekar kan bli utsatta för DDoS-attacker om de inte vidtar tillräckliga säkerhetsåtgärder. De vanligaste målen inkluderar:

- Onlinebutiker

- Fintech- och finansföretag

- Spel- och bettingföretag online

- Myndigheter

- IT-tjänsteleverantörer

Ofta använder angripare så kallade botnät för att genomföra dessa attacker. Ett botnät består av datorer, IoT-enheter och mobila enheter som har blivit infekterade med skadlig programvara och därmed kontrolleras av angriparen. Genom dessa enheter kan hackare skicka mängder av förfrågningar till en server-IP-adress eller en webbplats.

DDoS-attacker kan leda till en rad problem för företagsägare, som övergivna kundvagnar, förlorade affärer och intäkter, avbrott i tjänster, frustrerade kunder och andra komplikationer. Det kan krävas betydande ekonomiska resurser och tid för att återställa verksamheten till det normala och återupprätta tillväxt.

Hur går en DDoS-attack till?

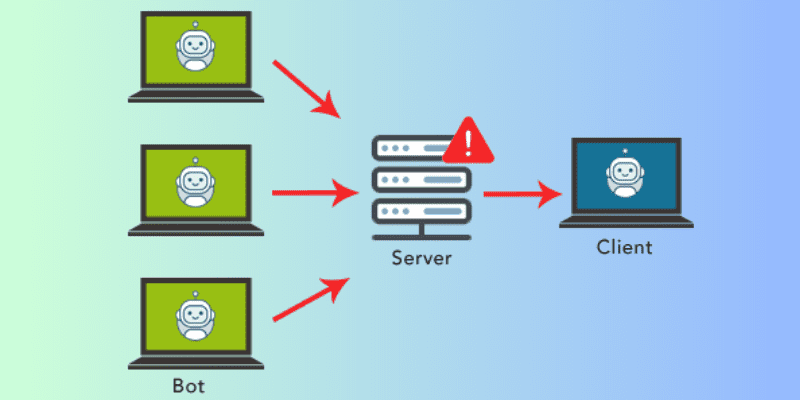

Angripare använder internetanslutna ”zombie”-datorer för att utföra DDoS-attacker. Dessa nätverk av ”zombie”-datorer består av många enheter, som exempelvis IoT-enheter, som kan infekteras med skadlig kod. Detta gör att angripare kan fjärrstyra systemen.

Varje enskild enhet i nätverket kallas en ”bot”, och en samling av dessa bots utgör ett ”botnät”. När en angripare har etablerat ett botnät kan de styra attackerna genom fjärrstyrda instruktioner.

När ett offrets nätverk eller server är målet, skickar varje bot i botnätet en förfrågan till webbplatsens IP-adress. Detta leder till en överbelastning av nätverket med trafik. Eftersom varje bot är en legitim internetenhet är det svårt att skilja normal trafik från skadlig.

Konsekvenserna av en DDoS-attack för företag

DDoS-attacker kan orsaka en rad problem, såsom minskad prestanda på webbplatsen, avbrott i kundtjänst och andra negativa effekter. Företag som drabbas av en DDoS-attack kan uppleva följande problem:

- Förlorat anseende: Ett gott rykte är avgörande för alla företag. Kunder, investerare och partners förlitar sig på att en webbplats är säker och pålitlig. En DDoS-attack kan ge intrycket att webbplatsen är osäker och därmed skada företagets rykte.

- Dataförlust: Hackare kan utnyttja en DDoS-attack för att få tillgång till system och data, vilket kan leda till stöld av pengar från bankkonton eller andra skadliga aktiviteter.

- Ekonomisk förlust: Om en webbplats för e-handel eller annan affärsverksamhet plötsligt går offline, kan detta leda till betydande ekonomiska förluster. Konkurrentföretag kan vinna kundernas förtroende medan den drabbade webbplatsen ligger nere. Det kan också vara kostsamt och tidskrävande att återställa verksamheten och få tillbaka kunder.

Tre huvudtyper av DDoS-attacker

Trots att alla DDoS-attacker syftar till att överbelasta system med falsk trafik, skiljer sig de metoder som används åt. Vi kommer nu att undersöka tre huvudtyper av DDoS-attacker:

#1. Applikationslagerattacker

Applikationslagret är det skikt där servern genererar svar på inkommande förfrågningar från klientservrar. Om du till exempel anger https://www.abc.com/inlärning/ i webbläsaren, skickas en HTTP-förfrågan till servern som begär inlärningssidan. Servern söker efter all relevant information om sidan, paketerar den och skickar tillbaka den till webbläsaren.

Denna process sker i applikationslagret. En attack i detta lager sker när en angripare använder flera datorer/bots för att kontinuerligt skicka förfrågningar till samma källa på servern.

Den vanligaste attacken i applikationslagret är HTTP-översvämningsattacken, där angripare skickar oönskade HTTP-förfrågningar till servern från flera olika IP-adresser.

#2. Volymetriska attacker

Vid volymetriska attacker bombarderar angripare en server med stora mängder trafik i syfte att helt uttömma webbplatsens bandbredd.

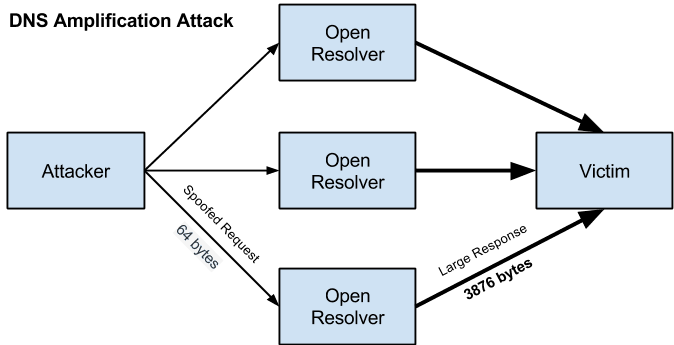

En vanlig attack som används är DNS-förstärkningsattacken. Här skickar en angripare kontinuerligt förfrågningar till DNS-servern och använder en falsk IP-adress för den angripna webbplatsen.

DNS-servern skickar svaret till servern som är målet för attacken. Upprepade förfrågningar får servern att bli överbelastad och långsam, vilket resulterar i försämrad webbplatsprestanda.

#3. Protokollattacker

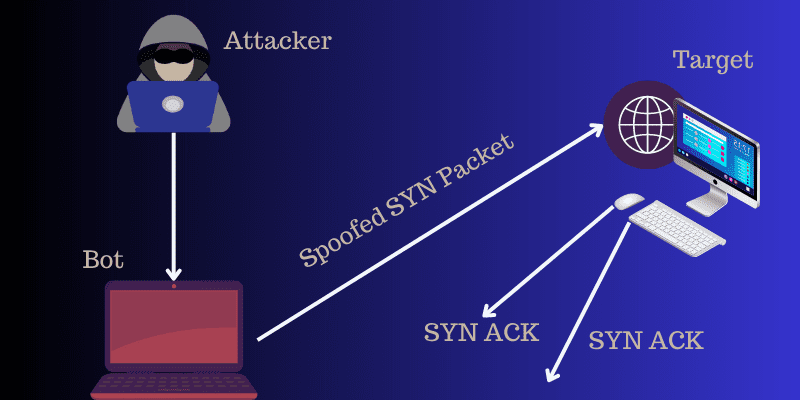

Protokollattacker riktar sig mot nätverkssystem som routrar, lastbalanserare och brandväggar, samt serverns resurser. När två datorer upprättar en kommunikationskanal genomför de en TCP-handskakning, vilket innebär att parterna utbyter preliminär information.

SYN-paketet är det första steget i TCP-handskakningen, där servern får information om att klienten vill starta en ny kanal. Vid en protokollattack överbelastar hackaren servern eller nätverken med flera SYN-paket som innehåller falska IP-adresser.

Servern svarar på varje paket och begär att handskakningen ska slutföras. Men i det här fallet kommer klienten aldrig att svara på paketen, vilket leder till att servern väntar för länge på svar, vilket i sin tur kan minska serverns prestanda.

Olika typer av DDoS-attacker

De tre huvudtyperna av attacker som diskuterats ovan kan delas in i olika varianter, såsom HTTP-flod, DNS-flod, SYN-flod och Smurf-attacker. Vi kommer nu att undersöka dessa attacker och deras potentiella påverkan på företag.

#1. HTTP Flood

Källa: PureVPN

Källa: PureVPN

HTTP är den grundläggande tekniken för webbläsarbaserade förfrågningar och används för att öppna webbsidor eller överföra innehåll över internet.

En HTTP-flod är en DDoS-attack som faller under kategorin volymetriska attacker. Dessa attacker är utformade för att överbelasta målservern med ett stort antal HTTP-förfrågningar. När servern är överbelastad med förfrågningar och inte kan svara, kan DDoS-attacken hindra riktiga användare från att ansluta till webbplatsen.

#2. DNS Flood

Domain Name Systems (DNS) kan beskrivas som internetets telefonböcker. De fungerar som en väg där internetenheter kan hitta webbservrar för att komma åt innehåll på internet.

En DNS-översvämningsattack är en DDoS-attack där angriparen överbelastar en specifik domäns DNS-servrar, vilket stör DNS-upplösningen.

Om en användare inte har tillgång till en telefonbok kan det vara svårt att hitta rätt adress för att ringa ett telefonsamtal. Samma princip gäller i en DNS-översvämningssituation. En webbplats kan då äventyras och inte kunna svara på legitima förfrågningar.

#3. Ping Flood

ICMP (Internet Control Message Protocol) är ett protokoll som används av nätverksenheter för att kommunicera med varandra. Ofta används ICMP-ekosvarsmeddelanden och ekoförfrågningar för att ”pinga” en enhet och kontrollera anslutningen och statusen.

I en Ping Flood-attack försöker hackaren överbelasta en enhet med eko-begäran-paket. Detta gör att målet inte kan hantera normal trafik. När falsk trafik kommer från ett stort antal enheter, blir attacken en DDoS-attack.

#4. SYN Flood

En SYN-flod är en typ av DDoS-attack, även känd som en halvöppen attack, som syftar till att göra servern otillgänglig för legitim trafik genom att förbruka alla tillgängliga serverresurser.

Genom att kontinuerligt skicka initiala anslutningsbegäranpaket kan hackaren överbelasta alla portar på servermaskinen. Detta gör att enheten kan svara långsamt eller inte alls på legitima anslutningsförfrågningar.

#5. UDP Flood

Vid en UDP-översvämningsattack skickas ett stort antal UDP-paket (User Datagram Protocol) till servern för att överbelasta den. Detta minskar enhetens kapacitet att bearbeta och svara på förfrågningar.

Brandväggen blir överbelastad, vilket resulterar i en DDoS-attack. Vid en UDP-flod drar angripare nytta av serversteg som vidtas för att svara på UDP-paket som redan har skickats till portarna.

#6. DNS Amplification Attack

Källa: Cisco Umbrella

Källa: Cisco Umbrella

En DNS-förstärkningsattack är en volymetrisk DDoS-attack där angriparen använder öppna DNS-servrar för att överbelasta ett målnätverk eller en server med ökad trafik. Detta gör servern och dess infrastruktur otillgänglig.

Varje förstärkningsattack utnyttjar skillnaden i bandbreddsförbrukning mellan den angripna webbkällan och angriparen. Som ett resultat blir nätverket blockerat av falsk trafik, vilket leder till en DDoS-attack.

#7. XML-RPC Pingback

En ”pingback” är en kommentar som skapas när man länkar till ett specifikt blogginlägg. XML-RPC-pingback är en funktion i WordPress. Denna funktion kan enkelt användas av angripare för att via en bloggs pingback-funktion attackera tredjepartswebbplatser.

Detta kan öppna dörren för en rad olika attacker eftersom det utsätter webbplatsen för potentiella angrepp, som exempelvis ”Brute Force”-attacker, ”Cross-site port”-attacker och ”Patsy Proxy”-attacker.

#8. Slowloris DDoS Attack

Slowloris är en typ av DDoS-attack där en hackare kan överbelasta en server genom att öppna och upprätthålla flera HTTP-anslutningar samtidigt mellan målet och angriparen. Denna attack hör till kategorin applikationslagerattacker och genomförs med partiella HTTP-förfrågningar.

Intressant nog är Slowloris inte en specifik attackkategori utan snarare ett verktyg som är utformat för att göra det möjligt för en enda maskin att få ner en server. Denna typ av attack kräver låg bandbredd och syftar till att utnyttja serverns resurser.

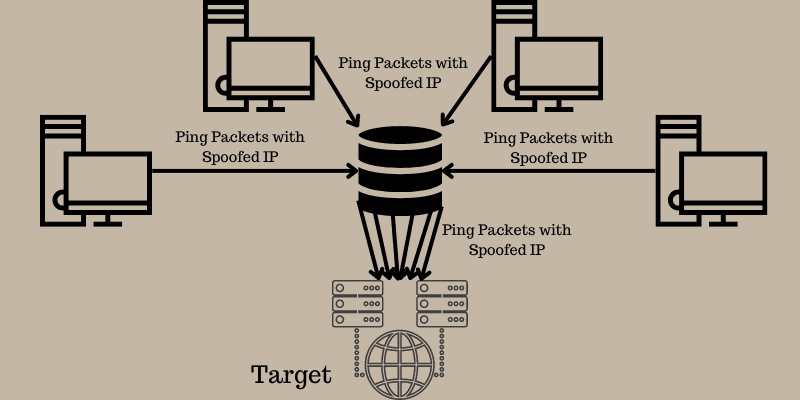

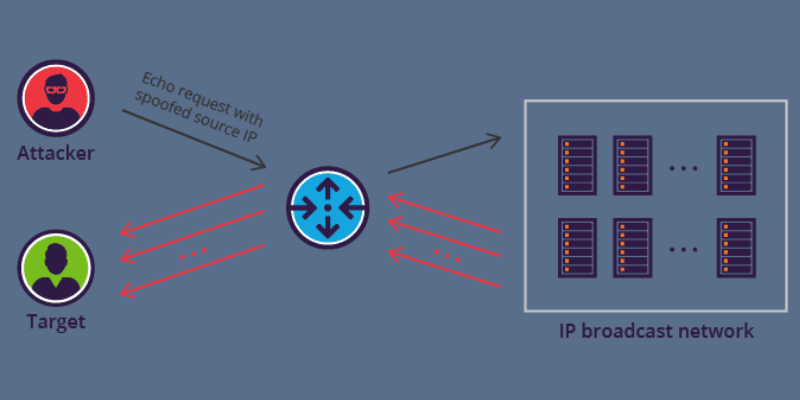

#9. Smurf DDoS Attack

Källa: Imperva

Källa: Imperva

En Smurf-attack sker på nätverksnivå. Namnet kommer från skadeprogrammet DDoS.Smurf, som gör det möjligt för angripare att genomföra attacken. Angriparna fokuserar ofta på stora företag i syfte att få ner dem.

En Smurf-attack liknar en Ping Flood-attack genom att den använder ICMP-paket för att överbelasta datorer och andra enheter med ICMP-ekoförfrågningar. Attacken går till på följande sätt:

- Först skapar Smurf ett falskt paket med källadressen inställd på offrets IP-adress.

- Paketet skickas till IP-sändningsadressen för en brandvägg. Brandväggen skickar tillbaka förfrågningarna till varje enhet i nätverket.

- Varje enhet tar emot många förfrågningar, vilket gör att den legitima trafiken äventyras.

#10. Zero Day Attack

En ”noll-dag”-sårbarhet är ett säkerhetshål i programvara, maskinvara eller firmware som är okänd för de som ansvarar för att åtgärda felet. En ”noll-dag”-attack syftar på en attack som utförs under perioden mellan upptäckten av sårbarheten och den första attacken.

Hackare utnyttjar dessa sårbarheter för att enkelt genomföra attacker. När sårbarheten väl blir offentlig kallas den för en ”en-dag”- eller ”n-dag”-sårbarhet.

Nu när vi har bekantat oss med olika typer av attacker, låt oss utforska några metoder för att mildra effekterna av dem.

Lösningar för attacker i applikationslagret

För attacker i applikationslagret kan du använda en webbapplikationsbrandvägg (WAF). Nedan följer några lösningar som erbjuder webbapplikationsbrandväggar som du kan använda för att förhindra attacker.

#1. Sucuri

Skydda din webbplats från attacker med Sucuris webbapplikationsbrandvägg (WAF). Sucuris WAF filtrerar bort skadlig trafik, förbättrar webbplatsens tillgänglighet och snabbar upp laddningstider. Följ dessa steg för att aktivera brandväggen för din webbplats:

- Lägg till din webbplats i Sucuri WAF

- Skydda inkommande data genom att skapa SSL-certifikat för brandväggsservern

- Aktivera brandväggen genom att ändra DNS-poster

- Välj högpresterande cachelagring för att maximera optimeringen

Välj Sucuris Basic eller Pro-plan för att skydda din webbplats från oönskade attacker.

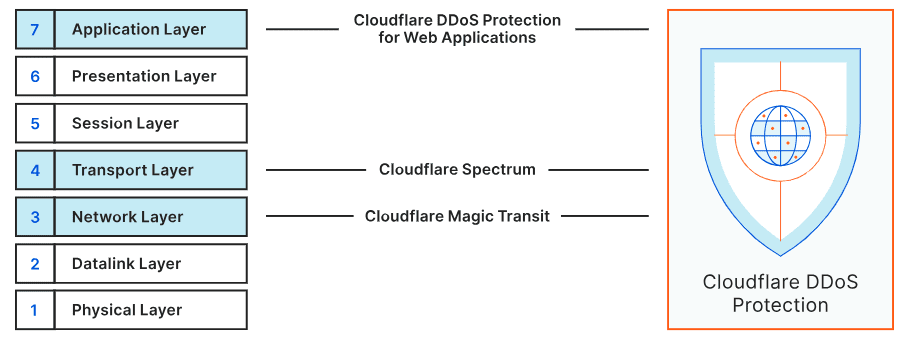

#2. Cloudflare

Cloudflare WAF ger företagssäkerhet med förbättrad säkerhet, kraftfullt skydd, snabb implementering och enkel hantering. Det erbjuder skydd mot sårbarheter under ”noll-dag”.

Enligt ledande analytiker är Cloudflare en expert på applikationssäkerhet. Du kommer att få maskininlärningsfunktioner utvecklade och utbildade av experter för att skydda din webbplats från hot, upptäcka angreppsförsök och mycket mer.

Lösningar för volym- och protokollattacker

För att skydda din webbplats från volymetriska attacker och protokollattacker kan du använda de lösningar som beskrivs nedan:

#1. Cloudflare

Använd Cloudflares branschledande DDoS-skydd för att skydda din webbplats och förhindra att kunder och deras förtroende går förlorade. Deras nätverk på 197 Tbps blockerar mer än 112 miljarder hot dagligen. Cloudflares globala nätverk täcker över 285 städer och 100+ länder för att förhindra attacker.

Onboarding är enkelt och smidigt. Använd Cloudflares instrumentpanel eller API för att lägga till Cloudflares prestanda, tillförlitlighet och säkerhetsfunktioner till din webbplats. Detta kan hjälpa till att minska DDoS-attacker mot webbplatser, applikationer och nätverk.

#2. Sucuri

Förbättra din webbplatsprestanda och tillgänglighet mot stora attacker med Sucuris Anycast-nätverk och lösning för säker innehållsleverans. Sucuri ser till att din webbplats är tillgänglig även under omfattande DDoS-attacker och trafiktoppar.

Sucuri kan enkelt blockera falska förfrågningar och trafik från olika skadliga bottar utan att påverka den legitima trafiken. Deras högkvalitativa teknik och hårdvara är i drift 24/7 för att skydda din webbplats från skadliga aktiviteter.

#3. Imperva

Skydda dina tillgångar från DDoS-attacker med Imperva och garantera affärskontinuitet med garanterad drifttid. Det minimerar driftstopp och kostnader för bandbredd, ger obegränsat skydd mot DDoS-attacker och säkerställer webbplatsens tillgänglighet utan att påverka prestandan.

Slutsats

DDoS-attacker är allvarliga cyberbrott där hackare överbelastar en server med falsk trafik, vilket förhindrar att legitima användare kan nå webbplatser och onlinetjänster. Det finns olika typer av DDoS-attacker, som riktar sig mot HTTP, Ping, SYN och andra protokoll, i syfte att sänka webbplatsers prestanda.

I den här texten har vi diskuterat några av de bästa lösningarna för att bekämpa applikations-, volymetriska och protokollattacker. Dessa metoder kan hjälpa till att förhindra oönskad trafik från olika källor, bevara bandbredden och eliminera driftstopp.

Du kan också läsa mer om hur Anycast Routing kan hjälpa till att bekämpa DDoS-attacker.