DevSecOps är ett sätt att implementera säkerhet i varje steg i DevOps livscykel med DevSecOps Tools.

Inom mjukvaruutveckling är DevOps kombinationen av specifika utvecklingsaktiviteter med IT-drift. Denna kombination syftar till att förbättra mjukvarukvaliteten och möjliggöra kontinuerlig leverans.

Om vi lägger till säkerhetshantering till DevOps blir det DevSecOps: en disciplin som integrerar säkerhet som ett delat ansvar mellan IT-världen och mjukvaruutvecklingsvärlden.

Tidigare var säkerhet det exklusiva ansvaret för ett specialiserat team som gick med i projekt i deras slutfas. Detta fungerade bra i utvecklingscykler som varade i månader eller år. Men i agila utvecklingscykler mätt i veckor måste säkerhetspraxis beaktas från början till slutet av projektet, och säkerhetsansvaret måste delas av hela utvecklings- och IT-teamen.

För att DevSecOps ska fungera utan att bryta paradigmen för agila metoder måste integrationen automatiseras. Detta är det enda sättet för DevOps-arbetsflödet att inte bli trögt när man införlivar säkerhetshantering. Och den automatiseringen kräver lämpliga mekanismer som integrerar utvecklingsverktyg, såsom integrerade utvecklingsmiljöer (IDE), med säkerhetsfunktioner.

Innehållsförteckning

Typer av DevSecOps-verktyg

Kombinationen av säkerhet och DevOps kan ta många former. Av denna anledning finns det olika typer av DevSecOps-verktyg, som kan sammanfattas enligt följande:

- Sårbarhetssökning i komponenter med öppen källkod: De letar efter möjliga sårbarheter i komponenter och bibliotek med öppen källkod som finns i den analyserade kodbasen, tillsammans med alla deras beroenden.

- Statisk och dynamisk applikationssäkerhetstestning (SAST/DAST): Statisk testning skannar utvecklarens källkod efter osäker kod för att identifiera potentiella säkerhetsproblem. Dynamisk testning utför säkerhetstester av applikationer som körs utan att behöva tillgång till källkoden.

- Bildskanning: De söker efter sårbarheter i Docker-behållare.

- Infrastrukturautomation: Upptäck och fixa olika konfigurationsproblem och sårbarheter i infrastrukturkonfiguration, särskilt i molnmiljöer.

- Visualisering: Ge insyn i nyckeltal och trender för att upptäcka ökningar eller minskningar av antalet sårbarheter över tid.

- Hotmodellering: Möjliggör proaktivt beslutsfattande genom att förutsäga hotrisker över hela attackytan.

- Varningar: Meddela säkerhetsteamet endast när en onormal händelse har identifierats och prioriterats som ett hot för att minska ljudnivån och undvika avbrott i DevSecOps arbetsflöden.

Listan nedan visar en utvald lista över DevSecOps-verktyg som du kan lita på för att införliva ordet ”Sec” i dina DevOps-arbetsflöden.

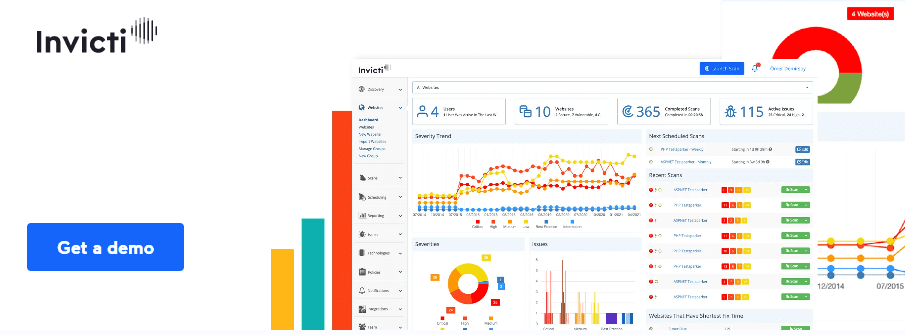

Invicti

Invicti är ett verktyg som du kan integrera i din SDLC för att utföra säkerhetshantering i dina mjukvaruprodukter samtidigt som du bibehåller smidigheten i utvecklingsprocessen.

Analysen som utförs av Invicti är uttömmande och ger noggrannhet i att upptäcka problem utan att offra hastigheten i hanteringen av SDLC.

Automatiseringsalternativen som erbjuds av Invicti undviker behovet av mänsklig inblandning i utförandet av säkerhetsuppgifter, vilket skapar ansträngningsbesparingar för ditt team som kan uppgå till hundratals timmar per månad.

Dessa besparingar förbättras genom att identifiera de sårbarheter som verkligen betyder något och automatiskt tilldela dem de lämpligaste resurserna för åtgärdande.

Invicti ger också fullständig insyn i sårbarheterna i dina applikationer under utveckling och de ansträngningar som görs för att minska risken.

SonarQube

SonarQube kontrollerar automatiskt din kod för sårbarheter och sniffar den efter buggar som kan bli hot. När detta skrivs stöder den nästan 30 olika programmeringsspråk.

SonarQubes unika QualityGates representerar ett enkelt sätt att stoppa problem innan en produkt går ut i världen. De ger också utvecklingsteamet en gemensam syn på kvalitet, så att alla känner till standarderna och om deras utveckling uppfyller dem.

SonarQube integreras sömlöst i din DevSecOps-pipeline, vilket säkerställer att alla teammedlemmar har tillgång till rapporterna och feedbacken som genereras av verktyget.

Genom att helt enkelt installera det indikerar SonarQube tydligt om dina åtaganden är rena och om dina projekt är redo att släppas. Om något är fel kommer verktyget omedelbart att informera dig om var problemet finns och vad lösningen kan vara.

Aqua

Aqua låter dig visualisera och stoppa hot i varje skede av livscykeln för dina mjukvaruprodukter, från att skriva källkoden till att distribuera applikationen i molnet.

Verktyget fungerar som en molnbaserad applikationsskyddsplattform (CNAPP) och erbjuder säkerhetskontroller av mjukvaruförsörjningskedjan, genomsökning av risker och sårbarheter och avancerat skydd mot skadlig programvara.

Aquas integrationsalternativ låter dig säkra dina applikationer oavsett vilka plattformar och mekanismer du använder för utveckling och driftsättning, oavsett om de är moln, container, serverlösa, CI/CD pipelines eller orkestratorer. Den integreras också med SIEM-plattformar och analysverktyg.

En utmärkande aspekt av Aqua är att den möjliggör säkerhetskontroll i Kubernetes-containrar med KSPM (Kubernetes Security Posture Management) och avancerat skydd i Kubernetes runtime. Att använda inbyggda K8s-funktioner möjliggör policydrivet skydd för hela livscykeln för applikationer som distribueras i containrar.

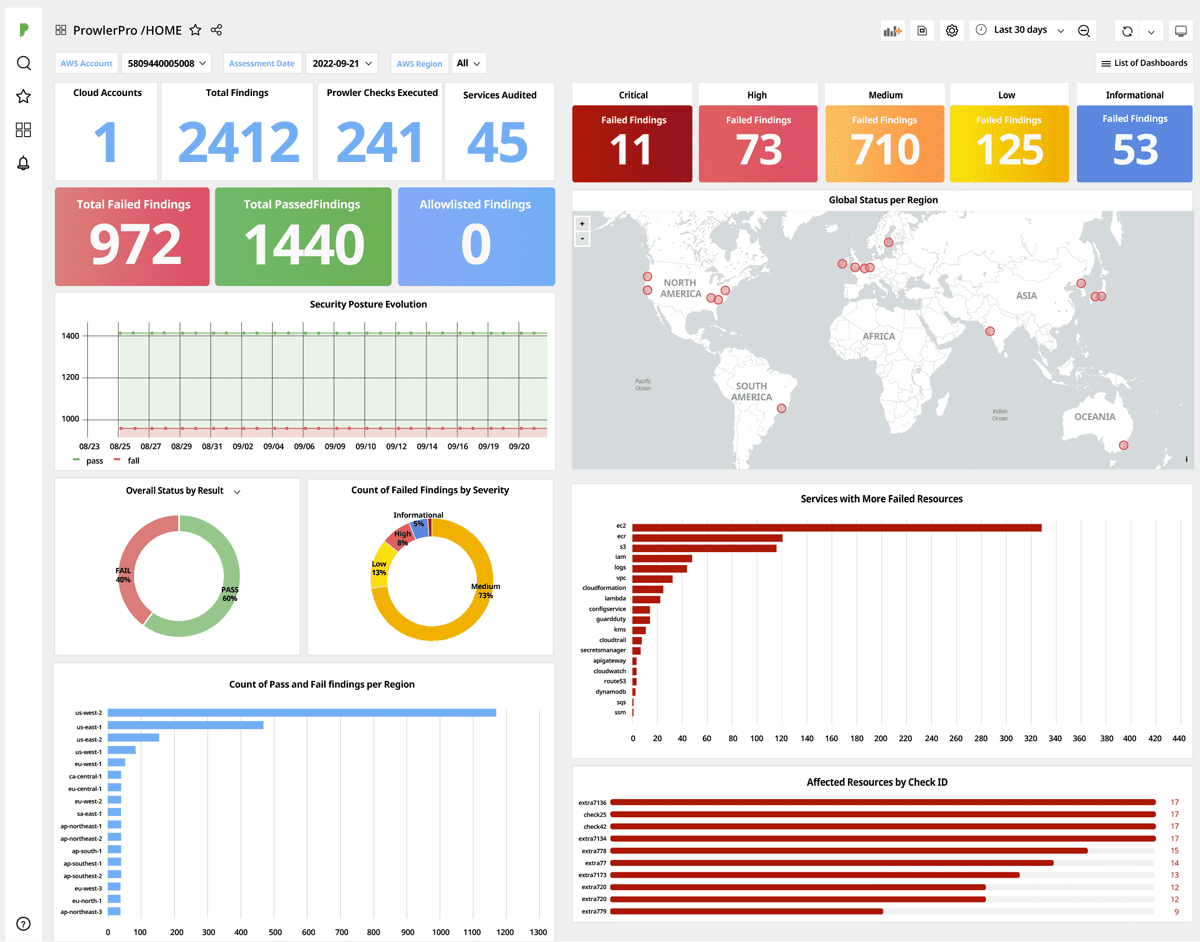

ProwlerPro

ProwlerPro är ett verktyg med öppen källkod byggt specifikt för att hålla säkerheten under kontroll i utvecklingsmiljöer för Amazon Web Services (AWS).

ProwlerPro är utformad på ett sådant sätt att du kan skapa ett konto och börja utföra skanningar av dina utvecklingspipelines på några minuter, vilket ger en helhetsbild av din infrastruktur oavsett i vilken region du befinner dig. Dess visualiseringsverktyg låter dig se säkerhetsstatusen för alla dina AWS-tjänster i ett enda fönster.

När du väl har skapat ditt ProwlerPro-konto och kommit igång kan du konfigurera systemet att köra en serie rekommenderade kontroller automatiskt var 24:e timme. Skanningar med ProwlerPro körs parallellt för hastighet för att inte sakta ner med dina DevSecOps-arbetsflöden.

Skanningsresultat visas i en serie fördefinierade instrumentpaneler som enkelt kan delas och navigeras genom att borra ner för direkta insikter på alla detaljnivåer i din säkerhetsställning.

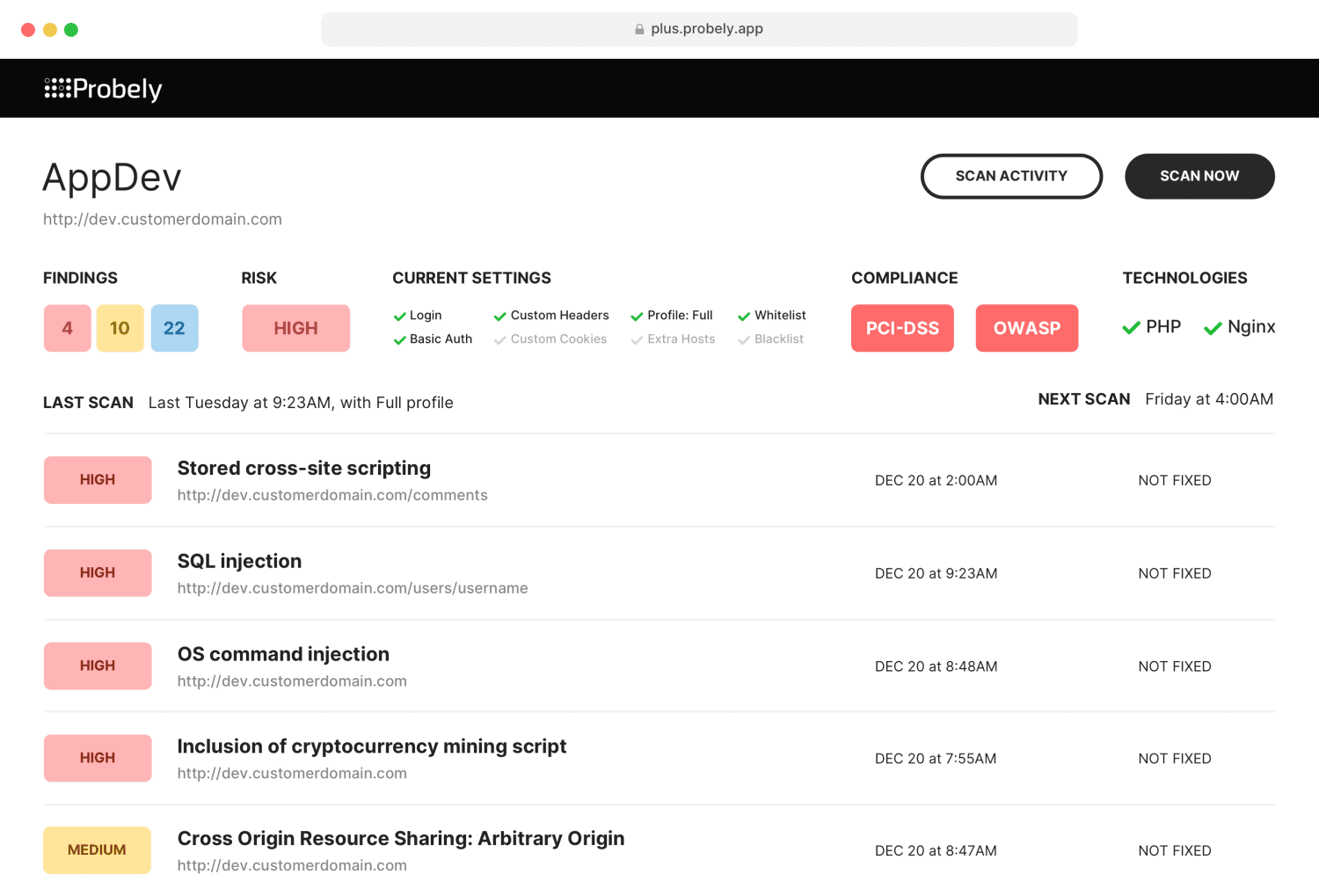

Förmodligen

Om du redan har ett DevOps-arbetsflöde och funderar på att integrera säkerhetsskanningar i det, låter Probely dig göra det på några minuter, tack vare dess verktyg för webbapplikationssårbarhetsskanning och API:er.

Probelys tillvägagångssätt bygger på API-first-utveckling, vilket innebär att varje ny funktion i verktyget först erbjuds via API:et och sedan läggs till i gränssnittet. Denna strategi gör det möjligt om du behöver integrera Probely med arbetsflöden eller anpassad programvara, du kan alltid använda dess API.

Du kan också registrera webhooks så att dina applikationer får aviseringar för varje händelse som Probely genererar.

Eftersom Probely erbjuder ett antal färdiga integrationer, är chansen stor att du inte behöver använda dess API för att integrera den med dina verktyg. Om du redan använder Jira och Jenkins i dina arbetsflöden kommer integrationen att vara omedelbar.

Probely kommer automatiskt att initiera skanningar i dina CI/CD-pipelines och registrera de sårbarheter som finns som problem i Jira. När dessa sårbarheter är lösta kommer den att testa dem igen och öppna det olösta problemet i Jira igen om det behövs.

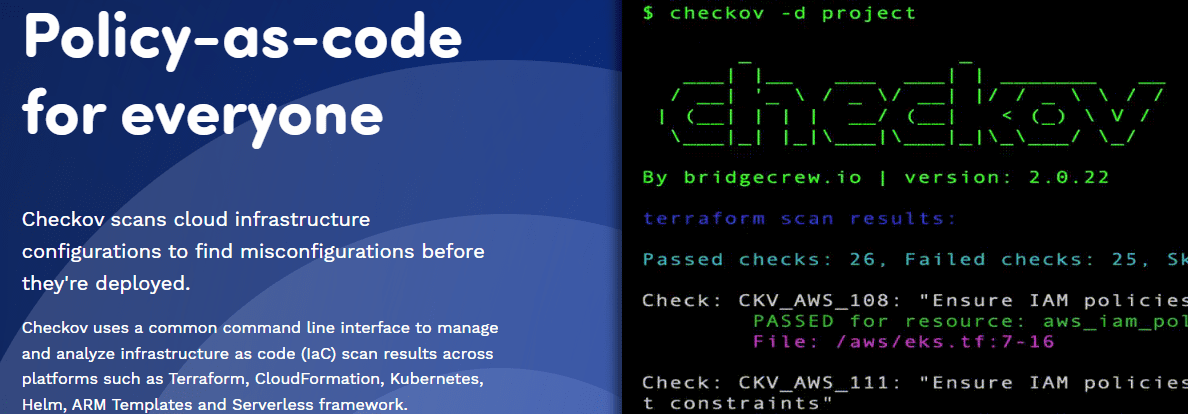

Checkov

Checkov skannar konfigurationer i molninfrastrukturer med avsikten att hitta konfigurationsbrister innan en mjukvaruprodukt distribueras. Med ett gemensamt kommandoradsgränssnitt skannar det resultat över olika plattformar, som Kubernetes, Terraform, Helm, CloudFormation, ARM-mallar och serverlösa ramverk.

Med ett attributbaserat policyschema låter Checkov dig skanna molnresurser vid kompilering och upptäcka konfigurationsfel i attribut med hjälp av en enkel policy-as-code Python-ramverk. Checkov analyserar bland annat relationer mellan molnresurser med hjälp av grafbaserade YAML-policyer.

Genom att integrera i CI/CD-pipelines och versionskontrollsystem, exekverar, testar och modifierar Checkov löparparametrar i ett mållager.

Tack vare ett utbyggbart integrationsgränssnitt kan dess arkitektur utökas för att definiera anpassade policyer, undertryckningstermer och leverantörer. Dess gränssnitt låter den också integreras med supportplattformar, bygga processer och anpassade releasesystem.

Faraday

Med Faraday kan du automatisera sårbarhetshantering och kontrollera åtgärder för att fästa din uppmärksamhet på det arbete som verkligen betyder något. Dess arbetsflöden låter dig utlösa alla åtgärder med anpassade händelser som du fritt kan designa för att undvika upprepning av uppgifter.

Faraday ger dig möjligheten att standardisera och integrera dina säkerhetsverktyg i dina arbetsflöden och få sårbarhetsinformation från mer än 80 skanningsverktyg. Med hjälp av agenter integreras skannrarna automatiskt i dina arbetsflöden för att mata in och normalisera data med maximal lätthet, vilket genererar resultat som kan ses via ett webbgränssnitt.

En anmärkningsvärd och intressant aspekt av Faraday är att den använder ett centraliserat arkiv för att lagra säkerhetsinformation, som enkelt kan analyseras och testas av olika medlemmar i DevSecOps-teamet.

Detta ger en ytterligare fördel, som är möjligheten att identifiera och kombinera dubbletter av problem som rapporterats av olika verktyg. Detta minskar ansträngningarna för teammedlemmarna, vilket undviker att de behöver uppmärksamma flera gånger på samma problem som rapporteras mer än en gång.

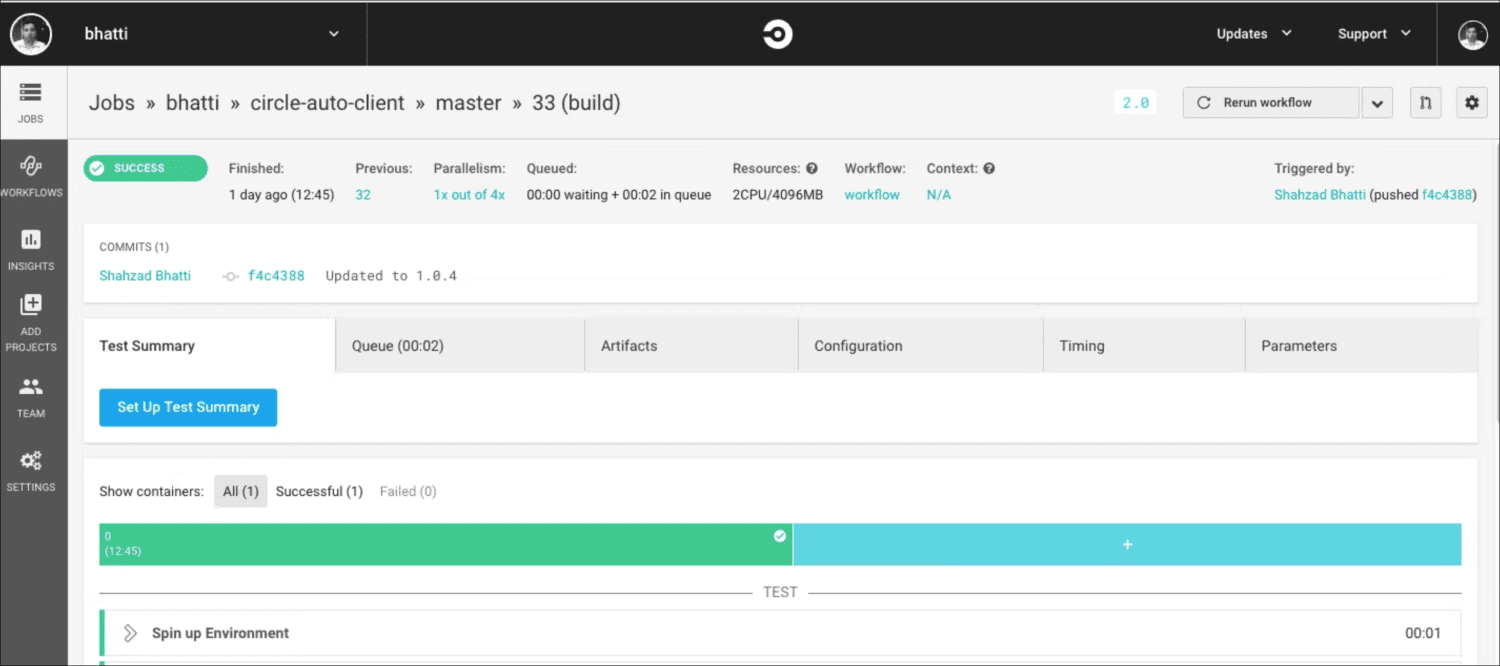

CircleCI

För att integrera CircleCI med de mest populära DevOps säkerhetsverktygen måste du inkludera en av dess många partners i dina utvecklingspipelines. CircleCI-partners är lösningsleverantörer i flera kategorier, inklusive SAST, DAST, statisk containeranalys, policytillämpning, hemlighetshantering och API-säkerhet.

Om du behöver göra något för att säkra utvecklingspipelinen som du inte kan göra med någon av de tillgängliga kulorna, kan du dra fördel av det faktum att kulorna är öppen källkod. Av den anledningen är att lägga till funktionalitet till en befintlig orb bara en fråga om att få godkännande för din PR och slå samman den.

Även om du har ett användningsfall som du känner ligger utanför den uppsättning klot som finns i CircleCI-registret, kan du skapa ett och bidra med det till gemenskapen. Företaget publicerar en lista över bästa praxis för att skapa automatiserad orb-kompilering och testa pipelines för att underlätta din väg.

För att säkra din pipeline, eliminera behovet av intern utveckling och låt ditt team utnyttja tredjepartstjänster. Genom att använda CircleCI orbs behöver ditt team bara veta hur man använder dessa tjänster, utan att behöva lära sig hur man integrerar eller hanterar dem.

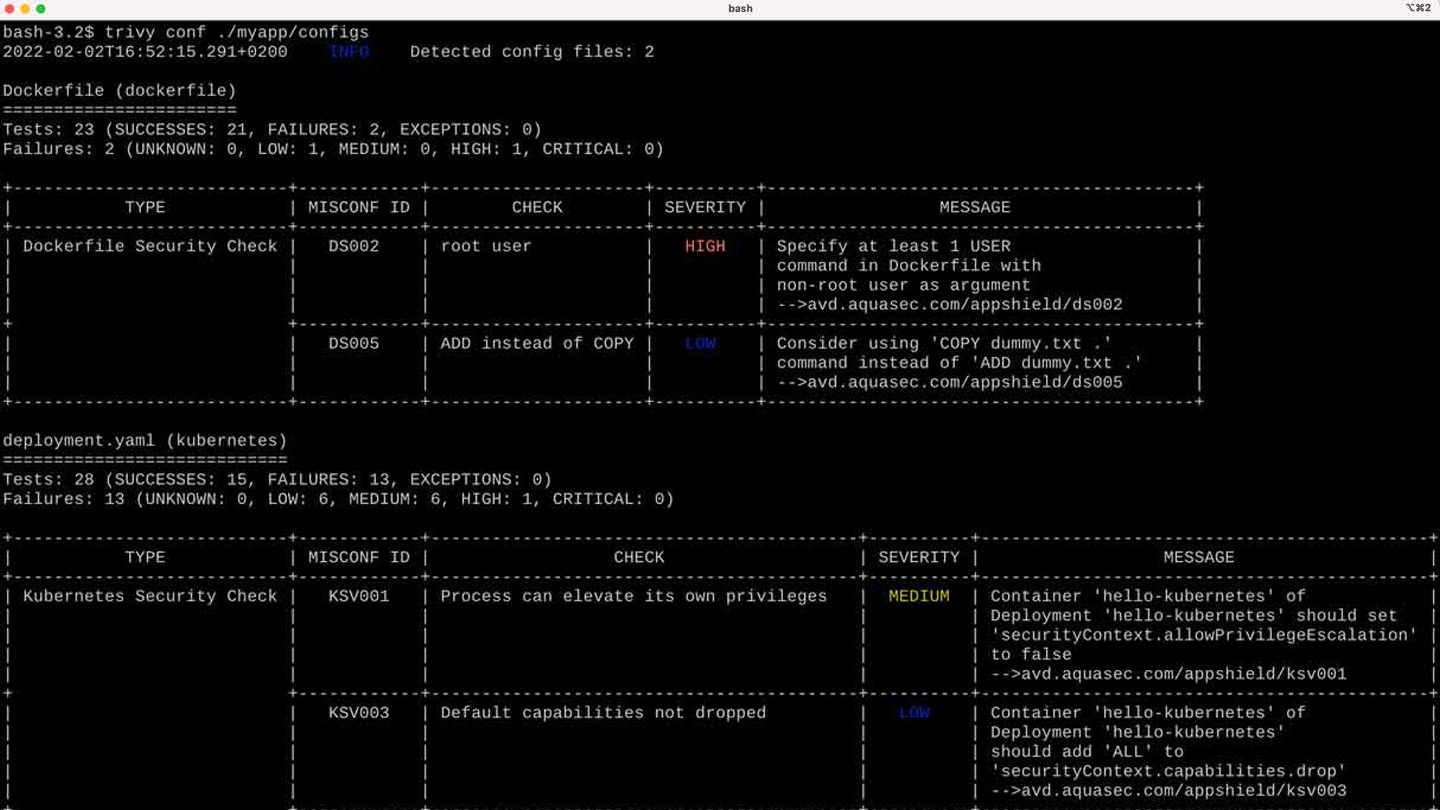

Trivy

Trivy är ett säkerhetsverktyg med öppen källkod som har flera skannrar som kan upptäcka säkerhetsproblem och olika mål där det kan hitta sådana problem. Bland målen som Trivy skannar är: filsystem, behållarbilder, Git-förråd, virtuella maskinbilder, Kubernetes och AWS-förråd.

Genom att skanna alla dessa möjliga mål kan Trivy hitta kända sårbarheter, konfigurationsbrister, hemligheter eller känslig information och programvarulicenser och upptäcka problem i mjukvaruförsörjningskedjan, inklusive beroenden av programvara som används och operativsystempaket.

Plattformarna och applikationerna som Trivy kan integrera med finns på dess ekosystemsida. Den här listan innehåller de mest populära namnen, som CircleCI, GitHub Actions, VS Code, Kubernetes eller JetBrains.

Trivy finns i apt, yum, brew och dockerhub. Den har inga förutsättningar som databaser, distributionsmiljöer eller systembibliotek, och dess första genomsökning beräknas vara klar på bara 10 sekunder.

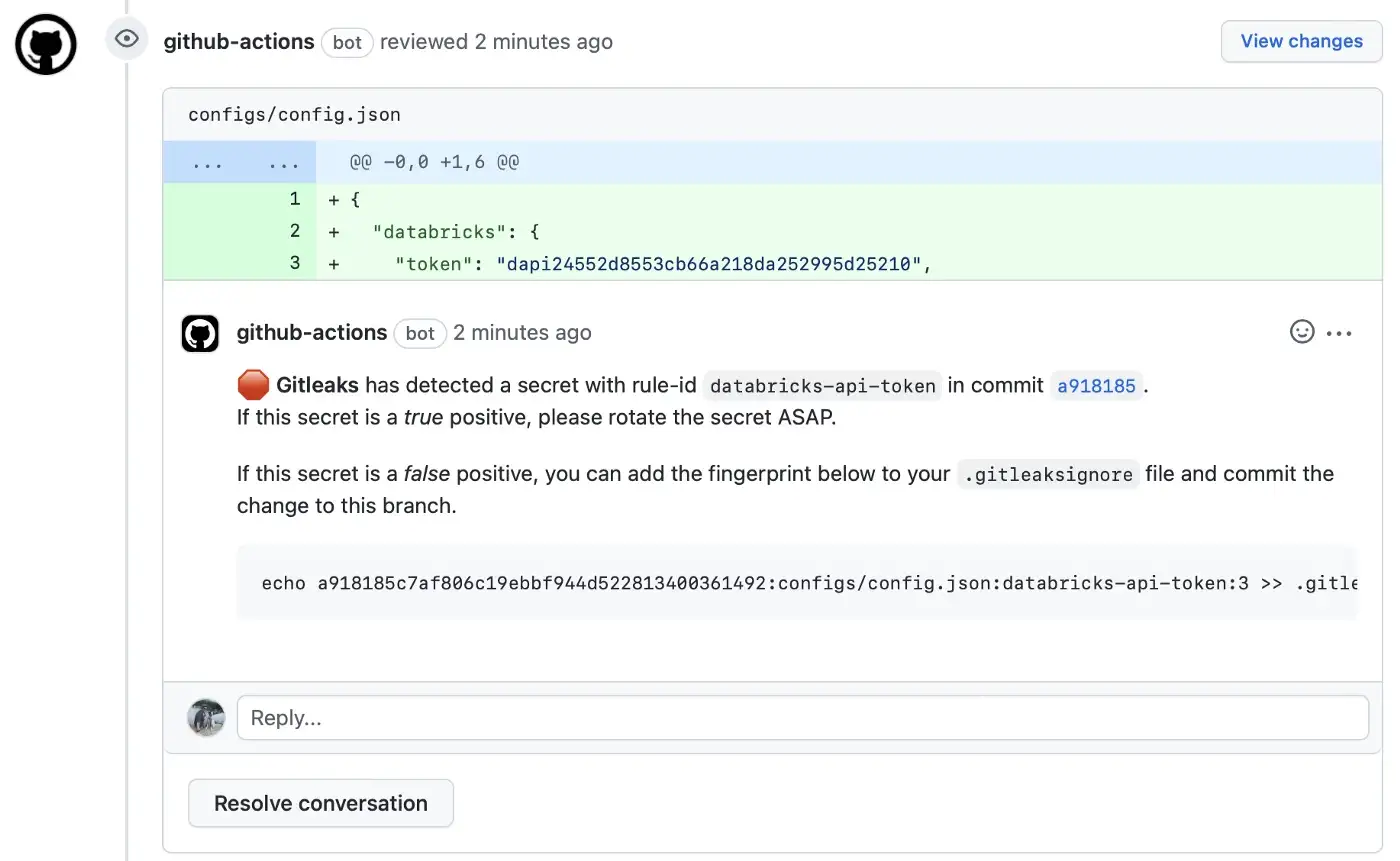

GitLeaks

Gitleaks är ett verktyg med öppen källkod med ett kommandoradsgränssnitt som kan installeras med Docker, Homebrew eller Go. Det finns också som en binär körbar fil för de mest populära plattformarna och operativsystemen. Du kan också distribuera den direkt i ditt repo som en pre-commit hook eller som en GitHub-andel via Gitleaks-Action.

Dess kommandogränssnitt är enkelt och minimalistiskt. Den består av bara 5 kommandon för att upptäcka hemligheter i koden, skydda hemligheter, generera skript, få hjälp eller visa versionen av verktyget. Med kommandot detect kan du skanna arkiv, filer och kataloger. Den kan användas på utvecklingsmaskiner såväl som i CI-miljöer.

Det mesta av arbetet med GitLeaks görs med hjälp av detektera och skydda kommandona. Dessa fungerar på Git-förråd, analyserar utdata från git-logg eller git diff-kommandon och genererar patchar som GitLeaks sedan kommer att använda för att upptäcka och skydda hemligheter.

Håll dig konkurrenskraftig och säker

Å ena sidan är smidigheten och hastigheten hos dina CI/CD-pipelines nyckeln till att säkerställa en snabb tid till marknaden, vilket i sin tur är nyckeln till att förbli konkurrenskraftig som mjukvaruutvecklare.

Å andra sidan är det en obestridd nödvändighet att inkludera säkerhetsverktyg i dina utvecklingsprocesser. För att införliva säkerhet utan att negativt påverka dina SDLC-tidslinjer, är DevSecOps-verktygen svaret.