DevSecOps representerar en strategi där säkerhetsaspekter integreras i varje fas av DevOps-livscykeln, med stöd av specifika DevSecOps-verktyg.

Inom programvaruutveckling utgör DevOps en sammansmältning av utvecklingsrelaterade aktiviteter och IT-drift. Denna kombination har som mål att höja kvaliteten på programvaran och möjliggöra en kontinuerlig leveransprocess.

Genom att införa säkerhetshantering i DevOps-modellen, uppstår DevSecOps. Det är en metodik som framhåller säkerhet som ett gemensamt ansvar mellan IT- och utvecklingsteamen.

Traditionellt ansvarade ett specialistteam för säkerheten, och de anslöt sig till projekt först i slutfasen. Denna approach var lämplig för långa utvecklingscykler, men i agila miljöer där cyklerna är korta måste säkerhet beaktas från projektets start till dess slut, och ansvaret delas av alla team.

För att DevSecOps ska fungera smidigt inom agila metoder, måste integrationen automatiseras. Detta är det enda sättet att undvika att säkerhetsåtgärder saktar ner DevOps-arbetsflödet. Automationen kräver lämpliga mekanismer som kopplar samman utvecklingsverktyg, som IDE, med säkerhetsfunktioner.

Olika typer av DevSecOps-verktyg

Kopplingen mellan säkerhet och DevOps kan variera. Det finns flera typer av DevSecOps-verktyg, som kan kategoriseras enligt följande:

- Sökning efter sårbarheter i öppen källkod: Verktyg som identifierar potentiella svagheter i komponenter och bibliotek med öppen källkod, inklusive deras beroenden.

- Statisk och dynamisk applikationssäkerhetstestning (SAST/DAST): Statisk testning innebär granskning av källkod för att upptäcka osäker kod. Dynamisk testning genomför säkerhetskontroller på applikationer som körs utan tillgång till källkod.

- Bildskanning: Verktyg som letar efter svagheter i Docker-containrar.

- Infrastrukturautomation: Verktyg för att upptäcka och åtgärda konfigurationsfel och sårbarheter i infrastruktur, särskilt i molnmiljöer.

- Visualisering: Verktyg som ger insikt i nyckeltal och trender för att identifiera förändringar i sårbarheter över tid.

- Hotmodellering: Verktyg som möjliggör proaktivt beslutsfattande genom att förutse hotrisker.

- Varningar: Verktyg som endast meddelar säkerhetsteamet vid identifierade och prioriterade hot, för att undvika onödig brus.

Nedan följer en lista med noggrant utvalda DevSecOps-verktyg som kan hjälpa dig att integrera säkerhet i dina DevOps-arbetsflöden.

Invicti

Invicti är ett verktyg som integreras i SDLC för att möjliggöra säkerhetshantering samtidigt som agiliteten i utvecklingsprocessen bibehålls.

Invictis analyser är omfattande och ger precision i att identifiera problem utan att kompromissa med hastigheten i hanteringen av SDLC.

Automatiseringsfunktionerna i Invicti minskar behovet av mänsklig inblandning i säkerhetsuppgifter och frigör resurser som kan spara hundratals timmar per månad.

Dessa besparingar förstärks genom att fokusera på de viktigaste sårbarheterna och automatiskt tilldela rätt resurser för åtgärdande.

Invicti ger även insyn i sårbarheterna i applikationer under utveckling och insatserna för att minska riskerna.

SonarQube

SonarQube granskar automatiskt kod för säkerhetsrisker och buggar som kan utgöra hot. Vid tidpunkten för denna text stöds nästan 30 programmeringsspråk.

SonarQubes QualityGates är ett enkelt sätt att stoppa problem innan produkten lanseras. Det ger även utvecklingsteamet en gemensam bild av kvalitet, så alla är medvetna om standarderna.

SonarQube integreras smidigt i DevSecOps-pipelinen, vilket säkerställer att teammedlemmarna har tillgång till rapporter och feedback.

Genom installation indikerar SonarQube tydligt om arbetet är felfritt och om projekten är redo för lansering. Vid fel informeras man omedelbart om var problemet finns och potentiella lösningar.

Aqua

Aqua möjliggör visualisering och stoppande av hot i varje fas av mjukvaruproduktens livscykel, från källkod till distribution i molnet.

Verktyget fungerar som en molnbaserad applikationsskyddsplattform (CNAPP), som erbjuder säkerhetskontroller, genomsökning efter risker och avancerat skydd mot skadlig programvara.

Aquas integrationsmöjligheter säkrar applikationer oavsett plattformar eller mekanismer för utveckling, oavsett om det är moln, containrar, serverlöst, CI/CD-pipelines eller orkestratorer. Det integreras också med SIEM-plattformar och analysverktyg.

Aqua utmärker sig genom att möjliggöra säkerhetskontroll i Kubernetes-containrar med KSPM (Kubernetes Security Posture Management) och avancerat skydd i Kubernetes runtime. Genom att använda inbyggda K8s-funktioner fås policystyrt skydd för hela applikationslivscykeln i containrar.

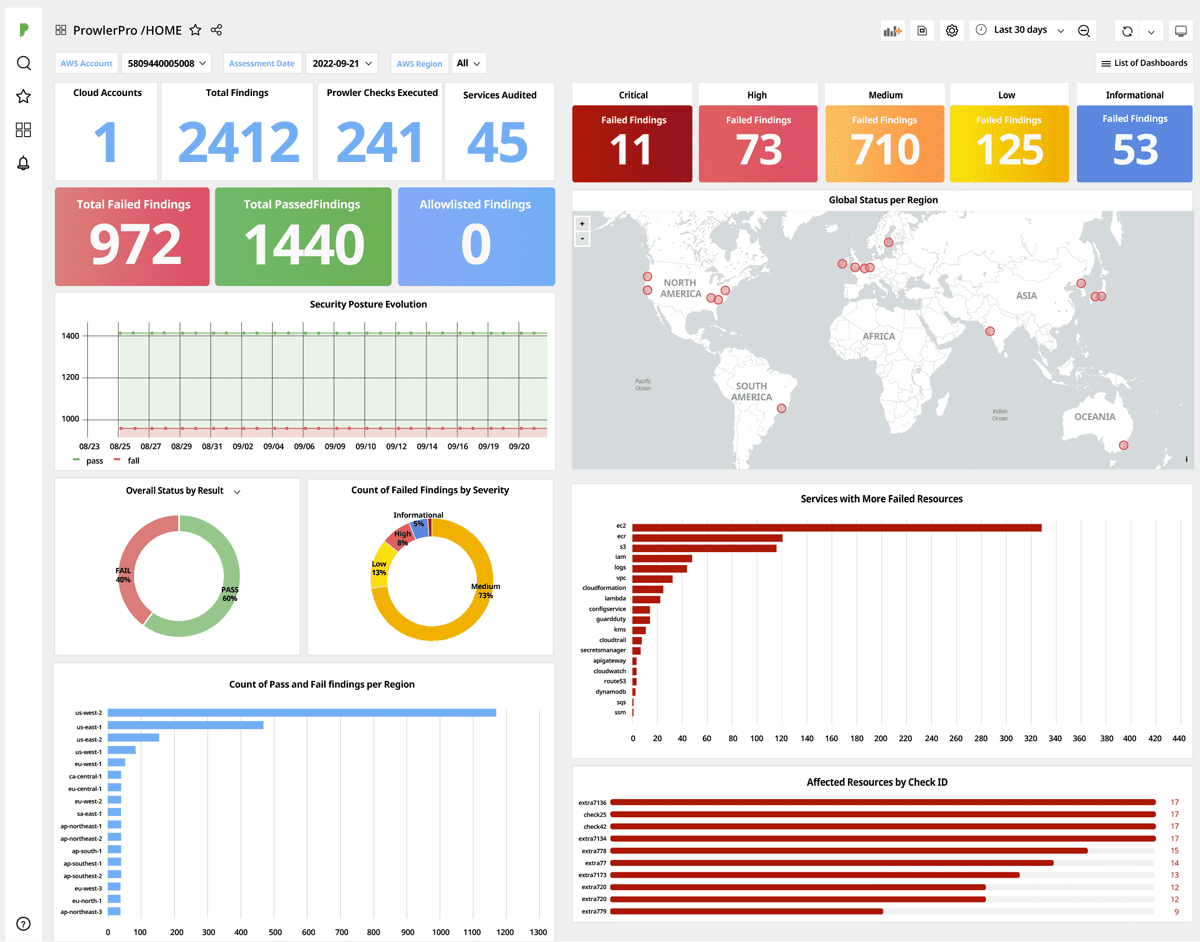

ProwlerPro

ProwlerPro är ett verktyg med öppen källkod som är utformat för säkerhetshantering i utvecklingsmiljöer för Amazon Web Services (AWS).

ProwlerPro är utformat för att möjliggöra snabb start med skanningar av utvecklingspipelines, vilket ger en helhetsbild av infrastrukturen oavsett region. Visualiseringsverktygen visar säkerhetsstatus för alla AWS-tjänster i ett enda fönster.

Efter att ett ProwlerPro-konto skapats kan systemet konfigureras för att automatiskt köra rekommenderade kontroller var 24:e timme. ProwlerPro-skanningar körs parallellt för att inte störa DevSecOps-arbetsflöden.

Skanningsresultaten presenteras i fördefinierade instrumentpaneler som enkelt kan delas och navigeras för djupare insikter i säkerhetsställningen.

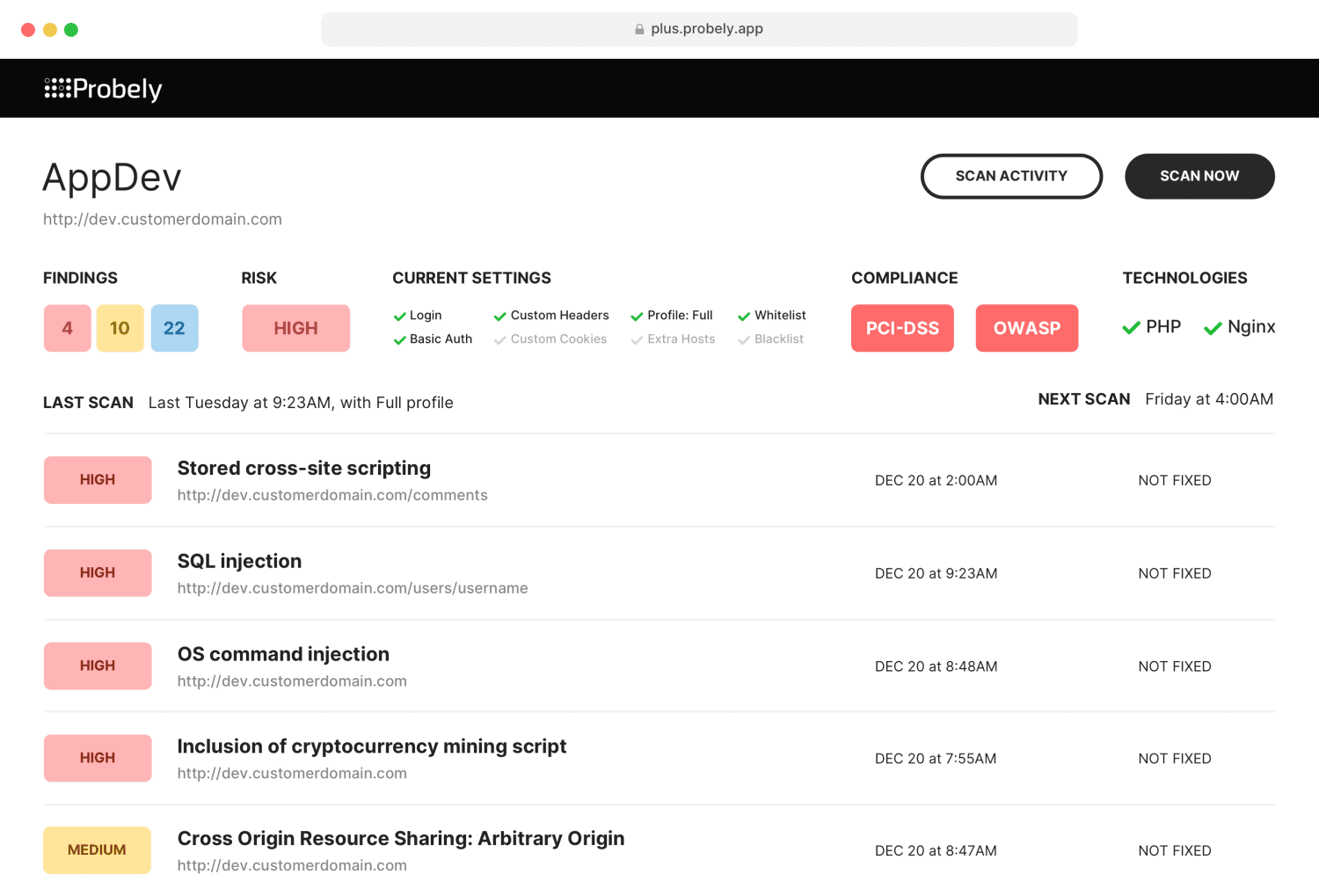

Probely

Probely underlättar integreringen av säkerhetsskanningar i befintliga DevOps-arbetsflöden, tack vare verktyg för webbapplikationssårbarhetsskanning och API:er.

Probelys approach bygger på API-first-utveckling, där nya funktioner först erbjuds via API:et och sedan läggs till i gränssnittet. Denna strategi gör det möjligt att använda API:et för integrering med arbetsflöden eller anpassad programvara.

Man kan också registrera webhooks så att applikationer får meddelanden för varje händelse som Probely genererar.

Probely erbjuder ett antal färdiga integrationer, så man kanske inte behöver använda API:et för integration. Vid användning av Jira och Jenkins i arbetsflöden blir integrationen omedelbar.

Probely initierar automatiskt skanningar i CI/CD-pipelines och registrerar sårbarheter som problem i Jira. När sårbarheterna är åtgärdade testas de igen och ett olöst problem i Jira öppnas på nytt om det behövs.

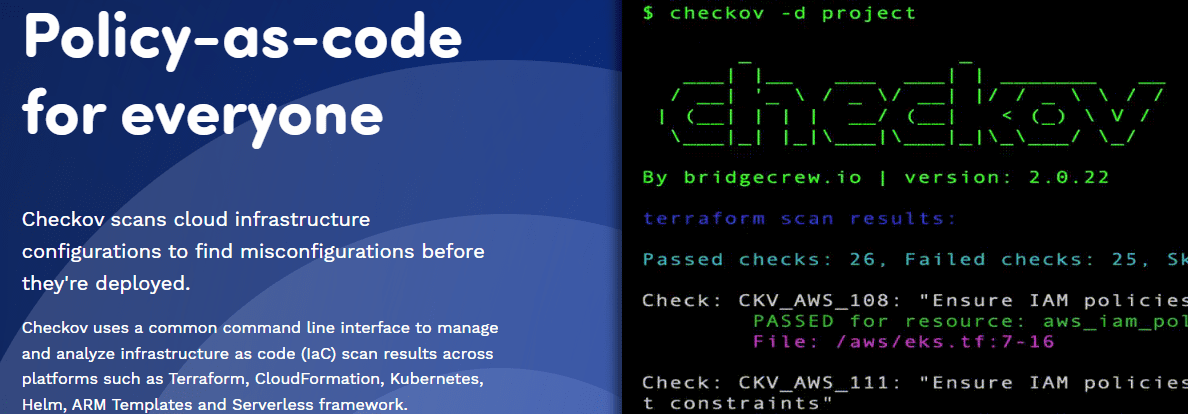

Checkov

Checkov skannar konfigurationer i molninfrastrukturer för att identifiera brister innan en mjukvaruprodukt distribueras. Med ett gemensamt kommandoradsgränssnitt skannas resultat över olika plattformar, som Kubernetes, Terraform, Helm, CloudFormation, ARM-mallar och serverlösa ramverk.

Med ett attributbaserat policyschema kan Checkov skanna molnresurser vid kompilering och upptäcka fel i attribut med hjälp av ett Python-ramverk. Checkov analyserar bland annat relationer mellan molnresurser via grafbaserade YAML-policyer.

Genom att integrera i CI/CD-pipelines och versionskontrollsystem kan Checkov exekvera, testa och modifiera löparparametrar.

Tack vare ett utbyggbart integrationsgränssnitt kan dess arkitektur utökas för att definiera anpassade policyer, undertryckningstermer och leverantörer. Gränssnittet möjliggör integration med supportplattformar, byggprocesser och anpassade releasesystem.

Faraday

Faraday automatiserar sårbarhetshantering och kontrollerar åtgärder så att man kan fokusera på det som är viktigt. Arbetsflödena möjliggör anpassade händelser som kan designas fritt för att undvika upprepade uppgifter.

Faraday ger möjlighet att standardisera och integrera säkerhetsverktyg i arbetsflöden samt att få sårbarhetsinformation från mer än 80 skanningsverktyg. Med hjälp av agenter integreras skannrarna automatiskt för att mata in och normalisera data på ett smidigt sätt, vilket genererar resultat som kan ses via ett webbgränssnitt.

En intressant aspekt av Faraday är att det använder ett centraliserat arkiv för att lagra säkerhetsinformation, som enkelt kan analyseras och testas av olika medlemmar i DevSecOps-teamet.

En fördel är möjligheten att identifiera och kombinera dubbletter av problem som rapporterats av olika verktyg. Detta minskar teamets ansträngning eftersom de slipper uppmärksamma samma problem flera gånger.

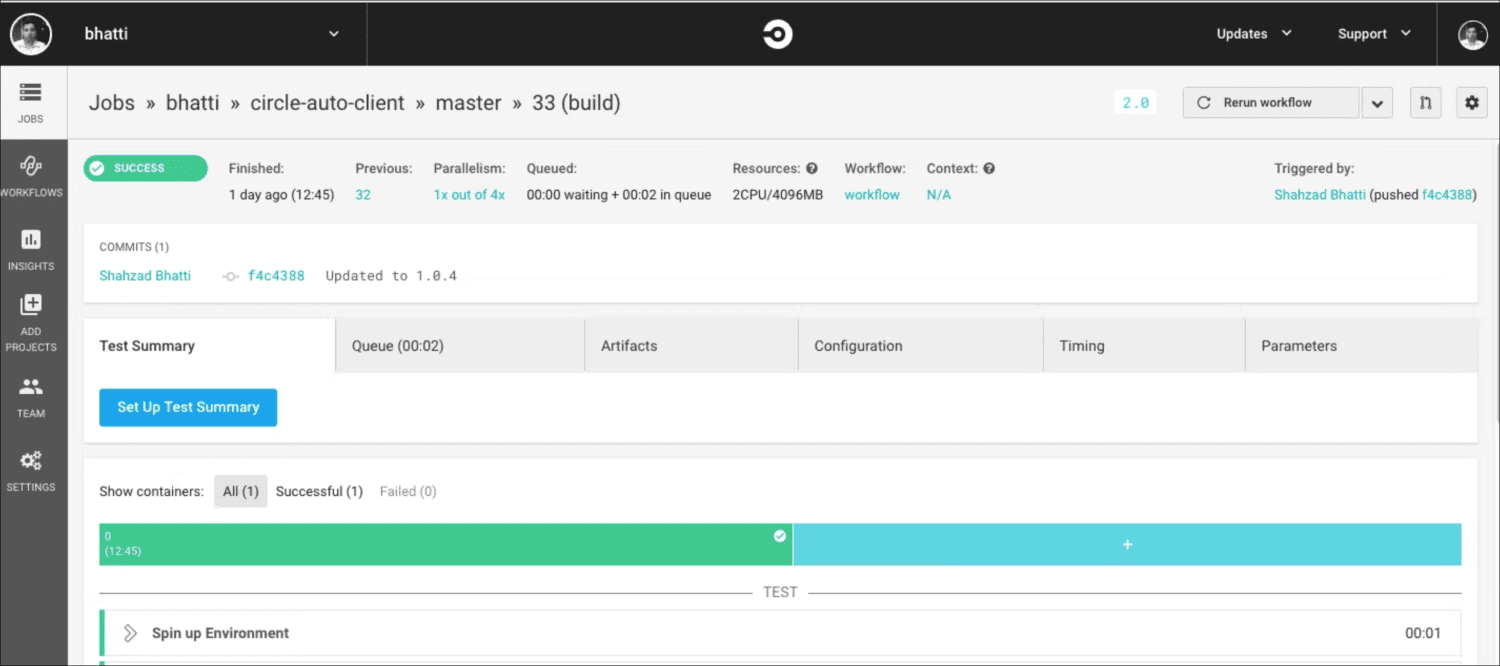

CircleCI

För att integrera CircleCI med populära DevOps-säkerhetsverktyg behöver man inkludera en av dess många partners i utvecklingspipelines. CircleCI-partners levererar lösningar inom SAST, DAST, statisk containeranalys, policytillämpning, hemlighetshantering och API-säkerhet.

Om det behövs något för att säkra utvecklingspipelinen som inte kan göras med de tillgängliga kulorna, kan man dra nytta av att de är öppen källkod. Att lägga till funktionalitet är då bara en fråga om att få en PR godkänd och slå ihop den.

Även om det finns ett användningsfall som inte täcks av de klot som finns i CircleCI-registret, kan man skapa ett och bidra med det. Företaget publicerar en lista med bästa praxis för att skapa automatiserad orb-kompilering och testa pipelines.

Genom att använda CircleCI orbs behöver teamet bara lära sig hur man använder tjänsterna, utan att behöva lära sig hur de integreras eller hanteras.

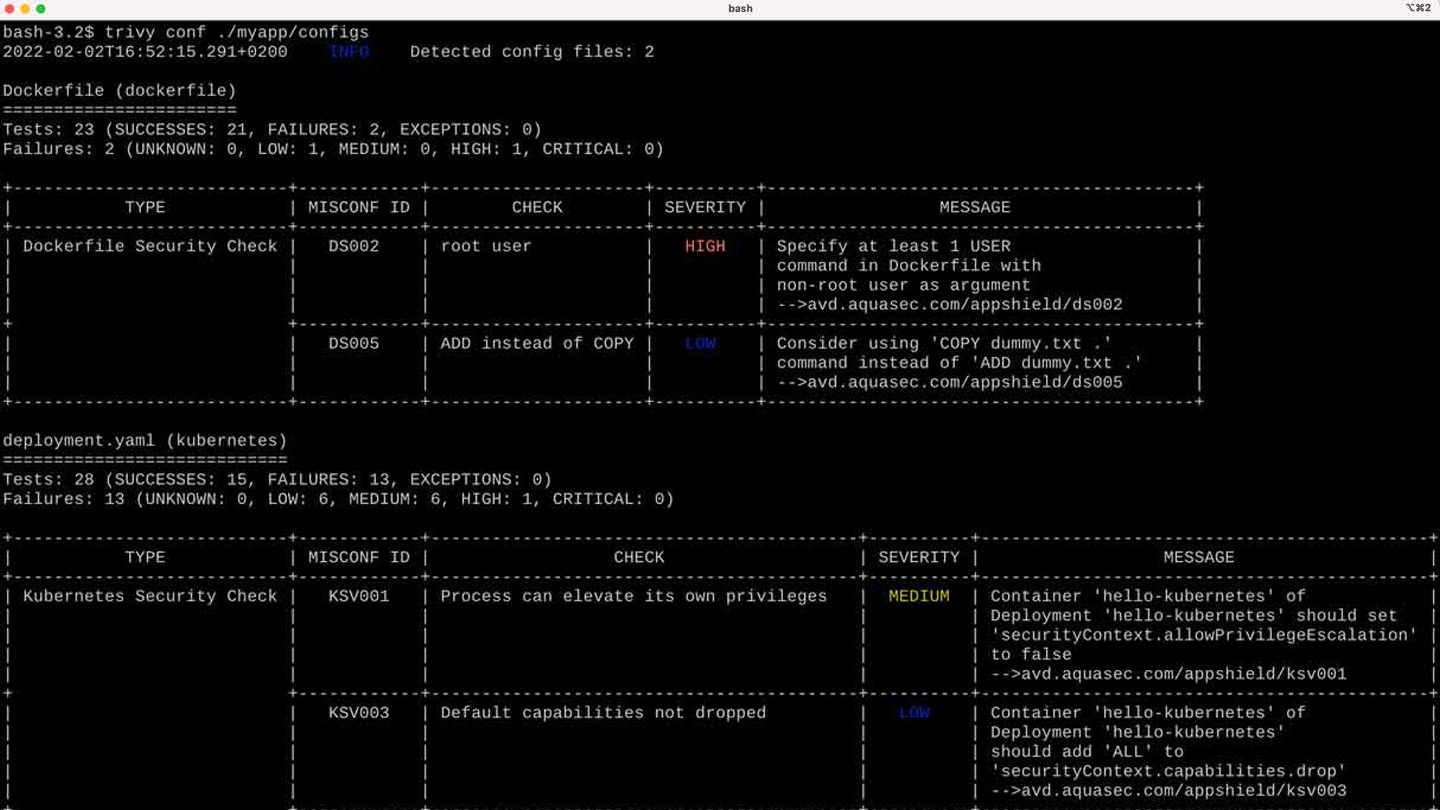

Trivy

Trivy är ett säkerhetsverktyg med öppen källkod som kan upptäcka säkerhetsproblem. Trivy skannar bland annat filsystem, containerbilder, Git-förråd, virtuella maskinbilder, Kubernetes och AWS-förråd.

Genom att skanna alla möjliga mål kan Trivy hitta kända sårbarheter, konfigurationsfel, hemligheter, känslig information, programvarulicenser och upptäcka problem i mjukvaruförsörjningskedjan, inklusive beroenden och operativsystempaket.

Plattformarna och applikationerna som Trivy kan integreras med finns på dess ekosystemsida. Listan innehåller populära namn som CircleCI, GitHub Actions, VS Code, Kubernetes eller JetBrains.

Trivy finns i apt, yum, brew och dockerhub. Det har inga krav på databaser, distributionsmiljöer eller systembibliotek, och dess första genomsökning beräknas vara klar på bara 10 sekunder.

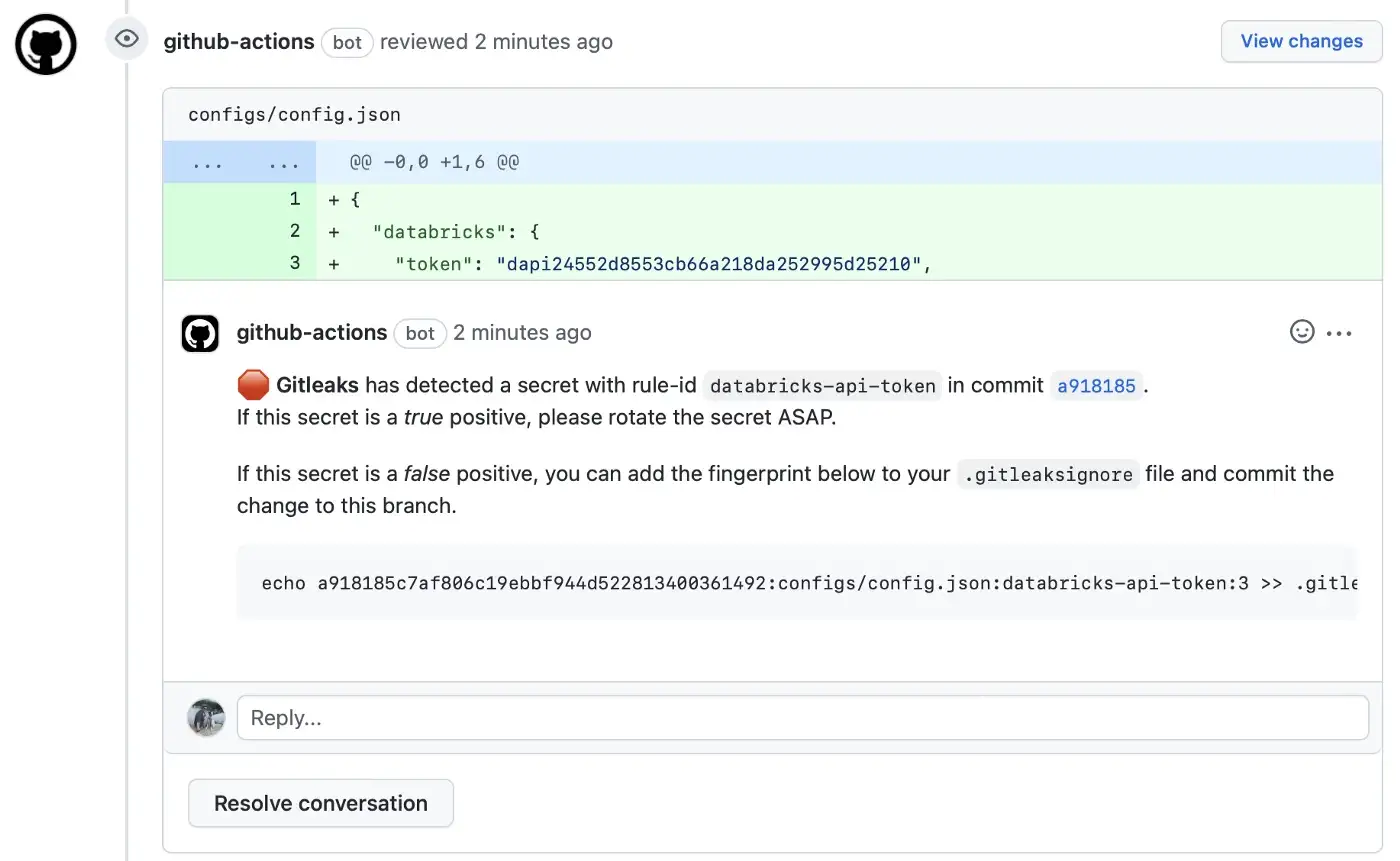

GitLeaks

Gitleaks är ett verktyg med öppen källkod med ett kommandoradsgränssnitt som kan installeras med Docker, Homebrew eller Go. Det finns också som en körbar fil för populära plattformar och operativsystem. Det kan även distribueras direkt i repot som en pre-commit hook eller som en GitHub-andel via Gitleaks-Action.

Dess kommandogränssnitt är enkelt och minimalistiskt. Det består av bara 5 kommandon för att upptäcka hemligheter i koden, skydda hemligheter, generera skript, få hjälp eller visa versionen av verktyget. Med kommandot detect kan man skanna arkiv, filer och kataloger. Det kan användas på utvecklingsmaskiner såväl som i CI-miljöer.

Det mesta av arbetet med GitLeaks görs med hjälp av detect- och protect-kommandona. Dessa fungerar på Git-förråd, analyserar utdata från git-logg eller git diff-kommandon och genererar patchar som GitLeaks sedan använder för att upptäcka och skydda hemligheter.

Håll dig konkurrenskraftig och säker

Å ena sidan är agiliteten och hastigheten i CI/CD-pipelines nyckeln till snabb lansering, vilket i sin tur är nyckeln till konkurrenskraft som mjukvaruutvecklare.

Å andra sidan är säkerhetsverktyg en viktig del av utvecklingsprocesserna. DevSecOps-verktygen är svaret på hur man kan integrera säkerhet utan att påverka SDLC-tidslinjerna negativt.