Många konsument-SSD:er hävdar att de stöder kryptering och BitLocker trodde på dem. Men, som vi lärde oss förra året, var dessa enheter ofta inte säkert krypterade filer. Microsoft har precis ändrat Windows 10 för att sluta lita på dessa skissartade SSD:er och standard till programvarukryptering.

Sammanfattningsvis kan solid-state-enheter och andra hårddiskar göra anspråk på att vara ”självkrypterande”. Om de gör det, skulle BitLocker inte utföra någon kryptering, även om du aktiverade BitLocker manuellt. I teorin var det bra: hårddisken kunde utföra krypteringen själv på firmwarenivå, påskynda processen, minska CPU-användningen och kanske spara lite ström. I verkligheten var det dåligt: Många enheter hade tomma huvudlösenord och andra fruktansvärda säkerhetsfel. Vi lärde oss att konsument-SSD inte kan lita på att de implementerar kryptering.

Nu har Microsoft ändrat saker. Som standard ignorerar BitLocker enheter som påstår sig vara självkrypterande och utför krypteringsarbetet i programvara. Även om du har en enhet som påstår sig stödja kryptering, kommer BitLocker inte att tro det.

Denna ändring kom i Windows 10 KB4516071 uppdatering, släppt den 24 september 2019. Den upptäcktes av SwiftOnSecurity på Twitter:

Microsoft ger upp SSD-tillverkare: Windows kommer inte längre att lita på enheter som säger att de kan kryptera sig själva, BitLocker kommer som standard att använda CPU-accelererad AES-kryptering istället. Detta är efter en exposé om breda problem med firmware-driven kryptering.https://t.co/6B357jzv46 pic.twitter.com/fP7F9BGzdD

— SwiftOnSecurity (@SwiftOnSecurity) 27 september 2019

Befintliga system med BitLocker migreras inte automatiskt och kommer att fortsätta använda hårdvarukryptering om de ursprungligen konfigurerades på det sättet. Om du redan har BitLocker-kryptering aktiverad på ditt system måste du dekryptera enheten och sedan kryptera den igen för att säkerställa att BitLocker använder programvarukryptering snarare än hårdvarukryptering. Denna säkerhetsbulletin från Microsoft innehåller ett kommando som du kan använda för att kontrollera om ditt system använder hårdvaru- eller mjukvarubaserad kryptering.

Som SwiftOnSecurity noterar kan moderna processorer hantera att utföra dessa åtgärder i programvara och du bör inte se en märkbar nedgång när BitLocker byter till mjukvarubaserad kryptering.

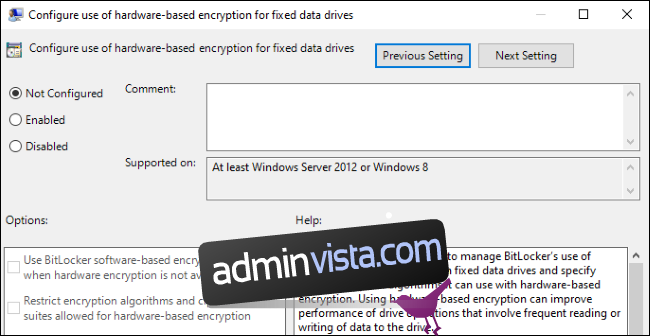

BitLocker kan fortfarande lita på hårdvarukryptering, om du vill. Det alternativet är bara inaktiverat som standard. För företag som har enheter med firmware de litar på, alternativet ”Konfigurera användning av hårdvarubaserad kryptering för fasta dataenheter” under DatorkonfigurationAdministrativa mallarWindows ComponentsBitLocker Drive EncryptionFixed Data Drives in Group Policy låter dem återaktivera användningen av hårdvarubaserad kryptering. Alla andra borde lämna det ifred.

Det är synd att Microsoft och vi andra inte kan lita på disktillverkare. Men det är vettigt: Visst, din bärbara dator kan vara tillverkad av Dell, HP eller till och med Microsoft själv. Men vet du vilken enhet som finns i den bärbara datorn och vem som tillverkade den? Litar du på att enhetens tillverkare hanterar kryptering på ett säkert sätt och utfärdar uppdateringar om det finns ett problem? Som vi har lärt dig bör du förmodligen inte. Nu gör inte Windows det heller.