Mirai-botnätet upptäcktes först 2016 och tog över ett aldrig tidigare skådat antal enheter och orsakade enorm skada på internet. Nu är det tillbaka och farligare än någonsin.

Innehållsförteckning

Den nya och förbättrade Mirai infekterar fler enheter

Den 18 mars 2019, säkerhetsforskare kl Palo Alto Networks avslöjade att Mirai har tweakats och uppdaterats för att uppnå samma mål i större skala. Forskarna fann att Mirai använde 11 nya exporter (vilket ger det totala antalet till 27) och en ny lista med standardadministratörsuppgifter att prova. Några av förändringarna är inriktade på företagshårdvara, inklusive LG Supersign TV och WePresent WiPG-1000 trådlösa presentationssystem.

Mirai kan bli ännu mer potent om det kan ta över affärshårdvara och behärska affärsnätverk. Som Ruchna Nigam, senior hotforskare med Palo Alto Networks, sätter det:

Dessa nya funktioner ger botnätet en stor attackyta. I synnerhet ger inriktning på företagslänkar den tillgång till större bandbredd, vilket i slutändan resulterar i större eldkraft för botnätet för DDoS-attacker.

Denna variant av Miria fortsätter att attackera konsumentroutrar, kameror och andra nätverksanslutna enheter. I destruktiva syften, ju fler enheter som är infekterade, desto bättre. Något ironiskt nog var den skadliga nyttolasten värd på en webbplats som marknadsför ett företag som handlade om ”Elektronisk säkerhet, integration och larmövervakning.”

Mirai är ett botnät som attackerar IOT-enheter

Om du inte kommer ihåg, verkade Mirai-botnätet 2016 finnas överallt. Den riktade in sig på routrar, DVR-system, IP-kameror och mer. Dessa kallas ofta Internet of Things (IoT)-enheter och inkluderar enkla enheter som termostater som ansluter till internet. Botnät fungerar genom att infektera grupper av datorer och andra Internet-anslutna enheter och sedan tvinga dessa infekterade maskiner att attackera system eller arbeta med andra mål på ett samordnat sätt.

Mirai gick efter enheter med standardadministratörsuppgifter, antingen för att ingen ändrade dem eller för att tillverkaren hårdkodade dem. Botnätet tog över ett enormt antal enheter. Även om de flesta av systemen inte var särskilt kraftfulla, kunde de stora siffrorna arbetade tillsammans för att uppnå mer än en kraftfull zombiedator kunde på egen hand.

Mirai tog över nästan 500 000 enheter. Genom att använda detta grupperade botnät av IoT-enheter förlamade Mirai tjänster som Xbox Live och Spotify och webbplatser som BBC och Github genom att rikta in sig direkt på DNS-leverantörer. Med så många infekterade maskiner togs Dyn (en DNS-leverantör) ner av en DDOS-attack som såg 1,1 terabyte trafik. En DDOS-attack fungerar genom att översvämma ett mål med en enorm mängd internettrafik, mer än vad målet kan hantera. Detta kommer att få offrets webbplats eller tjänst att genomsökas eller tvinga bort den från internet helt.

De ursprungliga skaparna av Marai botnet-programvara var arresterades, erkände sig skyldiga och fick villkorlig dom. Under en tid stängdes Mirai ner. Men tillräckligt mycket av koden överlevde för att andra dåliga skådespelare skulle ta över Mirai och ändra den för att passa deras behov. Nu finns det en annan variant av Mirai där ute.

Hur du skyddar dig från Mirai

Mirai, precis som andra botnät, använder kända exploateringar för att attackera enheter och äventyra dem. Den försöker också använda kända standardinloggningsuppgifter för att arbeta in i enheten och ta över den. Så dina tre bästa skyddslinjer är rakt fram.

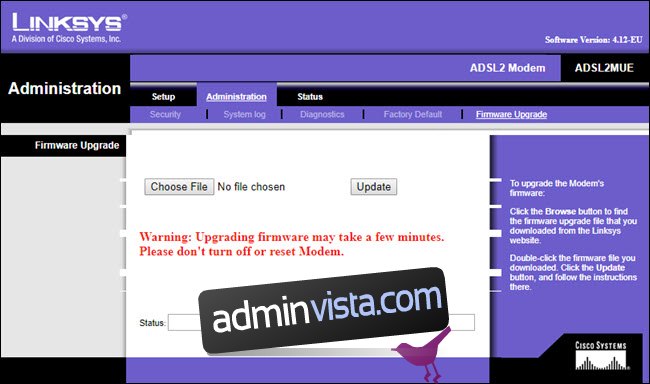

Uppdatera alltid firmware (och programvara) för allt du har i ditt hem eller på arbetsplatsen som kan ansluta till internet. Hacking är ett katt- och råttspel, och när en forskare upptäcker en ny exploatering följer patchar för att rätta till problemet. Botnät som detta trivs på oparpade enheter, och denna Mirai-variant är inte annorlunda. Exploateringen som riktade sig mot affärshårdvaran identifierades i september förra året och 2017.

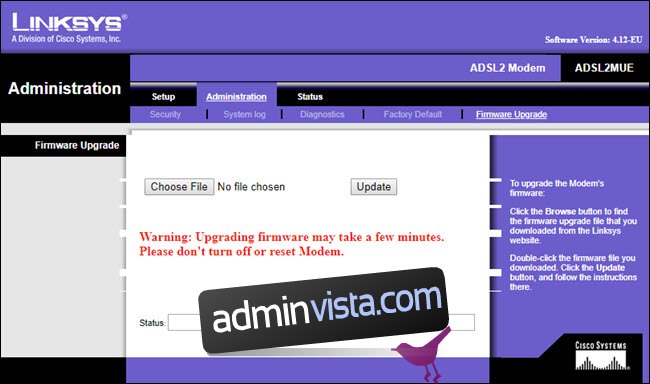

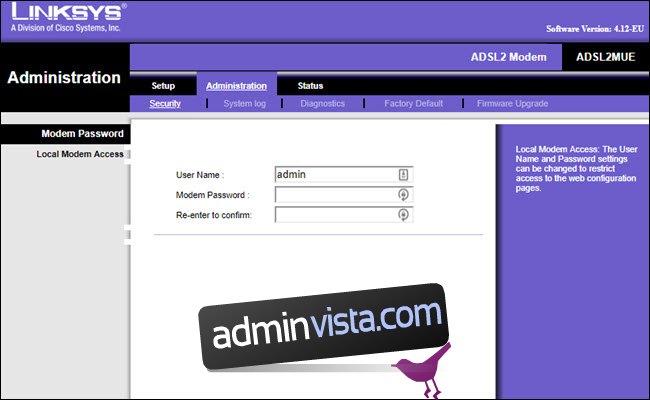

Ändra dina enheters administratörsuppgifter (användarnamn och lösenord) så snart som möjligt. För routrar kan du göra detta i din routers webbgränssnitt eller mobilapp (om den har en sådan). För andra enheter som du loggar in på med deras standardanvändarnamn eller lösenord, se enhetens manual.

Om du kan logga in med admin, lösenord eller ett tomt fält måste du ändra detta. Se till att ändra standardinloggningsuppgifterna när du konfigurerar en ny enhet. Om du redan har konfigurerat enheter och struntat i att ändra lösenordet, gör det nu. Denna nya variant av Mirai riktar sig mot nya kombinationer av standardanvändarnamn och lösenord.

Om din enhetstillverkare slutade släppa nya firmwareuppdateringar eller om den hårdkodade administratörsuppgifterna och du inte kan ändra dem, överväg att byta ut enheten.

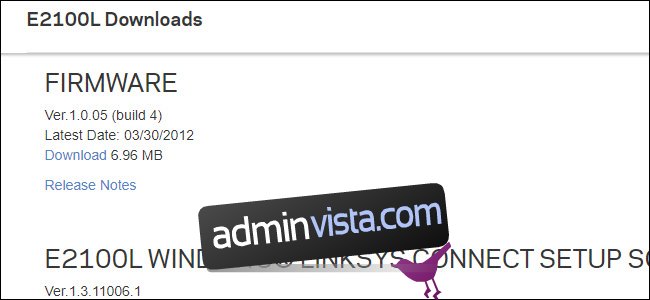

Det bästa sättet att kontrollera är att börja på tillverkarens webbplats. Hitta supportsidan för din enhet och leta efter eventuella meddelanden om firmwareuppdateringar. Kontrollera när den senaste släpptes. Om det har gått år sedan en firmwareuppdatering, stöder tillverkaren förmodligen inte enheten längre.

Du kan också hitta instruktioner för att ändra administrationsuppgifterna på enhetstillverkarens supportwebbplats. Om du inte kan hitta de senaste firmwareuppdateringarna eller en metod för att ändra enhetens lösenord, är det förmodligen dags att byta ut enheten. Du vill inte lämna något permanent sårbart anslutet till ditt nätverk.

Om den senaste firmware du kan hitta är från 2012 bör du byta ut din enhet.

Om den senaste firmware du kan hitta är från 2012 bör du byta ut din enhet.

Att byta ut dina enheter kan verka drastiskt, men om de är sårbara är det ditt bästa alternativ. Botnät som Mirai försvinner inte. Du måste skydda dina enheter. Och genom att skydda dina egna enheter kommer du att skydda resten av internet.