Håll ögonen öppna medan vi berättar om några av de ökända cyberutpressningsförsöken och de möjliga sätten att stoppa dem på förhand.

Ett bankrån är mycket osäkert för en sofistikerad dålig skådespelare. Det äventyrar brottslingen fysiskt medan det händer och utdömer rejäla straff om den grips.

Däremot förblir du mestadels orörd om du orkestrerar en futuristisk ransomware-attack.

Sammanfattningsvis är cyberutpressningar mycket mindre riskfyllda och mer lönsamma i jämförelse med konventionella stölder eller rån. Dessutom har de svagare straffen gynnat cyberbrottslingar ytterligare.

Ta hänsyn till de ospårbara kryptovalutorna, och vi bör redan börja stärka vårt försvar.

Vad är cyberutpressning?

Cyberextortion är en onlineattack för att få ut rejäla lösensummor. Detta görs vanligtvis genom att hota serverfel med en DDoS-attack eller kryptera dina data, neka åtkomst.

Cyberutpressning är en utpressningshandling i dessa former:

Innehållsförteckning

Datagisslan

En dålig skådespelare hindrar dig från att komma åt ditt nätverk av datorer och ber om en lösensumma för att återställa åtkomsten. Detta händer vanligtvis när du av misstag klickar på en skadlig länk som laddar ner skadlig programvara, krypterar filerna och låser dig ute.

Alternativt kan någon kapa ditt system, kopiera känslig information och skrämma dig att betala eller riskera att avslöja det för allmänheten. Detta involverar ibland social ingenjörskonst där de bara spelar psykologiska trick som får dig att felaktigt tro på hacket när det inte finns något.

DDoS

Ibland används för att dölja en datastöld, Distributed Denial of Service (DDoS) är när ditt nätverk översvämmas av falska serviceförfrågningar som hindrar dina faktiska användare från att komma in.

Detta utförs med ett nätverk av infekterade servrar (botnät) eller av memcaching, vilket orsakar servernedgångar eller fel. Beroende på omfattningen av din onlineverksamhet kan förlusterna bli enorma.

Man kan enkelt finansiera en DDoS-attack för så lite som $4 per timme samtidigt som den orsakar hundratusentals i förlust för offret. Förutom den omedelbara förlusten driver driftstopp dina kunder till konkurrenterna och orsakar ytterligare skador över tiden.

Stora attacker mot cyberutpressning

Låt oss ta en titt på några av de största sådana händelserna som spelats in tidigare.

#1. Vill gråta

Från och med den 12 maj 2017 var WannaCry en global ransomware-attack på datorer som kör Microsoft Windows. Dess faktiska skala är ännu okänd eftersom den fortfarande kvarstår i vissa former.

Den första dagen på kontoret infekterade WannaCry 230 000 datorer i 150+ länder. Detta påverkade stora företag och regeringar runt om i världen. Det kunde kopiera, installera, köra och sprida sig inom nätverket utan mänsklig interaktion.

Med WannaCry utnyttjade hackare en Windows-sårbarhet med utnyttjandet av EternalBlue. Intressant nog utvecklades EternalBlue av USA:s NSA för att utnyttja en Windows-sårbarhet. Exploateringskoden blev på något sätt stulen och publicerad av en hackergrupp vid namn The Shadow Brokers.

Microsoft, som kände till problemet, utfärdade en uppdatering för att korrigera det. Men majoriteten av användare som körde föråldrade system blev det främsta målet.

Räddaren den här gången var Marcus Hutchins, som av misstag sänkte skadlig programvara genom att registrera en domän som nämns i exploateringskoden. Det fungerade som en kill switch och höll WannaCry på avstånd. Men det finns mycket mer i det, inklusive kill-switchen som drabbas av en DDoS-attack, Hutchins hanterar kill-switchen till Cloudflare som du kan ta tag i TechCrunch.

Globala uppskattade förluster är cirka 4 miljarder dollar.

#2. CNA Financial

Den 21 mars 2021 fick Chicago-baserade CNA Financial veta att någon kopierade känsliga personuppgifter om sina anställda, kontraktsanställda och deras anhöriga. Detta kom fram efter mer än två veckor, eftersom hacket inte upptäcktes från den 5 mars 2021.

Detta var en hybridattack som inkluderade datastöld samt att hålla CNA-systemet som gisslan. Hackarna, en rysk-baserad hackergrupp Evil Corp, använde skadlig programvara för att kryptera CNA-servrar. Efter förhandlingar om det initiala lösenbeloppet på 60 miljoner dollar, nöjde sig hackarna slutligen med 40 miljoner dollar, enligt Bloomberg.

#3. Kolonial pipeline

Colonial Pipeline hack orsakade störningar i bränsletillförseln från en av de största rörledningarna i USA. Undersökningen visade att det var resultatet av en enda lösenordsläcka på den mörka webben.

Det var dock okänt hur de dåliga skådespelarna fick rätt användarnamn som matchade det komprometterade lösenordet. Hackarna fick tillgång till koloniala system med hjälp av ett virtuellt privat nätverk avsett för fjärranställda. Eftersom det inte fanns någon multifaktorautentisering räckte ett användarnamn och lösenord nästan.

Efter en vecka av denna aktivitet, den 7 maj 2021, såg en av de nuvarande anställda en lösenseddel som krävde 4,4 miljoner dollar i kryptovalutor. Inom några timmar stängde tjänstemännen hela pipeline anlitade cybersäkerhetsföretag för att verifiera och mildra skadan. De märkte också en datastöld på 100 GB, och hackaren hotade att avslöja den i händelse av utebliven betalning av lösensumman.

Lösenprogrammet förlamade fakturerings- och redovisningssektionen i Colonial IT-system. Lösenbeloppet betalades kort efter attacken till DarkSide, en hackergrupp baserad i östra Europa. DarkSide tillhandahöll ett dekrypteringsverktyg som visade sig vara så långsamt att det tog en vecka att normalisera pipelinedriften.

Intressant nog släppte det amerikanska justitiedepartementet ett offentligt uttalande den 7 juni 2021, med hänvisning till återvinningen av 63,7 bitcoins från den ursprungliga betalningen. På något sätt fick FBI tag i de privata nycklarna relaterade till hackerkontona och fick tillbaka 2,3 miljoner dollar, uppenbarligen mindre än vad som betalades på grund av den plötsliga nedgången i bitcoin-priserna under den perioden.

#4. Dyn

Förutom att göra många saker på internet, agerar Dyn främst som en DNS-tjänsteleverantör för några av de stora namnen, inklusive Twitter, Netflix, Amazon, Airbnb, Quora, CNN, Reddit, Slack, Spotify, PayPal, etc. Dessa slogs ner med en stor DDoS-attack den 21 oktober 2016.

Angriparen använde Mirai-botnätet, som distribuerade ett stort antal komprometterade IoT-enheter för att skicka falska DNS-förfrågningar. Den här trafiken blockerade DNS-servrarna och orsakade extrema nedgångar som samlade en okänd mängd förluster över hela världen.

Även om attackens omfattning gör det svårt att beräkna den exakta mängden skada som webbplatserna lidit, förlorade Dyn stort.

Omkring 14 500 domäner (ungefär 8%) bytte till en annan DNS-leverantör direkt efter attacken.

Medan många fler drabbades av liknande attacker som Amazon webbtjänster, GitHublåt oss undvika att åka terräng och övergå till att dra en stensäker strategi för att förhindra sådana cyberutpressningshändelser.

Hur kan man förhindra cyberutpressning?

Några av de mycket grundläggande förebyggande åtgärderna som kan hjälpa dig att skydda dig mot sådana internetattacker är:

#1. Undvik att klicka på skadliga länkar

Angripare utnyttjar ofta denna barnsliga egenskap hos mänsklig psykologi: nyfikenhet.

Nätfiske-e-postmeddelanden var inkörsporten till cirka 54 % av ransomware-attacker. Så, förutom att påminna dig själv och dina anställda om skräppost, organisera workshops.

Detta kan inkludera dummy-nätfiske-e-postmeddelanden med veckokampanjer för att ge liveträning. Det kommer att fungera mer som vaccinationer där en liten mängd döda virusladdningar skyddar mot levande hot.

Dessutom kan du träna anställda i sandlådeliknande teknologier för att öppna misstänkta länkar och applikationer.

#2. Programuppdateringar och säkerhetslösningar

Oavsett ditt operativsystem är föråldrad programvara känslig för cyberutpressningsattacker. Människor hade lätt kunnat undvika WannaCay om de hade uppdaterat sina Windows-datorer i tid.

En mer vanlig missuppfattning är att du är säker om du använder en Mac. Det är helt osant. Och Rapport om Malwarebytes status för skadlig programvara sliter igenom någon falsk känsla av säkerhet bland Mac-användare.

Windows OS har sett stora attacker helt enkelt för att Mac inte var så populärt. Microsofts operativsystem har fortfarande en marknadsandel på nära 74 %, och att rikta in sig på Mac-användare är inte bara värt besväret.

Men eftersom det långsamt förändras, såg Malwarebytes ett 400%-igt hopp i hot riktade mot Mac OS från 2018 till 2019. Dessutom noterade de 11 hot per Mac jämfört med 5,8 hot för en Windows-enhet.

Slutligen kan en investering i en omfattande internetsäkerhetslösning som Avast One definitivt bevisa sitt värde.

Dessutom kan du distribuera intrångsdetekteringssystem som Snort eller Suricata för ett bättre skyddsnät.

#3. Använd starka lösenord

Colonial Pipeline-attacken orsakades på grund av att en anställd använde ett svagt lösenord två gånger.

Enligt en Avast undersökningcirka 83 % av amerikanerna använder svaga lösenord, och så många som 53 % använder samma lösenord på flera konton.

Visserligen har det redan visat sig vara en uppförsbacke att pressa användare att använda starka lösenord för sina egna. Att be dem att göra det på jobbet verkar nästan omöjligt.

Så, vad är lösningen? Användarautentiseringsplattformar.

Du kan använda dessa plattformar för att upprätthålla krav på starka lösenord i din organisation. Dessa är tredjepartsspecialister med flexibla planer enligt företagets storlek. Du kan också börja med alltid fria nivåer med Ory, Supabase, Frontegg, etc.

På en personlig nivå, använd lösenordshanterare.

Ta dessutom smärtan av att uppdatera lösenord då och då. Detta kommer att garantera din säkerhet även om dina referenser blir stulna på något sätt. Och det är mycket enklare med premiumlösenordshanterare som Lastpass, som automatiskt kan uppdatera dina lösenord med bara ett klick.

Men sluta inte bara med ett komplicerat lösenord; försök vara kreativ med användarnamnet också.

#4. Offline säkerhetskopior

Den sofistikerade nivån av sådana attacker kan ibland lura även de stora cybersäkerhetsexperterna, än mindre en småföretagare.

Håll därför uppdaterade säkerhetskopior. Detta kommer att hjälpa till att få upp ditt system på en ödesdiger dag.

Och offline-säkerhetskopior är en extra fördel. De är din säkra kylförvaring, oåtkomliga för cyberutpressare.

Notera dessutom de tillgängliga återställningsmöjligheterna eftersom långa driftstopp ibland kan få den begärda lösen att se lukrativ ut. Och det är just därför som vissa företagare förhandlar med hotaktörerna och slutar med att betala enorma belopp.

Alternativt kan tredjepartslösningar för säkerhetskopiering och dataåterställning som Acronis komma till nytta. De tillhandahåller ransomware-skydd och problemfria dataåterställningsmekanismer.

#5. Content Delivery Network (CDN)

Många har upptäckt och avvärjt stora DDoS-attacker tack vare kompetenta nätverk för innehållsleverans.

Som diskuterats ovan var det trots allt ett utmärkt CDN, Cloudflare, som upprätthöll WannaCry killswitch online non-stop i två år. Det hjälpte det också att motstå många DDoS-attacker inom den tidsramen.

Ett CDN upprätthåller en cachad kopia av din webbplats runt om i världen på flera servrar. De överför överskottsbelastningar till sitt nätverk och undviker serveröverbelastningar och driftstopp.

Denna strategi skyddar inte bara mot DDoS-hot utan resulterar i blixtrande snabba webbplatser för kunder över hela världen.

Slutligen kan det inte finnas en komplett lista för att skydda dig mot cyberutpressning. Saker och ting utvecklas, och det är bäst att ha en cybersäkerhetsexpert ombord varje gång.

Men tänk om det händer ändå? Vad bör du göra om du blir träffad av ett utpressningsförsök online.

Respons på cyberutpressning

Det första som kommer att tänka på efter en ransomware-attack förutom den vanliga ångesten är att betala och bli klar med det.

Men det kanske inte alltid fungerar.

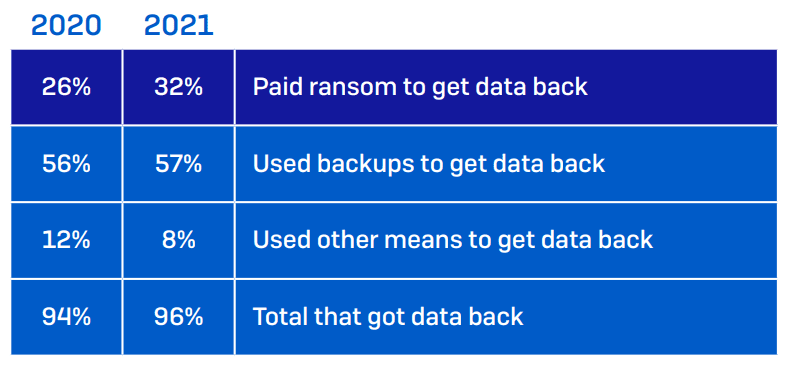

En undersökning gjord av SOPHOS, ett brittiskt IT-säkerhetsföretag, visar att att betala lösen inte är den bästa vägen ut. De attackundersökningsrapport nämner att endast 8 % av företagen fick tillbaka alla uppgifter efter att ha betalat lösensumman. Och 29 % kunde återställa endast 50 % eller mindre av stulna/krypterade data.

Så din handling att följa krav på lösen kan slå tillbaka. Det gör dig beroende av den dåliga skådespelaren och hans verktyg för att dekryptera din data vilket försenar andra räddningsinsatser.

Dessutom finns det ingen garanti för att verktyget från hackaren någonsin kommer att fungera. Det kan misslyckas eller infektera ditt system ytterligare. Att betala brottslingarna framhäver dessutom din organisation som deras betalande kunder. Så det finns en mycket stor chans för en liknande attack i framtiden.

Slutligen borde betala vara din sista utväg. Att använda andra metoder som att återställa säkerhetskopior är säkrare än att betala en okänd brottsling med kryptovalutor.

Dessutom kontaktade några företag ledande cybersäkerhetsexperter och informerade de brottsbekämpande myndigheterna. Och det var det som räddade dem, som i fallet med Colonial Pipeline-utpressningens återhämtning av FBI.

Cyberutpressning: Slutsats

Du bör notera att det inte är så ovanligt som man kan tro. Och det uppenbarligen bästa sättet är att stärka dina sköldar och behålla säkerhetskopior.

Om det ändå händer, behåll lugnet, starta lokala räddningsinsatser och kontakta experter.

Men försök att inte ge efter för lösensumman eftersom det kanske inte fungerar även om du betalar ut dina förmögenheter.

PS: Att gå igenom vår checklista för cybersäkerhet för ditt företag kan vara fördelaktigt.