Nio av tio gånger är det bara så svårt att bli av med kryptomalware som att upptäcka dem.

Skulle du vara misstänksam mot en plötslig nedgång i datorns prestanda?

Många kommer inte! Likaså är det bara ett fåtal som bryr sig tillräckligt om enstaka eftersläpningar och brukar tagga detta som deras operativsystems ”standardproblem”.

Men om de undersöker djupare kan det också dyka upp som en oseriös applikation, tär på bandbredden och drar systemets prestanda.

Innehållsförteckning

Vad är Crypto-Malware?

Du kan anta att kryptoskadlig programvara är en digital igel som injiceras av en tredje parts mottagare som dränerar dina datorresurser utan din vetskap.

Processen är dock mer känd som krypto-jacking.

Som redan nämnts, det som gör det svårt att bli upptäckt är dess modus operandi. Du kan inte se skillnaden om du inte är supermedveten om din datorfläkts standardljud, hastighet etc. och den allmänna systemets prestanda.

Detta kommer att köra crypto mining-applikationer i bakgrunden under hela din maskins livstid om du inte trycker på avinstallera.

I ett nötskal är kryptogruvarbetare applikationer som bidrar till kryptovärlden genom att verifiera sina transaktioner och utvinna nya mynt. Detta genererar passiv inkomst för deras operatörer.

Men de är kända som krypto-skadlig programvara om de installeras på ett system utan korrekt tillstånd från administratören, vilket gör det till ett cyberbrott.

För en enklare analogi, överväg att någon använder din gräsmatta för att plantera ett fruktträd, tar vatten och de nödvändiga resurserna från ditt hem utan ditt samtycke och nekar dig frukterna eller pengarna.

Det kommer att likna den här dödliga världens krypto-jackning.

Hur fungerar krypto-skadlig programvara?

Som de flesta skadliga program!

Du söker inte efter virusinfekterade nedladdningar och installerar dem för att ha kul.

Men de händer dig på de mest vardagliga sätt:

- Klicka på en länk i e-postmeddelandet

- Besöker HTTP-webbplatser

- Laddar ner från osäkra källor

- Att klicka på en misstänkt annons och sånt

Dessutom kan dåliga aktörer använda social ingenjörskonst för att tvinga användare att ladda ner sådan skadlig programvara.

När den väl har installerats piggybackar krypto-skadlig programvara på dina systemresurser tills du upptäcker och avinstallerar dem.

Några tecken på infektion med krypto-malware är ökad fläkthastighet (brus), mer uppvärmning och trög prestanda.

Krypto-skadlig programvara vs. Crypto-Ransomware

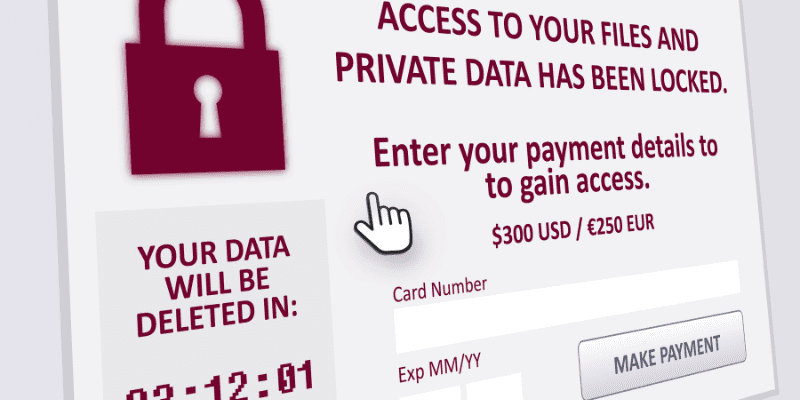

Crypto-ransomware är inte så subtilt. När den väl har installerats kan den låsa dig ute från systemet endast för att tillåta åtkomst efter att du har betalat lösensumman.

Den visar vanligtvis ett nummer eller e-post för att komma i kontakt med eller kontodetaljer för att samarbeta med lösenhotet.

Beroende på insatserna följer folk ibland bedragaren för att få tillbaka den. Det finns dock tillfällen där att gå med på sådana ”förfrågningar” inte gav någon lättnad eller gjorde dem till ett framtida mål också.

Crypto-malware utgör däremot inget synligt hot. Det fungerar tyst i bakgrunden och äter upp dina resurser för att bli en ständig passiv inkomstkälla för cyberkriminella.

Populära krypto-skadliga attacker

Det här är några av de dokumenterade händelserna som skakade den digitala världen med sin sofistikering.

#1. Graboid

Graboid upptäcktes av Palo Alto-nätverksforskare och publicerades i en rapport från 2019. Angriparen tog nästan 2000 osäkra Docker-värdar för en gratisresa som inte behövde auktorisering.

Den skickade fjärrkommandon för att ladda ner och distribuera infekterade docker-bilder till de komprometterade värdarna. ”Nedladdningen” innehöll också ett verktyg för att kommunicera med och äventyra andra sårbara maskiner.

Därefter laddade de ”modifierade” behållarna ner fyra skript och körde dem i ordning.

Dessa skript styrde slumpmässigt Monero-gruvarbetare under upprepade 250-sekunderssessioner och spred skadlig programvara via nätverket.

#2. PowerGhost

PowerGhost, som exponerades av Kaspersky labs 2018, är en fillös kryptoskadlig kod som främst riktar sig mot företagsnätverk.

Den är fillös, vilket innebär att den fäster sig på maskiner utan att dra till sig oönskad uppmärksamhet eller upptäckt. Därefter loggar den in på enheterna via Windows Management Instrumentation (WMI) eller EthernalBlue-exploatet som användes i den ökända WannaCry ransomware-attacken.

När den väl var inloggad försökte den inaktivera andra gruvarbetare (om några) för att skörda maximal avkastning för de ansvariga dåliga aktörerna.

Förutom att vara en resurssvin var en PowerGhost-variant känd för att vara värd för DDoS-attacker riktade mot andra servrar.

#3. BadShell

BadShell upptäcktes av Comodo Cybersecurity-divisionen 2018. Det är en annan fillös kryptomask som inte lämnar några spår på systemlagringen; istället fungerar den via CPU och RAM.

Detta kopplade sig till Windows PowerShell för att utföra skadliga kommandon. Den lagrade binär kod i Windows-registret och körde kryptominingskript med Windows Task Scheduler.

#4. Prometei Botnet

Prometei Botnet upptäcktes först 2020 och riktade in sig på publicerade Microsoft Exchange-sårbarheter för att installera crypto-malware för mining av Monero.

Detta cyberangrepp använde många verktyg, såsom EternalBlue, BlueKeep, SMB och RDP-exploater, etc., för att spridas genom nätverket för att rikta in sig på osäkra system.

Den hade många versioner (som med de flesta skadliga program), och Cybereason-forskarna taggar dess ursprung tillbaka till 2016. Dessutom har den en plattformsoberoende närvaro som infekterar Windows- och Linux-ekosystemen.

Hur upptäcker och förhindrar jag krypto-skadlig programvara?

Det bästa sättet att kontrollera krypto-skadlig programvara är att hålla koll på ditt system. En ökad fanröst eller en plötslig nedgång i prestanda kan ge ut dessa digitala maskar.

Operativsystem är dock komplexa enheter, och dessa saker fortsätter att hända i bakgrunden, och vi märker i allmänhet inte sådana subtila förändringar.

I så fall är här några tips som kan hjälpa dig att hålla dig säker:

- Håll dina system uppdaterade. Föråldrad programvara har ofta sårbarheter som utnyttjas av cyberbrottslingar.

- Använd ett premium antivirus. Jag kan inte nog betona hur varje enhet behöver ett bra antivirus. Dessutom sker sådana attacker oavsett operativsystem (Mac blir också attackerad!) och enhetstyp (smartphones, surfplattor ingår).

- Klicka inte på allt. Att vara nyfiken är den mänskliga naturen som ofta utnyttjas orättvist. Om det är oundvikligt, kopiera och klistra in den misstänkta länken i valfri sökmotor och se om den behöver åtgärdas ytterligare.

- Respektera varningar i webbläsaren. Webbläsare är mycket mer avancerade än de var för ett decennium sedan. Försök att inte åsidosätta några varningar utan ordentlig due diligence. Håll dig dessutom borta från HTTP-webbplatser.

- Hållas informerad. Dessa verktyg får regelbundna uppdateringar från skurkarna. Dessutom utvecklas också deras metoder för att göra offer. Fortsätt följaktligen att läsa om senaste hack och dela dem med dina kamrater.

Krypto-skadlig programvara är på frammarsch!

Detta beror på den ständigt ökande kryptoantagandet och deras svåra upptäckt.

Och när de väl har installerats fortsätter de att tjäna gratis pengar till kryptobrottslingarna med liten eller ingen ansträngning från deras sida.

De bästa metoderna ovan för internet hjälper dig dock att hålla dig säker.

Och som redan diskuterats skulle det vara bäst att installera programvara för cybersäkerhet på alla dina enheter.

Kolla sedan in introduktionen till grunderna för cybersäkerhet för nybörjare.