Privilegiumeskaleringsattacker inträffar när dåliga aktörer utnyttjar felkonfigurationer, buggar, svaga lösenord och andra sårbarheter som gör att de kan komma åt skyddade tillgångar.

En typisk exploatering kan börja med att angriparen först får tillgång till ett lågnivåkonto. När angriparna väl är inloggade kommer de att studera systemet för att identifiera andra sårbarheter som de kan utnyttja ytterligare. De använder sedan privilegierna för att imitera de faktiska användarna, få tillgång till målresurser och utföra olika uppgifter oupptäckta.

Privilegiumeskaleringsattacker är antingen vertikala eller horisontella.

I en vertikal typ får angriparen tillgång till ett konto och utför sedan uppgifter som den användaren. För den horisontella typen kommer angriparen först att få tillgång till ett eller flera konton med begränsade privilegier, och sedan äventyra systemet för att få fler behörigheter att utföra administrativa roller.

Sådana behörigheter gör det möjligt för angriparna att utföra administrativa uppgifter, distribuera skadlig programvara eller utföra andra oönskade aktiviteter. De kan till exempel störa verksamheten, ändra säkerhetsinställningar, stjäla data eller äventyra systemen så att de lämnar öppna bakdörrar att utnyttja i framtiden.

I allmänhet, precis som cyberattacker, utnyttjar privilegieskalering systemets och processens sårbarheter i nätverken, tjänsterna och applikationerna. Som sådan är det möjligt att förhindra dem genom att använda en kombination av goda säkerhetsrutiner och verktyg. En organisation bör idealiskt distribuera lösningar som kan skanna, upptäcka och förhindra ett brett spektrum av potentiella och befintliga säkerhetssårbarheter och hot.

Innehållsförteckning

Bästa metoder för att förhindra attacker med eskalering av rättigheter

Organisationer måste skydda alla sina kritiska system och data samt andra områden som kan se oattraktiva ut för angriparna. Allt som en angripare kräver är att penetrera ett system. Väl inne kan de leta efter sårbarheter som de utnyttjar ytterligare för att få ytterligare behörigheter. Förutom att skydda tillgångarna mot externa hot är det lika viktigt att vidta tillräckligt med åtgärder för att förhindra interna attacker.

Även om faktiska åtgärder kan skilja sig åt beroende på system, nätverk, miljö och andra faktorer, nedan är några tekniker som organisationer kan använda för att säkra sin infrastruktur.

Skydda och skanna ditt nätverk, system och applikationer

Förutom att implementera en säkerhetslösning i realtid är det viktigt att regelbundet skanna alla komponenter i IT-infrastrukturen efter sårbarheter som kan tillåta nya hot att tränga in. Mot detta kan du använda en effektiv sårbarhetsskanner för att hitta oparpade och osäkra operativsystem och applikationer, felkonfigurationer, svaga lösenord och andra brister som angripare kan utnyttja.

Även om du kan använda olika sårbarhetsskannrar för att identifiera svagheter i föråldrad programvara, är det vanligtvis svårt eller inte praktiskt att uppdatera eller korrigera alla system. I synnerhet är detta en utmaning när man hanterar äldre komponenter eller storskaliga produktionssystem.

I sådana fall kan du distribuera ytterligare säkerhetslager som webbapplikationsbrandväggar (WAF) som upptäcker och stoppar skadlig trafik på nätverksnivå. Vanligtvis kommer WAF att skydda det underliggande systemet även när det är oparpat eller föråldrat.

Korrekt privilegiekontohantering

Det är viktigt att hantera de privilegierade kontona och se till att de alla är säkra, används enligt bästa praxis och inte exponeras. Säkerhetsteamen behöver ha en inventering av alla konton, var de finns och vad de används till.

Andra åtgärder är bl.a

- Minimera antalet och omfattningen av de privilegierade kontona, övervaka och föra en logg över deras aktiviteter.

- Analysera varje privilegierad användare eller konto för att identifiera och hantera eventuella risker, potentiella hot, källor och angripares avsikter

- Stora attacklägen och förebyggande åtgärder

- Följ minsta privilegieprincipen

- Förhindra administratörer från att dela konton och autentiseringsuppgifter.

Övervaka användarens beteende

Att analysera användarbeteende kan upptäcka om det finns komprometterade identiteter. Vanligtvis kommer angriparna att rikta sig mot användaridentiteter som ger åtkomst till organisationens system. Om de lyckas få inloggningsuppgifterna kommer de att logga in på nätverket och kan förbli oupptäckta under en tid.

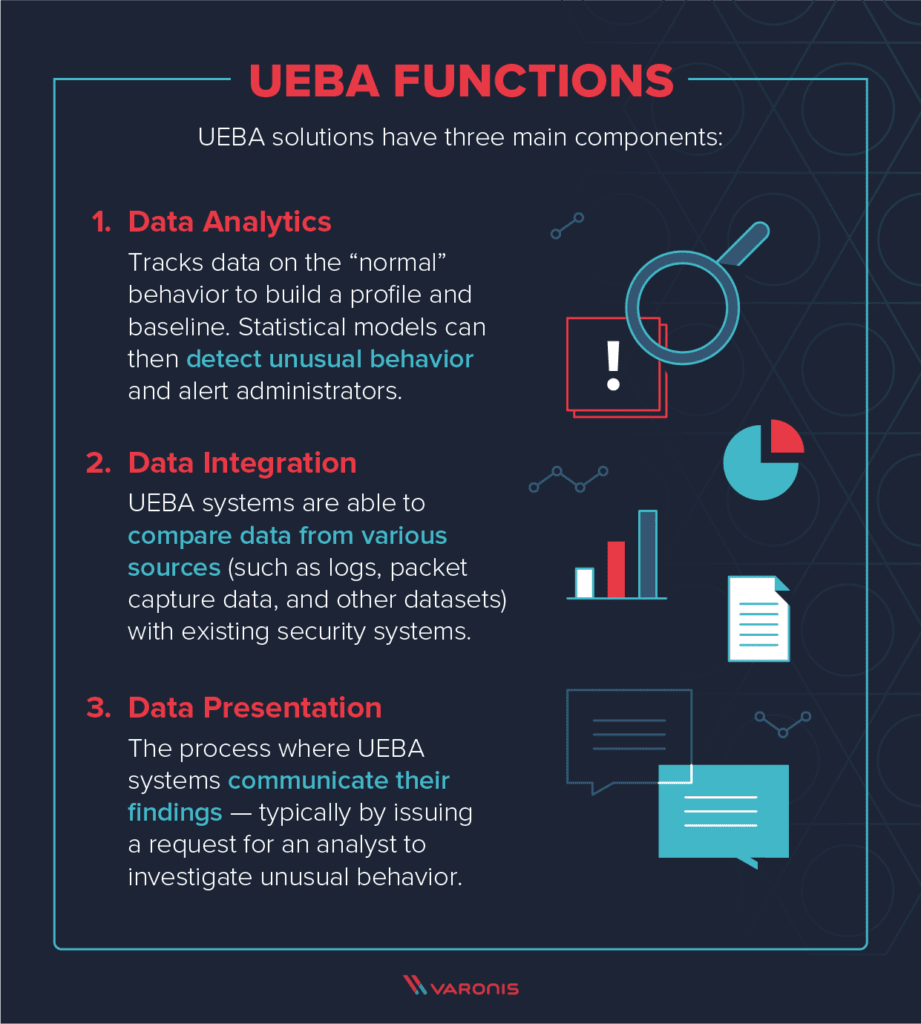

Eftersom det är svårt att manuellt övervaka varje användares beteende är det bästa tillvägagångssättet att implementera en lösning för User and Entity Behavior Analytics (UEBA). Ett sådant verktyg övervakar kontinuerligt användaraktivitet över tid. Den skapar sedan en legitim beteendebaslinje som den använder för att upptäcka ovanliga aktiviteter som tyder på en kompromiss.

Den resulterande profilen innehåller information som plats, resurser, datafiler och tjänster som användaren får åtkomst till och frekvens, specifika interna och externa nätverk, antal värdar samt processer som körs. Med denna information kan verktyget identifiera misstänkta åtgärder eller parametrar som avviker från baslinjen.

Starka lösenordspolicyer och tillämpning

Upprätta och tillämpa starka policyer för att säkerställa att användarna har unika och svåra att gissa lösenord. Att använda en multifaktorautentisering lägger dessutom till ett extra lager av säkerhet samtidigt som man övervinner de sårbarheter som kan uppstå när det är svårt att manuellt tillämpa starka lösenordspolicyer.

Säkerhetsteam bör också använda nödvändiga verktyg som lösenordsgranskare, policyupprättare och andra som kan skanna system, identifiera och flagga svaga lösenord eller uppmana till åtgärder. Verktygen ser till att användarna har starka lösenord när det gäller längd, komplexitet och företagspolicyer.

Organisationer kan också använda verktyg för företagslösenordshantering för att hjälpa användare att skapa och använda komplexa och säkra lösenord som följer policyer för tjänster som kräver autentisering.

Ytterligare åtgärder som multifaktorautentisering för att låsa upp lösenordshanteraren förbättrar dess säkerhet ytterligare, vilket gör det nästan omöjligt för angripare att komma åt de sparade referenserna. Typiska företagslösenordshanterare inkluderar Vårdare, Dashlane, 1 Lösenord.

Rensa användarinmatningar och säkra databaserna

Angriparna kan använda sårbara användarinmatningsfält såväl som databaser för att injicera skadlig kod, få åtkomst och äventyra systemen. Av denna anledning bör säkerhetsteam använda bästa praxis som stark autentisering och effektiva verktyg för att skydda databaserna och alla typer av datainmatningsfält.

En god praxis är att kryptera all data under överföring och i vila, förutom att patcha databaserna och sanera alla användarinmatningar. Ytterligare åtgärder inkluderar att lämna filer med skrivskyddad och ge skrivåtkomst till de grupper och användare som behöver dem.

Utbilda användare

Användarna är den svagaste länken i en organisations säkerhetskedja. Det är därför viktigt att stärka dem och utbilda dem i hur de kan utföra sina uppgifter på ett säkert sätt. Annars kan ett enda klick från en användare leda till att ett helt nätverk eller system äventyras. Några av riskerna inkluderar att öppna skadliga länkar eller bilagor, besöka komprometterade webbplatser, använda svaga lösenord och mer.

Helst bör organisationen ha regelbundna program för säkerhetsmedvetenhet. Vidare bör de ha en metodik för att verifiera att utbildningen är effektiv.

Privilegeeskalering attackerar förebyggande verktyg

För att förhindra privilegieeskaleringsattackerna krävs en kombination av verktyg. Dessa inkluderar men inte begränsat till lösningarna nedan.

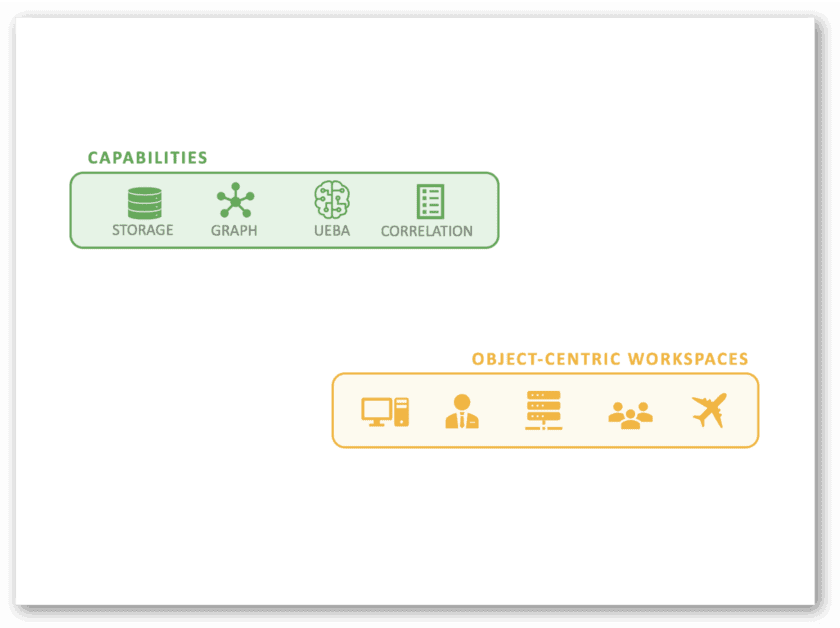

Användar- och enhetsbeteendeanalyslösning (UEBA)

Exabeam

De Exabeam Security Management Platform är en snabb och enkel att distribuera en AI-baserad beteendeanalyslösning som hjälper till att spåra användar- och kontoaktiviteter över olika tjänster. Du kan också använda Exabeam för att mata in loggarna från andra IT-system och säkerhetsverktyg, analysera dem och identifiera och flagga riskfyllda aktiviteter, hot och andra problem.

Funktioner inkluderar

- Logga och tillhandahålla användbar information för incidentutredningar. Dessa inkluderar alla sessioner när ett visst konto eller en viss användare fick åtkomst till en tjänst, server eller applikation, eller resurs för första gången, kontot loggar in från en ny VPN-anslutning, från ett ovanligt land, etc.

- Den skalbara lösningen är tillämplig för en enda instans, moln och lokala distributioner

- Skapar en omfattande tidslinje som tydligt visar hela sökvägen för en angripare baserat på det normala och onormala kontot eller användarens beteende.

Cynet 360

De Cynet 360-plattform är en heltäckande lösning som tillhandahåller beteendeanalys, nätverks- och slutpunktssäkerhet. Det låter dig skapa användarprofiler inklusive deras geolokaliseringar, roller, arbetstider, åtkomstmönster till lokala och molnbaserade resurser, etc.

Plattformen hjälper till att identifiera ovanliga aktiviteter som;

- Förstagångsinloggning till systemet eller resurserna

- Ovanlig inloggningsplats eller användning av en ny VPN-anslutning

- Flera samtidiga anslutningar till flera resurser inom en mycket kort tid

- Konton som har åtkomst till resurser utanför öppettider

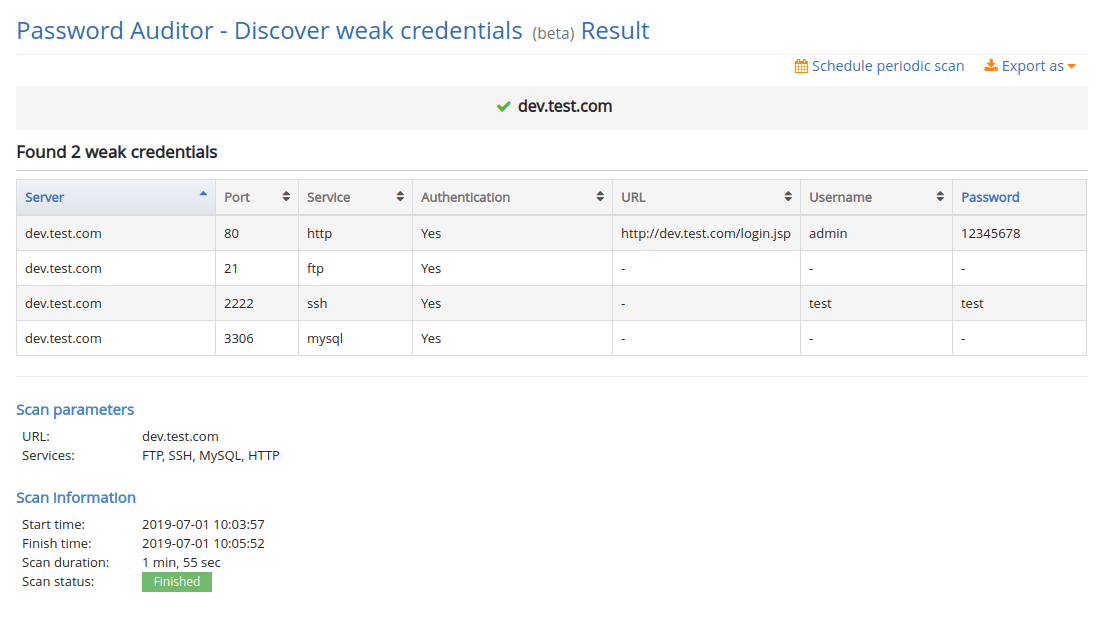

Lösenordssäkerhetsverktyg

Lösenordsrevisor

De lösenordsgranskare verktyg skannar värdnamnen och IP-adresserna för att automatiskt identifiera svaga referenser för nätverkstjänster och webbapplikationer som HTTP-webbformulär, MYSQL, FTP, SSH, RDP, nätverksroutrar och andra som kräver autentisering. Den försöker sedan logga in med de svaga och vanliga användarnamn och lösenordskombinationer för att identifiera och varna om konton med svaga uppgifter.

Password Manager Pro

De ManageEngine password manager pro ger dig en heltäckande lösning för hantering, kontroll, övervakning och revision av det privilegierade kontot under hela dess livscykel. Den kan hantera det privilegierade kontot, SSL-certifikatet, fjärråtkomst samt den privilegierade sessionen.

Funktioner inkluderar

- Automatiserar och upprätthåller frekventa lösenordsåterställningar för kritiska system som servrar, nätverkskomponenter, databaser och andra resurser

- Lagrar och organiserar alla privilegierade och känsliga kontoidentiteter och lösenord i ett centraliserat och säkert valv.

- Gör det möjligt för organisationer att uppfylla de kritiska säkerhetsrevisionerna samt överensstämmelse med regulatoriska standarder som HIPAA, PCI, SOX och mer

- Tillåter teammedlemmar att säkert dela administrativa lösenord.

Sårbarhetsskannrar

Invicti

Invicti är en skalbar, automatiserad sårbarhetsskanner och hanteringslösning som kan skalas för att möta alla organisationers krav. Verktyget kan skanna komplexa nätverk och miljöer samtidigt som det sömlöst integreras med andra system inklusive CI/CD-lösningar, SDLC och andra. Den har avancerade funktioner och är optimerad för att skanna och identifiera sårbarheter i komplexa miljöer och applikationer.

Dessutom kan du använda Invicti för att testa webbservrarna för säkerhetsfelkonfigurationer som angripare kan utnyttja. Generellt identifierar verktyget SQL-injektioner, fjärrfilinkludering, Cross-site Scripting (XSS) och andra OWASP Top-10 sårbarheter i webbapplikationer, webbtjänster, webbsidor, API:er och mer.

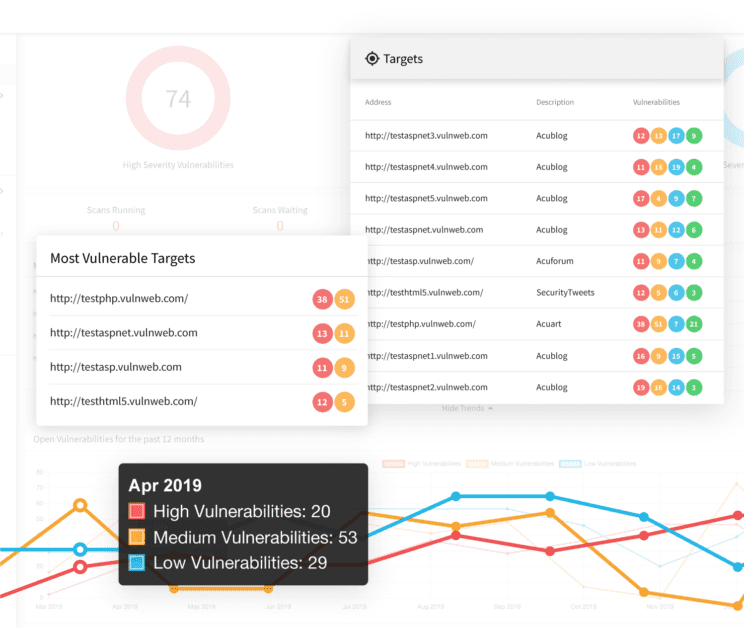

Acunetix

Acunetix är en heltäckande lösning med inbyggd sårbarhetsskanning, hantering och enkel integration med andra säkerhetsverktyg. Det hjälper till att automatisera sårbarhetshanteringsuppgifter som skanning och åtgärdande, vilket gör att du kan spara på resurser.

Funktioner inkluderar;

- Integreras med andra verktyg som Jenkins, tredjepartsspårare som GitHub, Jira, Mantis och mer.

- Alternativ för installation på plats och i moln

- Anpassningsbar för att passa kundens miljö och krav samt plattformsoberoende support.

- Identifiera och svara snabbt på ett brett utbud av säkerhetsproblem, inklusive vanliga webbattacker, Cross-site Scripting (XSS), SQL-injektioner, skadlig programvara, felkonfigurationer, exponerade tillgångar, etc.

Programvarulösningar för Privileged Access Management (PAM).

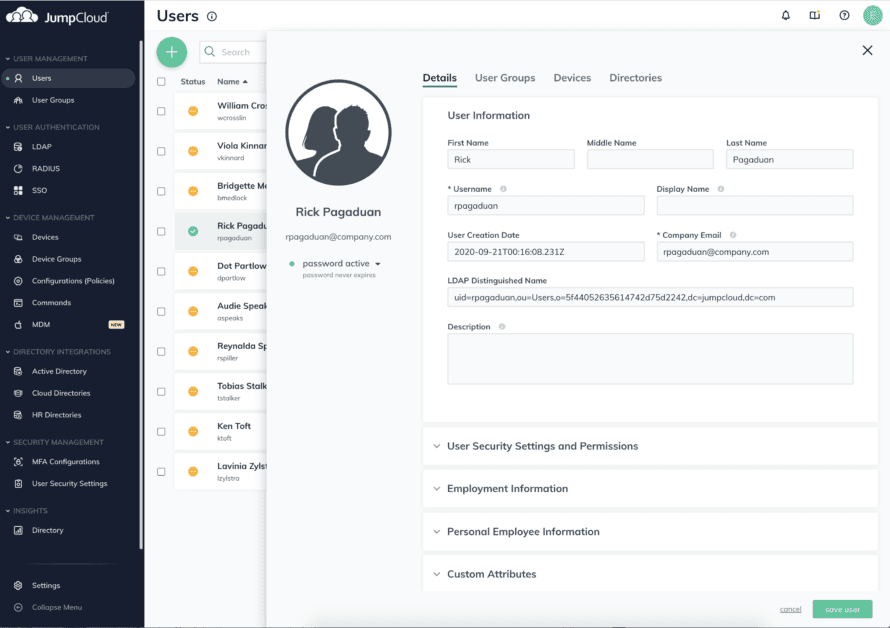

JumpCloud

Jumpcloud är en Directory as a Service-lösning (DaaS) som säkert autentiserar och ansluter användare till nätverk, system, tjänster, appar och filer. I allmänhet är den skalbara, molnbaserade katalogen en tjänst som hanterar, autentiserar och auktoriserar användare, applikationer och enheter.

Funktioner inkluderar;

- Det skapar en säker och centraliserad auktoritativ katalog

- Stöder hantering av plattformsoberoende användaråtkomst

- Tillhandahåller enkel inloggningsfunktioner som stöder kontroll av användaråtkomst till applikationer via LDAP, SCIM och SAML 2.0

- Ger säker åtkomst till lokala och molnservrar

- Stöder multifaktorautentisering

- Har automatiserad administration av säkerhet och relaterade funktioner som händelseloggning, skript, API-hantering, PowerShell med mera

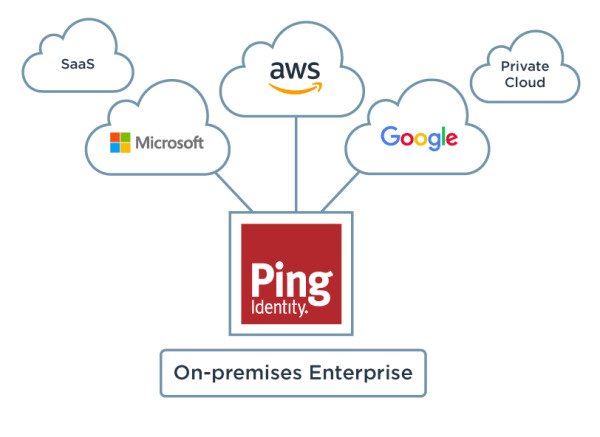

Ping identitet

Ping identitet är en intelligent plattform som tillhandahåller multifaktorautentisering, enkel inloggning, katalogtjänster och mer. Det gör det möjligt för organisationer att förbättra användarens identitetssäkerhet och upplevelse.

Funktioner

- Enkel inloggning som ger säker och pålitlig autentisering och tillgång till tjänster

- Flerfaktorsautentisering som lägger till extra säkerhetslager

- Förbättrad datastyrning och förmåga att följa integritetsbestämmelser

- En katalogtjänst som tillhandahåller säker hantering av användaridentiteter och data i stor skala

- Flexibla molndistributionsalternativ som Identity-as-a-Service (IDaaS), containeriserad programvara, etc.

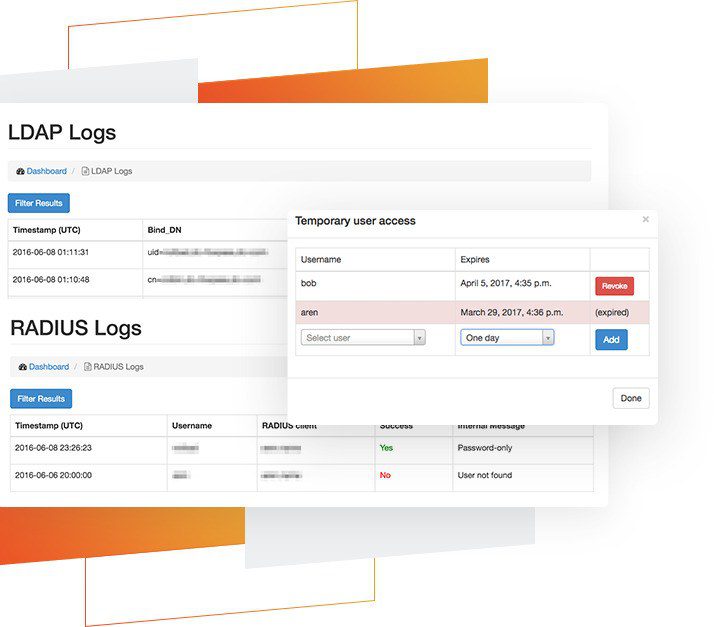

Foxpass

Foxpass är en skalbar identitets- och åtkomstkontrolllösning i företagsklass för lokala och molninstallationer. Den tillhandahåller RADIUS-, LDAP- och SSH-nyckelhanteringsfunktioner som säkerställer att varje användare endast kommer åt specifika nätverk, servrar, VPN och andra tjänster vid den tillåtna tidpunkten.

Verktyget kan integreras sömlöst med andra tjänster som Office 365, Google Apps och mer.

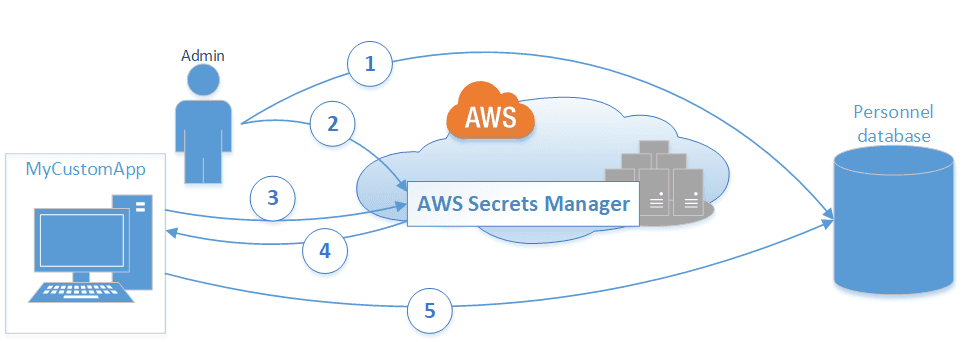

AWS Secrets Manager

AWS Secrets Manager ger dig ett pålitligt och effektivt sätt att säkra de hemligheter som krävs för att komma åt tjänsten, applikationerna och andra resurser. Det låter dig enkelt hantera, rotera och hämta API-nycklar, databasuppgifter och andra hemligheter.

Det finns fler hemliga hanteringslösningar du kan utforska.

Slutsats

Precis som cyberattacker, utnyttjar privilegieskalering systemet och bearbetar sårbarheter i nätverk, tjänster och applikationer. Som sådan är det möjligt att förhindra dem genom att använda rätt säkerhetsverktyg och -praxis.

Effektiva åtgärder inkluderar att upprätthålla de minsta privilegierna, starka lösenord och autentiseringspolicyer, skydda känslig data, minska attackytan, säkra kontonas autentiseringsuppgifter och mer. Andra åtgärder inkluderar att hålla alla system, programvara och firmware uppdaterade och korrigerade, övervaka användarbeteende och utbilda användare i säkra datorrutiner.