Säkerhetslösningar för mjukvaruförsörjningskedjan hjälper till att minska risker och skydda dina system från farliga attacker.

Under de senaste åren har säkerhet blivit avgörande för företag och privatpersoner, med tanke på den ökande nivån av cyberattacker. Dessa attacker kan hända alla organisationer, avdelningar, system, IT-infrastrukturer och mjukvaruförsörjningskedjan.

Moderna programvaruförsörjningskedjor inkluderar redan existerande bibliotek, CI/CD-system, arkiv med öppen källkod, versionskontrollanter, distributionssystem, övervaknings- och testverktyg och så vidare.

Det finns så många delar som ingår i att bygga en mjukvarulösning och koden används till och med i flera projekt. Detta ökar attackytan för hackare som alltid är på jakt efter sårbarheter i något av de system du använder.

Och när de hittar det kommer de att utnyttja det och hacka dina system. Som ett resultat kan det leda till dataläckor, skadlig programvara, ransomware och annat.

Det är därför det är viktigt för organisationer, utvecklare och programvaruleverantörer att förbättra säkerheten för sin programvara i leveranskedjan.

I den här artikeln kommer vi att diskutera exakt hur en attack från programvarans leveranskedja ser ut, varför du måste säkra din leveranskedja och de bästa säkerhetslösningarna för att minska riskerna.

Låt oss börja!

Innehållsförteckning

Vad är Software Supply Chain Security?

En mjukvaruförsörjningskedja inkluderar alla system, processer, verktyg och saker (i princip allt) som hjälper till att utveckla en applikation i dess mjukvaruutvecklingslivscykel (SDLC).

Och säkerhet för programvarans leveranskedja innebär att säkra alla dessa system, komponenter och metoder. Det kan inkludera protokoll, gränssnitt, proprietär eller tredjepartskod, externa verktyg, infrastruktursystem, distributionssystem, och listan fortsätter.

Källa: Mirantis

Din leveranskedja är sårbar för attacker precis som andra system i din organisation. I en försörjningskedjasattack hittar och utnyttjar hackaren sårbarheter i något av dina system och processer i försörjningskedjan och infiltrerar den. Det kan leda till dataintrång och andra säkerhetsrisker.

Några vanliga attacker från programvarans leveranskedja är:

- En bruten CI/CD-pipeline som involverar byggservrar, distributionsverktyg, testramverk, kodarkiv, etc.

- Skadlig kod i ett verktyg med öppen källkod. Detta kan ske genom att skicka in skadliga åtaganden till kodrepo, till exempel.

- CI/CD-felkonfigurationer i distributions- och testprocesser

Några berömda attacker från mjukvaruförsörjningskedjan:

- SolarWinds-hack: Hackare hittade en sårbarhet i sin Orion-plattform och äventyrade över 30 000 organisationer över hela världen.

- CodeCov-brott: I april 2021 bröt angripare mot granskningsverktyget CodeCov, vilket påverkade dess utbredda användare.

- Mimecast-attack: Angripare fick tillgång till ett av sina digitala certifikat för autentisering.

Varför är säkerheten i mjukvaruförsörjningskedjan viktig?

I ovanstående exempel på attacker ledde bara en sårbarhet i koden i allmänhet till ett omfattande brott som drabbade individer och organisationer.

När ett utvecklingsteam distribuerar programvara för kommersiell eller intern användning är produktens säkerhet avgörande, inklusive koden de inte har skrivit och tredjepartsverktygen de använder. För om du litar blint på externa resurser kan de omvandlas till hot och attacker på grund av sårbarheter i dem.

Till detta ser programvaruförsörjningskedjan till att hela din kod, verktyg och resurser är i sina bästa säkerhetsformer och är oförfalskade, uppdaterade och inte har några sårbarheter eller skadlig kod.

Och för att implementera detta måste du kontrollera varje mjukvarukomponent över SDLC, inklusive din interna kod, öppen källkodsinstallationer, protokoll, gränssnitt, utvecklingsverktyg, outsourcade tjänster och andra saker som är associerade med mjukvarubygget.

Dessutom kan du använda en heltäckande, pålitlig och effektiv säkerhetslösning för mjukvaruförsörjningskedjan för att mildra problem och skydda varje programvarukomponent. Det gör det genom att skanna programvaran efter kända exploateringar och beroenden och implementera nätverksskyddsmekanismer.

På så sätt hjälper dessa verktyg till att förhindra ogodkända ändringar och obehörig åtkomst för att avskräcka hot och attacker.

Låt oss prata om några av de bästa säkerhetsverktygen för mjukvaruförsörjningskedjan för att mildra attacker och skydda din mjukvaruförsörjningskedja.

Slim.ai

Slim.ai låter dig bygga behållare med säkerhet och snabbhet för att skydda din mjukvaruförsörjningskedja utan att skriva någon ny kod.

Det kommer att hjälpa dig att automatiskt hitta och ta bort sårbarheter i mjukvarusystem från containeriserade applikationer innan de skickas till produktionsfasen. Detta kommer också att säkra dina arbetsbelastningar för programvaruproduktion.

Slim.ai kommer att stärka och optimera dina containrar samtidigt som du hanterar dem effektivt. Du kommer också att få insikter i innehållet i dina behållare genom att djupgående analysera deras paket, metadata och lager.

Du kan sömlöst integrera Slim.ai i dina CI/CD-pipelines och möjliggöra automatisering för att spara tid och ansträngning för att minska säkerhetsrisker utan manuellt arbete.

Du kommer att få använda Slim Starter Kit, som är mallar som du kan använda för att skapa din app på vilket språk eller ram som helst. Med containerintelligens kan du se bildkonstruktion, paketdetaljer och sårbarheter. Detta hjälper dig att förstå din säkerhetsställning och skapa bildvänlighet.

Hamnarbetare Wasm

Wasm är ett lätt, snabbt och nytt alternativ till Windows- eller Linux-behållare som du använder i Docker. Docker + Wasm hjälper dig att bygga, köra och dela moderna applikationer med större säkerhet.

Det finns många fördelar med att använda Docker för att säkra programvarans leveranskedja. Det kommer att göra din mjukvaruutveckling mer förutsägbar och effektiv genom att automatisera uppgifterna och ta bort behovet av repetitiva konfigurationsuppgifter. Hela din livscykel för mjukvaruutveckling kommer att bli snabbare, enklare och mer portabel.

Docker erbjuder en omfattande end-to-end-plattform som kommer att förse dig med API:er, CLI:er och UI:er med säkerhetskonstruerade för att fungera direkt i din SDLC, vilket gör processen mer effektiv.

- Docker-bilder är utmärkta för att du effektivt ska kunna skapa din applikation på Mac och Windows.

- Använd Docker Compose för att bygga programvara för flera behållare.

- Paketera mjukvara som containerbilder som är portabla och körs konsekvent i olika miljöer, som AWS ECS, Google GKE, Aure ACI, Kubernetes med flera.

- Integrera med olika verktyg över hela mjukvaruutvecklingspipelinen, inklusive CicleCI, GitHub, VS Code, etc.

- Anpassa bildåtkomst för utvecklare med rollbaserade åtkomstkontroller (RBAC) och få djupare insikter i aktivitetshistorik med Docker Hub Audit Logs.

- Öka innovationen genom att öka samarbetet med utvecklare och teammedlemmar och publicera dina bilder enkelt till Docker Hub.

- Framgångsrikt distribuera applikationer oberoende på olika behållare och språk. Detta kommer att minska möjliga konflikter mellan bibliotek, ramverk och språk.

- Använd Docker Compose CLI och utnyttja dess enkelhet när du bygger applikationer snabbare. Du kan starta dem snabbt i molnet med Azure ACI eller AWS ECS eller göra det lokalt.

CycloneDX

CycloneDX är faktiskt en modern full-stack BOM-standard som erbjuder avancerade funktioner för att säkra leveranskedjor från onlinerisker och attacker.

Den stöder:

- Hardware Bill of Materials (HBOM): Det är för inventering av hårdvarukomponenter för ICS, IoT och andra anslutna och inbäddade enheter.

- Software Bill of Materials (SBOM): Det är för inventering av mjukvarutjänster och komponenter och deras beroenden då.

- Operations Bill of Materials (OBOM): Full-stack runtime-inventeringskonfigurationer, miljöer och ytterligare beroenden.

- Software-as-a-Service (SaaSBOM): Det är för lagerslutpunkter, tjänster, klassificeringar och dataflöden som driver molnbaserade applikationer.

- Vulnerability Exploitability eXchange (VEX): Det är för att förmedla hur sårbara komponenter kan utnyttjas i produkter.

- Vulnerability Disclosure Reports (VDR): Det är för att kommunicera okända och kända sårbarheter som påverkar tjänster och komponenter.

- BOV: Det är för att dela sårbara data mellan sårbara underrättelsekällor och system.

OWASP Foundation stöder CycloneDX, medan CycloneDX Core Working Group hanterar det. Det stöds också av informationssäkerhetsgemenskapen från hela världen.

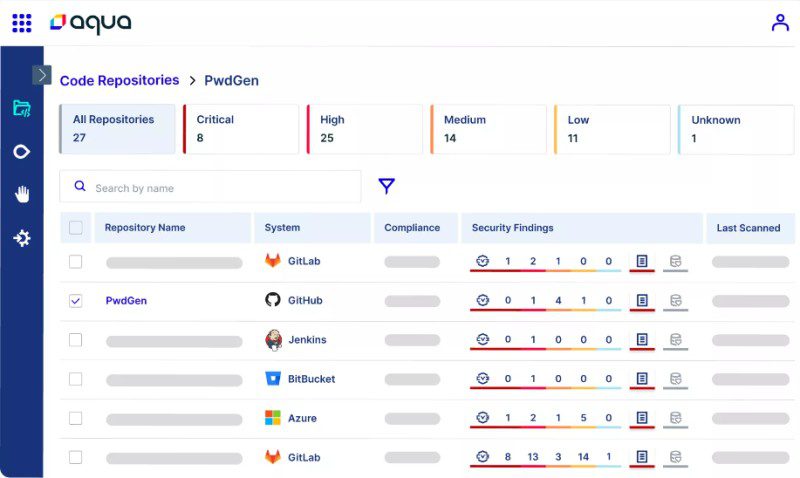

Aqua

Aqua tillhandahåller hela livscykelsäkerheten i leveranskedjan för programvara. Det kan skydda alla dina länkar inom din mjukvaruförsörjningskedja för att minimera attackytor och bibehålla kodintegritet.

Med hjälp av Aqua kan du upptäcka risker och sårbarheter i alla faser av din mjukvarulivscykel genom att skanna bilder och kod. Det kommer också att göra det möjligt att hitta avslöjade hemligheter, IaC-felkonfigurationer och skadlig programvara så att inga problem kan gå till produktionsfasen.

Du kan säkra dina processer och system genom hela försörjningskedjan för att utveckla och leverera din mjukvara till produktion. Aqua hjälper dig att övervaka dina DevOps-verktygs säkerhetsställning och se till att säkerhetskontroller finns på plats.

Funktioner och Fördelar:

- Universell kodskanning: Aqua kan skanna hela din källkod på bara några minuter och upptäcka sårbarheter, kryphål i säkerheten, licensproblem med öppen källkod och mer. Genom att skanna koder med jämna mellanrum blir du uppmärksammad på nya risker med att ändra koder. Du kommer att få kodskanning av Aqua Trivy Premium och få konsekventa utdata genom hela SDLC.

- Varningar i arbetsflödet: Skanna kod och få aviseringar oavsett var du arbetar ifrån. Du kan ta emot meddelanden direkt i IDE när du kodar, Source Code Management (SCM)-system som kommentarer på pull-förfrågningar, molnförråd och CI-pipeline redan innan mjukvarusläppet.

- Beroendeövervakning med öppen källkod: Aqua kommer att gradera alla dina paket med öppen källkod baserat på deras popularitet, risker, underhållbarhet och kvalitet. Därefter meddelar den dina utvecklare om de kritiskt farliga paketen när de introduceras. Detta kommer att göra det möjligt för dig att upprätta och genomdriva en organisationsomfattande kvalitetsnivå som du måste uppfylla innan du lägger till någon ny kod i kodbasen.

- Pipelinesäkerhet: Få fullständig synlighet över dina CI-pipelines och navigera genom tusentals programutgivningsspår som leder till produktionsmiljön. Du kan enkelt implementera Static Pipeline Analysis för varje pipeline (som GitLab CI, Bitbucket Pipeline, Jenkins, GitHub Actions, CircleCI, etc.) och förstå varje instruktion.

- Nästa generations SBOM: Bli inte begränsad av grundläggande SBOM-skapande; gå istället bortom och registrera varje åtgärd och steg från det att utvecklaren begår kod till hela byggprocessen tills genereringen av din slutliga artefakt. Kodsignering hjälper också användare att verifiera din kodhistorik och försäkra sig om att den genererade koden är densamma som hamnar i din utvecklingsverktygskedja.

- Hantera CI/CD-ställning: Aqua låter dig upptäcka och lösa kritiska felkonfigurationer i din DevOps-plattform (som Jenkins, GitHub, etc.) och implementera Zero-Trust-säkerhet i den. Det kan upprätthålla policyn för minsta privilegieåtkomst för att hjälpa dig att granska privilegier i hela SDLC. Den kan också implementera Separation of Duties (SoD) för att minska säkerhetsriskerna samtidigt som efterlevnaden säkerställs.

Dessutom kan du etablera och upprätthålla förtroende genom att skapa SBOM:er signerade digitalt och använda integritetsgrindar för att verifiera artefakter över CI/CD-pipelinen. Det kommer att hjälpa till att säkerställa att endast din kod går till produktionsfasen och inte något annat med den.

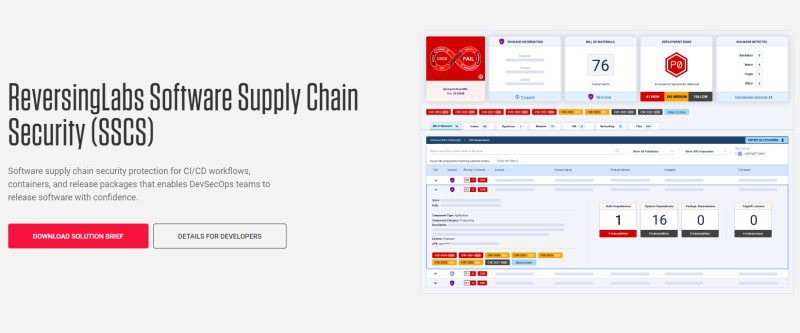

ReversingLabs

Få avancerad mjukvaruförsörjningskedja (SSCS) för dina CI/CD-arbetsflöden, releasepaket och behållare från ReversingLabs, vilket gör att ditt DevSecOps-team kan distribuera applikationen med bättre självförtroende.

Med verktyget kan du snabbt analysera större utgåvor, bibliotek med öppen källkod, programvara från tredje part och behållare för hot. Du kan också upptäcka, åtgärda och prioritera högriskhot dolda inom mjukvaruberoendelager.

Aqua erbjuder anpassade godkännandepolicyer så att du kan bekräfta din programvaras säkerhetskvalitet med säkerhet innan du släpper den till produktion. Det här verktyget tar hand om säkerheten i hela din SDLC från kontroll av källkod till hantering av beroenden av mjukvarukomponenter, CI/CD-processen och släppbilder.

Sålunda kan du enkelt upptäcka och fixa CI/CD-arbetsflödesrisker, kompromisser, skadliga paket med öppen källkod, hemliga exponeringar och andra typer av hot vid varje punkt i din organisations programvaruutvecklingslivscykel.

Dessutom kan du gå längre än och skydda dina kunder från oönskad manipulering som kan injicera obehöriga beteendeförändringar, bakdörrar och skadlig programvara i programvaran.

Du kommer att få utföra problemfria integrationer i varje skede av leveranspipelinen. Dessa integrationer hjälper dig att lösa högriskhot snabbare och i ett tidigt skede. ReversingLabs är en fantastisk investering inte bara för utvecklingsteam utan även för SOC-team.

Snyk

Öka säkerheten för din mjukvaruförsörjningskedja med Synk, som kan hjälpa dig att skydda programvarans kritiska komponenter, såsom containerbilder, bibliotek med öppen källkod, utvecklarverktyg och molninfrastruktur.

Snyk hjälper dig att förstå och hantera din leveranskedjas säkerhet genom att spåra beroenden, säkerställa säker design och åtgärda sårbarheter. Det ser till att du designar programvara med säkerhet i åtanke, redan från början.

Med Snyk kan du spåra populariteten, underhållet och säkerheten för 1M+ open-source-paket i olika ekosystem.

Du kan skanna din programvara för att generera en stycklista för att identifiera de komponenter som används och interaktionen mellan dem. Snyk hjälper dig att fixa fler säkerhetsrelaterade problem på kortare tid.

- Snyk Vulnerability Database och Synk Advisor är två av verktygen som ger användbar och uppdaterad information om kritiska problem och sätten att förhindra dem så att hanteringen av säkerhetshot blir enklare innan projektet ens börjar.

- Snyks revisionstjänster, Snyk Container och Snyk Open Source, är verktyg för att analysera projekt och skapa SBOM med en lista över kända sårbarheter, paket med öppen källkod och fixeringsråd.

- Snyk låter dig integrera med flera verktyg, arbetsflöden och pipelines för att möjliggöra säkerhet i din mjukvaruförsörjningskedja. Integrationer inkluderar PHP, Java, JS, Python, AWS, GCP, RedHat, Jenkins, Docker, Kubernetes, GitHub, GitLab, Slack och många fler.

Dessutom stöds Snyk av ledande säkerhetsinformationssystem i branschen, och erbjuder dig verktyg för att säkra dina beroenden med öppen källkod, anpassad kod, molninfrastruktur och behållare från bara en enda plattform.

Slutsats

Onlineriskerna expanderar och utgör hot mot företag, tillgångar och människor. Så om du är en mjukvaruutvecklare eller ett företag som sysslar med mjukvaruutveckling, måste du förbättra säkerheten för din mjukvaruförsörjningskedja genom att utnyttja metoder och verktyg som ovan. Dessa verktyg hjälper till att säkra hela din mjukvaruförsörjningskedja genom att effektivt mildra hot.

Du kan också utforska DevSecOps-verktygen.