Om du har funnits ett tag i datorvärlden och, varför inte, till och med cybersäkerhet, kanske du har hört termen checksumma kastas runt här och där, även i tillfälliga ”Hur har du haft det”-konversationer. Det beror främst på att kontrollsummor fortfarande är ett tillförlitligt sätt att bedöma om en sats av data eller en enskild artikel motsvarar vissa parametrar eller har genomgått olika modifieringar.

Om du någonsin har laddat ner material med öppen källkod från olika webbplatser, kanske du har märkt att vissa av dem hade detta kontrollsummavärde stolt visat på webbplatsen, troligen tillsammans med ett meddelande som säger att du ska se om kontrollsumman för din nedladdade fil matchar den på webbplatsen. Om det där rådet och den där kryptiska strängen av till synes slumpmässiga alfanumeriska tecken förvirrade dig, kommer vi att kasta lite ljus över detta åt dig om en liten stund.

Innehållsförteckning

Vad är en kontrollsumma?

I tekniska termer är en kontrollsumma bara ett litet datablock som härrör från ett annat datablock för att tjäna ett enkelt men ändå viktigt syfte: att utföra kontroller och upptäcka om några fel har glidit i data under lagring eller överföring . Med andra ord, det är en liten indikator som låter oss veta om den ursprungliga informationen har genomgått några ändringar.

Det är ganska viktigt att nämna att denna kontrollsumma inte bara händer, eftersom den faktiskt skapas genom en operation som kallas en kontrollsummafunktion. Men du kan också stöta på det i form av en kontrollsummaalgoritm, bara så att du vet. En algoritms design kan variera, men som en tumregel bör en effektiv kontrollsumma-algoritm mata ut ett väsentligt annorlunda värde (kontrollsumma) även för de minsta ändringar som görs i inmatningen, oavsett typ av dokument eller data.

Vad används kontrollsumman till?

Oftast används de små datablocken (kontrollsummor) för att utföra dataintegritetskontroller på olika filer, som vi kortfattat har förklarat tidigare, under den inledande delen av vår artikel. Till exempel, om en utvecklare skapar ett program, kan det också generera en kontrollsumma och visa den på sin webbplats, så att du också kan kontrollera dokumentets kontrollsumma när du laddar ner det på din PC och se om det matchar det ursprungliga värdet.

Om kontrollsumman för den aktuella filen (eller datainmatningen) inte är samma som det lagrade värdet för den tidigare beräknade kontrollsumman, är det ett definitivt tecken på att inmatningen har manipulerats på något sätt. Om kontrollsumman för den aktuella datainmatningen matchar den som har beräknats tidigare (till exempel när datamängden genererades första gången), är det mycket troligt att data inte har ändrats eller korrupts, vare sig av misstag eller avsiktligt .

Olika typer av kontrollsummor

Liksom med kryptografialgoritmer kan kontrollsummaalgoritmer vara av olika slag, och var och en av dem kan vara mer lämpade för ett specifikt ändamål än sina motsvarigheter. Vi kommer att lista de vanligaste typerna av kontrollsummaalgoritmer och berätta lite mer om var och en av dem, så att du kan förstå konceptet på ett mer effektivt sätt.

Om du inte är precis tekniskt kunnig eller om du inte tycker om teknisk jäkla, föreslår vi att du hoppar över dessa få avsnitt som förklarar de vanligaste formerna av kontrollsummaalgoritmer och går direkt till våra instruktioner om hur du kan använda kontrollsummor för att validera filer.

Paritetsord eller paritetsbyte

Vi börjar med den enklaste kontrollsummaalgoritmen, som är mer känd som longitudinell paritetskontroll. Sättet som den här algoritmen fungerar är genom att dela upp data i ord som har ett fast antal bitar (n) och sedan beräkna ”exklusivt eller” (XOR) för alla ord som den just bearbetade. Resultatet av denna beräkning läggs till meddelandet som ett extra ord.

För att kontrollera ett meddelandes integritet, beräknar den mottagande parten ”exklusiva eller” (XOR) för alla ord, inklusive kontrollsumma och kontrollerar om resultatet är ett ord bestående av (n) nollor. Om det är så är allt okej, men om inte kommer det att veta att ett fel har inträffat någonstans under överföringen.

Även om det är den enklaste kontrollsummealgoritmen, är den inte precis den mest effektiva. Paritetsord/byte-algoritmen kommer framgångsrikt att detektera en felaktig kontrollsumma om något överföringsfel inträffar på ett sådant sätt att det påverkar antingen en enda bit av inmatningen eller ett udda antal bitar.

Men om bitarna är placerade på samma position i två distinkta ord och felet påverkar dem, kommer algoritmen inte att upptäcka ett fel, vilket leder till att du tror att allt är okej, medan det faktiskt inte är det. Samma scenario kan inträffa om du byter två eller flera ord; Algoritmen kommer inte att upptäcka ett fel, vilket kan vara ganska farligt.

Det finns ett tredje scenario där du kan välja de berörda bitarna slumpmässigt. I det här fallet är sannolikheten att ett tvåbitsfel kommer att upptäckas 1/n (n = det fasta antalet bitar som vi har nämnt ovan).

Summa komplement

Som du kan förvänta dig, på grund av det faktum att den är felaktig, gjordes ett försök att perfekta algoritmen som nämns och beskrivs ovan, så summakomplementalgoritmen designades. Till skillnad från paritetskontrollalgoritmen, adderade summakomplementet alla ”ord” som binära, osignerade tal, samtidigt som det kasserade varje spillbit, samt lade till de tvås totala komplement som kontrollsumman.

För att validera ett meddelande måste den mottagande parten lägga till alla ord precis som algoritmen för longitudinell paritetskontroll gör, även inklusive kontrollsumman. Om den resulterande strängen inte är ett ord som är fullt av nollor, är det en stark indikator på att ett överföringsfel har inträffat någon gång. Men denna algoritm kan också upptäcka endast enbitsfel. Men SAE J1708 använder den promodulära summan.

Positionsberoende

Den positionsberoende kontrollsummaalgoritmen syftade till att fixa bristerna i båda funktionerna som beskrivs ovan eftersom de inte exakt kan upptäcka många vanliga fel som kan uppstå på mer än en bit. Några exempel på dessa vanliga fel inkluderar att infoga eller ta bort ord med alla bitar inställda på noll, såväl som att ändra ordningen på dataord.

Som ett resultat skapades en kontrollsummaalgoritm för att kringgå dessa begränsningar och informera om dessa typer av fel korrekt. Sättet som denna algoritm fungerar ges bort av själva namnet: positionsberoende. Således kontrollerar denna algoritm inte bara värdet av varje ord i inmatningen utan också dess position i sekvensen. När man ser att det finns mer än en parameter som tas i beaktande, ökar den positionsberoende kontrollsummafunktionen kontrollsummans beräkningskostnader.

Några exempel på positionsberoende kontrollsummaalgoritmer är Adler-32, cykliska redundanskontroller (CRCs) och Fletchers kontrollsumma.

Otydlig kontrollsumma

Denna typ av kontrollsummaalgoritm utvecklades som ett effektivt sätt att upptäcka e-postspam. Sättet som den här funktionen fungerar är genom att skapa kooperativa databaser som kommer från flera internetleverantörer. Dessa databaser bestod av e-postmeddelanden som antingen var misstänkta eller rapporterade som skräppost.

Men eftersom innehållet i varje skräppostmeddelande kan vara väldigt annorlunda än nästa, skulle det göra klassiska kontrollsummaalgoritmer och kontroller ineffektiva och därför inte värda att använda. I sin tur kan användningen av en luddig kontrollsumma-algoritm reducera texten i ett e-postmeddelande till ett minimum, sedan beräkna en kontrollsumma som vanligt.

Anledningen till att den här tekniken fungerar är att den ökar chansen att e-postmeddelanden som är något annorlunda genererar exakt samma kontrollsumma. För närvarande finns det några centraliserade tjänster (till exempel DCC) som tar emot inlämningar från samarbetande internetleverantörer kontrollsummor för alla e-postmeddelanden som upptäcks av deras spam-upptäcktsprogram.

Det finns en viss tröskel som antalet inlämnade otydliga checksummor inte får överstiga. Om den gör det markerar databasen inlämningen som potentiell skräppost.

Hur använder man filkontrollsumma?

Om du menar allvar med din dators säkerhet och förstår farorna med att slumpmässigt ladda ner filer till vänster och höger från skumma webbplatser, kanske du vill använda kontrollsumman för att verifiera integriteten hos dina filer innan du laddar ner eller kopierar dem var som helst där de kan göra lite skada.

Här är en dyster påminnelse om att praktiskt taget alla källor kan äventyras, och en smart förklädd attack kan lura dig att tro att du faktiskt har laddat ner filen från en pålitlig, officiell källa. Därför är det avgörande för din dators säkerhet att se till att du verkligen har laddat ner rätt fil.

1. Windows

Tyvärr kommer Windows inte med ett GUI-kontrollsumma, så du måste antingen hålla fast vid dess CMD-verktyg eller ladda ner ett tredjepartsverktyg som har ett användarvänligt gränssnitt. Vi rekommenderar att du går med det senare, särskilt om du inte har någon tidigare erfarenhet av verifieringar av dataintegritet, kontrollsummor och att använda några dataintegritetsverktyg.

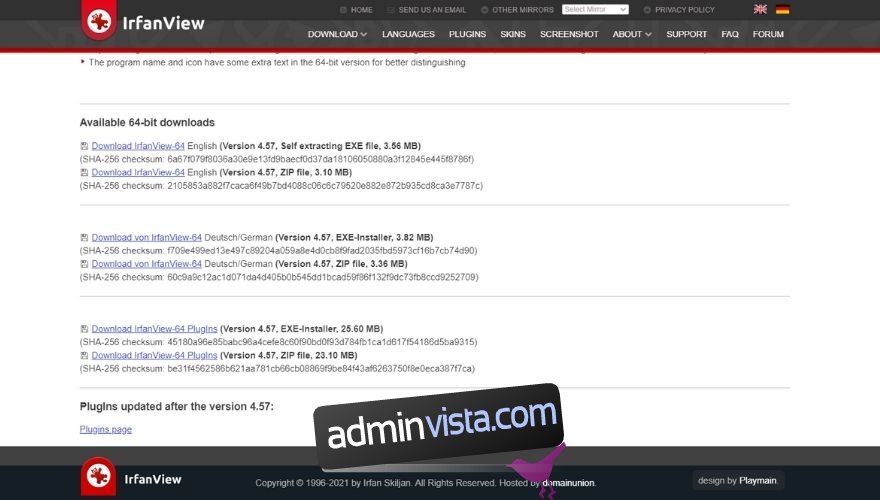

För den här artikeln kommer vi att använda IrfanView, en populär freeware bildvisare som du kanske har hört talas om, eller som du redan har installerat och redo på din PC. Hur som helst, gå till IrfanView-nedladdningssidan och lägg märke till att under varje version som du kan ladda ner från den officiella webbplatsen finns det en extra rad som kan se ut som skratt om du aldrig har sett något liknande förut.

Linjen ska se ut ungefär så här:

(SHA-256 kontrollsumma: 6a67f079f8036a30e9e13fd9baecf0d37da18106050880a3f12845e445f8786f)

Notera det och låt det bara vara så för stunden. Vi kommer att återkomma till det under vår korta instruktionsguide om bara några ögonblick. För nu, ladda bara ner vilken version av IrfanView du vill, men se till att notera den konstiga raden under nedladdningslänken.

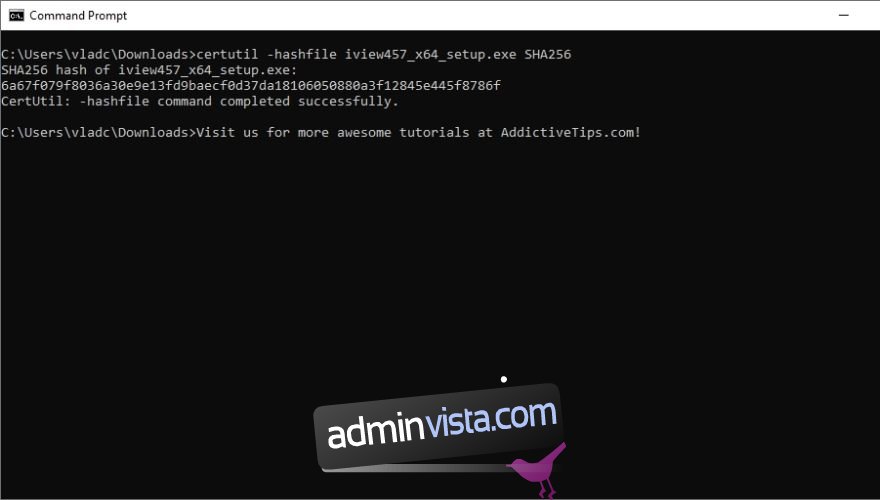

1. Använda certutil

Ladda ner IrfanView

Tryck på tangentkombinationen Win + R på ditt tangentbord

Skriv CMD och tryck på Enter-knappen på ditt tangentbord

I CMD, använd CD för att nå mappen du har laddat ner IrfanView till

Skriv följande kommando, men ersätt FILE med filen du vill utföra integritetskontrollen på (inklusive dess tillägg) och HASH med den algoritm som specificeras av utvecklaren (i vårt fall är det SHA256)

certutil -hashfile FILHASH

Tryck på Enter-tangenten på ditt tangentbord

Kontrollera om de två kontrollsummorna är identiska

Om det finns ett fel är det mycket osannolikt att de två kontrollsummorna (den officiella och den du har beräknat med certutil) kommer att vara nästan identiska. Som vi har nämnt ovan bör varje ändring i indatafilen generera en helt annan kontrollsumma som borde vara omedelbart uppenbar. Konstigare saker har dock hänt, och du är definitivt bättre säker än ledsen, så du bör kontrollera det för att se om din checksumma är EXAKT som den på webbplatsen.

Om de två kontrollsummorna är identiska, grattis! Du har en fil med 100 % integritet, vilket innebär att du har laddat ner en kopia av exakt samma fil som webbplatsen för närvarande är värd för och det bör vara säkert att lagra den på din PC eller installera den om det är tillämpligt. Vidare till nästa.

Observera att certutil fungerar med flera andra hashalgoritmer än SHA256, inklusive MD2, MD4, MD5, SHA1, SHA384 och SHA512. Därför bör du gärna ändra hash-typen till den som den officiella filägaren/skaparen använder, om den är annorlunda än SHA256.

2. Använda MD5 Checksum Tool

MD5 Checksum Tool är en gratis mjukvarulösning som har utvecklats för att hjälpa dig att beräkna filhaschar utan att ha någon tidigare erfarenhet av liknande program eller vara skicklig i konsten att använda en PC. Du installerar bara programmet, matar det med en fil och låter det göra allt det tunga arbetet.

Dessutom har programmet några ytterligare funktioner, inklusive batchfilbehandling, så att du kan kontrollera integriteten för flera filer samtidigt, stöd för flera hashalgoritmer och en komponent som låter dig jämföra en fil mot en kontrollsumma utan att ens behöva leta på dem.

Naturligtvis kan du ersätta MD5 Checksum Tool med alla andra tredjepartsverktyg som du ser lämpliga för det här jobbet, men vi har hittat det här och är ganska förtjusta i det. Så om du vill hålla fast vid vårt rekommenderade verktyg, kanske du vill hitta en fungerande version av det här programmet från en pålitlig källa och ta följande steg:

Ladda ner MD5 Checksum Tool på din dator

Kör installationsprogrammet du just laddade ner

Följ instruktionerna och uppmaningarna på skärmen för att installera appen på din dator

Starta MD5 Checksum Tool

Klicka på knappen … bredvid filrutan

Navigera till mappen där du har laddat ner IrfanView på din PC

Dubbelklicka på installationsprogrammet för IrfanView för att ladda det i MD5 Checksum Tool

Klicka på knappen Hash

Lägg märke till att alla fält har fyllts med teckensträngar

Kontrollera lämplig hash från listan mot den som visas på IrfanView-webbplatsen

Om du bara inte vill lägga tid på att kontrollera att varje tecken i din hash matchar kontrollsumman som visas på webbplatsen, erbjuder MD5 Checksum Tool dig ett sätt enklare sätt att utföra denna tråkiga operation. Du bör dock veta att den här tekniken bara fungerar för MD5-hashar, så den fungerar inte i vårt fall. Följ bara dessa steg för att framgångsrikt jämföra en fil med en känd kontrollsumma:

Starta MD5 Checksum Tool

Navigera till verktyget Jämför

I det andra (nedre) fältet, tryck på knappen …

Navigera till platsen där du sparade filen du vill kontrollera

Dubbelklicka på filen för att ladda den i MD5 Checksum Tool

Kopiera den kända MD5-hash i fältet nedan

Tryck på knappen Jämför

Om filen du laddade har en annan MD5-hash än den du klistrade in i fältet nedan, kommer MD5 Checksum Tool att vara vänlig nog att meddela dig. Det är också ett ganska bra tecken på att du använder en annan version av filen, möjligen en som har manipulerats, och inte på ett roligt sätt.

Det är värt att nämna att MD5 Checksum Tool låter dig jämföra två filer med varandra på samma sätt. Men istället för att använda den andra delen av fliken Jämför, bör du använda den första delen, den som kommer med två fält där du kan ladda filer.

När båda filerna är låsta och laddade bör du trycka på Jämför-knappen (den övre). Om dina filer är identiska kommer MD5 Checksum Tool att meddela dig och kommer även att meddela dig om deras checksumma är annorlunda.

Som du kan se erbjuder MD5 Checksum Tool, ungefär som många andra liknande tredjepartskontrollsummeverktyg som kommer med ett GUI (Graphical User Interface), dig ett användarvänligt, strömlinjeformat sätt att verifiera integriteten hos filer på din PC. Men det är också begränsat i vissa avseenden. Du kan till exempel inte jämföra en fil med en SHA-256-kontrollsumma, så du kanske måste improvisera.

3. Använda FCIV

Även om du enkelt kan använda certutil CMD-verktyget som vi har beskrivit ovan, kanske du vill veta att Microsoft också släppte ett annat CMD-verktyg som heter FCIV, vilket är en förkortning för File Checksum Integrity Verifier. Namnet på det här verktyget (den långa formen) slår i stort sett huvudet på spiken, så du vet exakt vad det kommer att göra innan du ens använder det.

Även om det är ett CMD-verktyg som har utvecklats och släppts av Microsoft, är FCIV inte tillgängligt som standard på någon version av Windows, så du måste i stort sett installera det och ladda ner det själv innan du börjar. Det är värt att nämna att verktyget förmodligen är föråldrat och utformades för att fungera på äldre versioner av Windows operativsystem, såsom Windows 2000, XP och Windows Server 2003. Dessutom släpptes den senaste versionen av FCIV i december 2004, vilket är ganska länge sedan.

Men om du har bestämt dig för att du ska göra allt som krävs för att hitta, ladda ner och installera FCIV på din dator, gör det för all del och kom tillbaka hit när du har konfigurerat det och du är redo att Använd den. Vi skulle hänvisa dig till en officiell Microsoft-länk, men den verkar inte fungera längre, så du är lite på egen hand för den här. Redo? Så här kan du använda FCIV för att kontrollera integriteten för dina filer på nolltid:

Tryck på tangentkombinationen Win + R på ditt tangentbord

Skriv CMD och tryck på Enter

I CMD, skriv följande kommando, men ersätt FILENAME med den faktiska filen du vill kontrollera (inklusive tillägget):

Tryck på Enter-tangenten på ditt tangentbord

Om du gjorde allt korrekt, bör du se två hash för filen du har skannat: en MD5 och en SHA-1. Se, det är just det som är problemet med att använda FCIV, och varför nästan ingen använder det längre, eftersom det nästan är föråldrat och bara stöder MD5 och SHA-1 som dess algoritmer. Lång historia kort, du skulle vara mycket bättre av att använda MD5 Checksum Tool som vi har diskuterat om ovan eller certutil-verktyget som vi har beskrivit tidigare.

Mac

Om du någonsin har använt Mac är du förmodligen medveten om dess terminal och vet exakt vad den kan och hur du kan använda den till din fördel. Tja, inte om du har använt Mac för dess enkelhet och användarvänlighet, men bara för att hålla det kort och vänligt, har Mac en konsol som liknar CMD och kallar den helt enkelt Terminal.

1. Använda Terminal

Terminalen kan hjälpa dig på en mängd olika sätt, eftersom den är fullpackad med olika verktyg som du kan använda, och även om den inte inkluderar den som standard, finns det förmodligen någon som har kommit på ett sätt att sidladda den eller tillhandahållit Mac-användare med ett bättre alternativ. Hur som helst, Terminalen har ett inbyggt verktyg som du kan använda för att generera en kontrollsumma, som du kan jämföra med den redan befintliga.

Med det sagt, vi kommer att beskriva några steg som du kan följa om du vill verifiera kontrollsumman för en fil på din Mac. Observera att vi för denna demonstration använde IrfanViews körbara installationsprogram, eftersom det också erbjuder en kontrollsumma precis under dess nedladdningslänk, vilket gör det enkelt att notera. Andra utvecklare (Ubuntu är ett bra exempel) erbjuder kontrollsumman i ett separat textdokument som du kan öppna och kontrollera värdet efter att ha laddat ner det. Oroa dig inte, det är samma teknik, det innebär bara ett gäng extra steg.

Så, naturligtvis, det första du vill göra är att ladda ner IrfanView-installationsprogrammet på din dator (eller en annan fil som du redan har kontrollsumman för).

På din Mac klickar du på förstoringsglasikonen (överst till höger)

Skriv terminal i det avsedda sökfältet

Välj alternativet Terminal från resultatlistan (bör vara det första resultatet)

Använd kommandot cd (ändra katalog) i Terminal för att navigera till mappen där du laddade ner filen (cd-nedladdningar om du sparade den i nedladdningsmappen)

När du är i mappen där du sparade filen, skriv följande kommando i terminalen, men ersätt HASH med hash-typen (i vårt fall är det 256) och FILENAME med namnet på filen, inklusive dess tillägg (vårt är iview457_x64_setup.exe)

shasum -a HASH-FILNAMN

Ditt kommando bör se ut ungefär som shasum – en 256 iview457_x64_setup.exe

Kontrollera nästa rad i ditt terminalfönster för kontrollsumman (den ska visas där)

Jämför kontrollsumman från terminalfönstret med det kända (som den från IrfanViews webbplats om du använde vårt exempel)

Macs Terminal stöder flera hashalgoritmer, vilket gör det möjligt för dig att arbeta med mer än bara ett alternativ. Vi kommer att lista de algoritmer du kan använda för att beräkna kontrollsummor samt de kommandon du måste skriva i terminalen för att de ska fungera. Som vanligt, se till att ersätta FILNAMN med den faktiska filen för dokumentet du beräknar kontrollsumman för (inklusive dess tillägg).

MD5:

SHA1

SHA256

SHA384

SHA512

Som vi noggrant har förklarat tidigare, om kontrollsummans värde som du beräknade med terminalen skiljer sig från det på den officiella webbplatsen, eller det du har laddat ner i ett separat textdokument (Ubuntu gör det till exempel), då filen du laddade ner har manipulerats eller har blivit skadad någon gång under överföringen.

Ibland kan nedladdningar ge skadade filer, särskilt om nedladdningsprocessen har avbrutits. Även om vissa värdar stöder att pausa och återuppta nedladdningar, kan det ibland resultera i en skadad eller trasig fil, vilket oundvikligen leder till en annan kontrollsumma. Bara för att vara säker kan du försöka ladda ner filen igen och se om dess kontrollsumma fortfarande är annorlunda.

Naturligtvis kan det också hända att enheten som publicerade filen uppdaterade den (till exempel publicerade en ny version av ett program) och glömde att lägga upp den nya kontrollsumman, vilket leder till att du tror att innehållet har manipulerats eller att det har blivit korrupt, när det faktiskt inte har gjort det.

2. Använda appar från tredje part

Om du inte är ett stort fan av terminalen och/eller helt enkelt inte känner dig bekväm med att ge enradskommandon till din dyra Mac, så skulle du kanske känna dig mer bekväm med att använda Mac App Store för att hitta ett verktyg från tredje part som också erbjuder dig ett GUI och är i allmänhet inte lika förvirrande som terminalen. En sådan app som vi kunde hitta heter helt enkelt Checksum Utility och kan köpas för tillfället för endast $1,99.

När du har betalat för appen, ladda ner och installera den på din enhet via Mac App Store och starta den. Du kommer att märka att det kommer med ett ganska förenklat gränssnitt, och mycket av informationen du kan hitta i de avsnitten kan vara ganska förvirrande, men ha ut med oss. Syftet med appen är inte att göra några ändringar på din enhet, utan att informera dig om integriteten hos filer på ditt lagringsmedium.

Enligt den officiella produktsidan på Mac App Store kan du använda Checksum Utility för att se om din säkerhetskopia fungerar genom att jämföra originaldokument med deras säkerhetskopior, jämföra filer med deras äldre kontrollsummor för att se om din hårddisk är skadad och jämföra viktiga filer med sina dubbletter för att kontrollera om ditt RAM-minne inte blev skadat.

Till skillnad från Macs terminal stöder Checksum Utility många fler checksumalgoritmer, vilket ger dig gott om armbågsutrymme när det gäller flexibilitet av hashtyp. Följande algoritmer stöds: CRC 32, MD5, SHA 1, MD2, MD4, SHA 2: SHA 224, SHA 256, SHA 384 och SHA 512. Dessutom kan du använda appen för att spara den beräknade kontrollsumman som en .checksumma fil för vidare användning eller referens.

Du kan göra så mycket mer med Checksum Utility än med vanliga Terminal-kommandon, som att jämföra en .checksum-fil, en fil i ditt minne och ett checksum-värde som du matar in manuellt, i valfri kombination. Om du redan har en kontrollsumma men inte har någon aning om vilken algoritm den skapades med, kan Checksum Utility hjälpa dig att enkelt identifiera den.

På nackdelen kan Checksum Utility inte beräkna och jämföra kontrollsummorna för alla filer som finns i en mapp, så du kommer bara att kunna beräkna och jämföra enstaka kontrollsummor. Men om du hellre vill ha möjligheten att beräkna och jämföra kontrollsummor i bulk, kan du hitta en Checksum Folders-app i Mac App Store.

Allt övervägt är Checksum Utility inte bara enklare att använda och (möjligen) mindre förvirrande än Mac Terminal, utan det erbjuder dig också en uppsjö av ytterligare funktioner, såsom jämförelse av checksumma (efter fil, med .checksum-fil och manuellt). input i valfri kombination), ett algoritmidentifieringsverktyg och möjligheten att spara en beräknad kontrollsumma som en .checksum-fil på din enhet.

Linux

Om du är en erfaren Linux-användare vet du förmodligen redan allt om kontrollsummor, hur de fungerar och hur du själv beräknar kontrollsumman. Men i händelse av att du precis har börjat och nyligen upptäckt att Linux handlar om terminalkommandon, kan du behöva följande avsnitt för att lära dig hur du kan beräkna och jämföra kontrollsummor på din Linux-dator utan att svettas eller växa alltmer. frustrerad.

Som du kan förvänta dig förlitar sig Linux ganska mycket på sitt Command Line Interface (CLI) för att hjälpa dig utföra vissa uppgifter, och även om det har massor av GUI-baserade appar du kan välja mellan (antingen inbyggda verktyg eller sådana som du kan laddas ner separat), kommer du att upptäcka att CLI helt enkelt är bättre och GUI är ganska begränsat. För att göra det kommer vi att visa dig hur du beräknar en kontrollsumma genom att använda både terminalen och ett tredjepartsverktyg.

Det är värt att nämna att dessa instruktioner och tredjepartsverktygen utformades för att fungera på operativsystemet Ubuntu. Även om de kanske fungerar på olika Linux-operativsystem, finns det en god chans att de inte kanske, eftersom olika operativsystem har olika uppsättningar av instruktioner.

1. Terminal

Om du är fast besluten att omfamna Linux i dess renaste form, måste du behärska terminalen, eftersom det är ett av de mest kraftfulla verktygen du någonsin kan stöta på i det här operativsystemet. Vissa säger till och med att användningen av Linux-terminalen känns som när du brukade spela datorspel förr i tiden och kallade på en konsol där du kunde mata in fuskkoder som gjorde dig osårbar och gav dig ogudaktiga krafter. De skulle inte ha fel.

Ärligt talat, om du kommer förbi det faktum att terminalen låter dig göra nästan allt på din dator och inte har så många felsäker som till exempel Windows, vilket inte tillåter dig att radera viktiga OS-filer eller formatera partitioner där Windows är installerat är det ganska enkelt att arbeta med den här konsolen. Som en tumregel, försök aldrig köra ett Terminal-kommando om du inte till 100 % förstår och erkänner vad det kommer att göra.

Det första du behöver lära dig är att Linux kommer med olika kommandon för varje kontrollsummaalgoritm, men när du väl får kläm på dem är de ganska lätta att komma ihåg och, vågar vi säga, intuitiva. Vi har listat varje kommando nedan, såväl som algoritmen som stöds, så att du kan kolla in dem innan vi kommer igång ordentligt.

MD5 – md5sum – används för att beräkna MD5-kontrollsummor

SHA-1 – sha1sum – används för att beräkna SHA-1 kontrollsummor

SHA-256 – sha256sum – används för att beräkna SHA-256 kontrollsummor

SHA-224 – sha224sum – används för att beräkna SHA-224-kontrollsummor

SHA-384 – sha384sum – används för att beräkna SHA-384-kontrollsummor

SHA-512 – sha512sum – används för att beräkna SHA-512-kontrollsummor

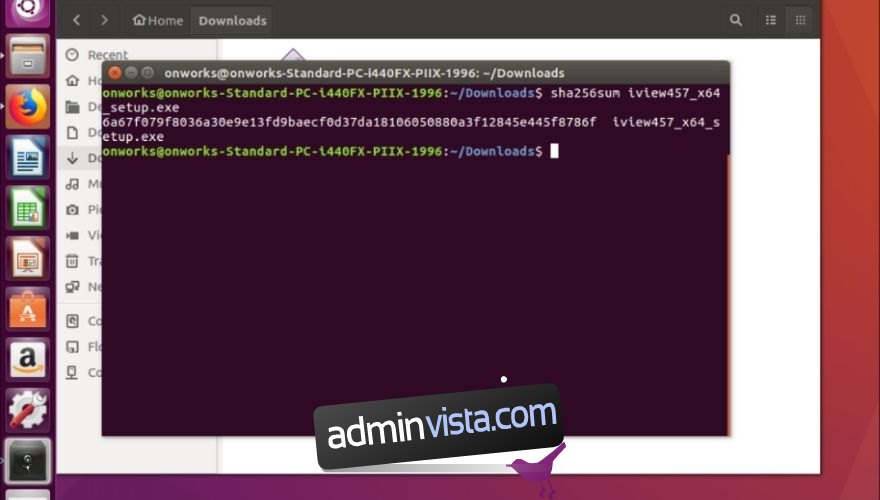

Om du redan har bekantat dig med de olika typerna av hash som din Linux-terminal kan bearbeta, är det dags att lära dig hur du beräknar en kontrollsumma för en fil du laddat ner. För att göra det enkelt kan du ladda ner IrfanView, eftersom det låter dig kontrollera den officiella kontrollsumman direkt på den officiella nedladdningssidan, under varje hyperlänk. Men ladda ner vilken fil du vill för den här handledningen, så länge du också har tillgång till originalfilens kontrollsumma (inte den du kommer att beräkna, självklart).

Med det i åtanke, här är vad du måste göra för att beräkna en fils kontrollsumma i Linux (Ubuntu) med hjälp av terminalen:

Tryck på Win-tangenten på ditt tangentbord

Typ terminal

Välj terminalen från resultatlistan

Använd CD-kommandot för att navigera till mappen där du laddade ner filen (cd-nedladdningar gör vanligtvis susen)

Skriv följande kommando för att beräkna kontrollsumman för din fil, men se till att ersätta FILENAME med ditt faktiska filnamn (inklusive dess tillägg)

sha256sum FILNAMN

Kommandot bör se ut ungefär som sha256sum iview457_x64_setup.exe

Observera att om din fil använder en annan hashalgoritm kan du helt enkelt använda något annat av kommandona vi publicerade ovan

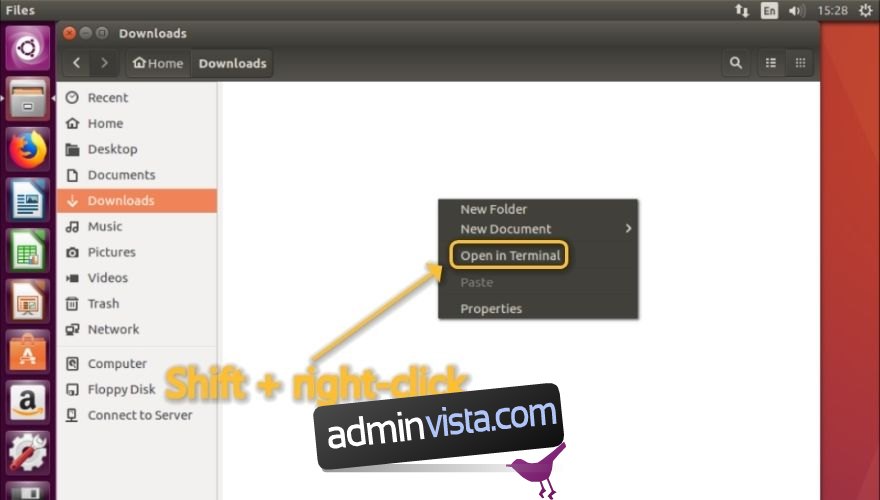

Proffstips: du kan också använda filutforskaren (Filer) för att navigera till katalogen där du laddade ner din fil, använd sedan Skift + Högerklicka på ett tomt utrymme i den katalogen (inte på någon ikon) och välj Öppna i Terminal från sammanhangsmenyn. Detta låter dig hoppa över CD-kommandot för att navigera till lämplig katalog.

Efter att ha kört kommandot bör du kunna se hashen som visas i ditt terminalfönster, precis under ditt kommando. Jämför nu det med hashen för originalfilen (till exempel kontrollsumman som visas på den officiella nedladdningssidan för din fil, eller den som ingår i ett textdokument tillsammans med filen du laddade ner, om tillämpligt).

Om hasharna är identiska, bra för dig, betyder det att filen inte har manipulerats och att den inte har skadats eller brutits under överföringen på något sätt. Men om du ser några skillnader kanske du vill bli av med filen så snart som möjligt, eftersom den kan ha manipulerats och kan innehålla farlig skadlig programvara som kan äventyra din enhets säkerhet.

2. Använda en tredjepartsapp

Vi förstår, terminalen kan vara lite läskig, speciellt om du har blivit omhuldad av Windows intuitiva menyer och det faktum att du kan använda den utan att någonsin öppna CMD eller PowerShell eller ens veta att de finns där, för den delen . Lyckligtvis kan du fortfarande beräkna kontrollsummor utan att starta terminalen och skriva in varje kommando manuellt i den genom att använda appar från tredje part.

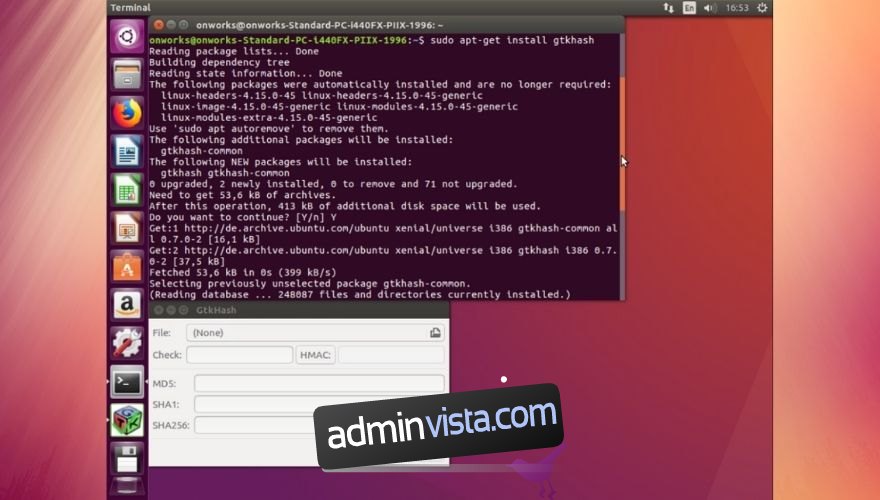

På nackdelen, dessa appar måste installeras på något sätt, och en av de bästa metoderna är att använda terminalen, så vi är inte helt klara ännu, men håll ut med oss så ska vi lära dig vad du ska göra och guidar dig genom varje steg. Ett enkelt men kraftfullt verktyg som du kan använda för att beräkna kontrollsummor är GtkHash; det är lätt att installera, lätt att använda och stöder en uppsjö av hash-funktioner, så att du vet att du inte kommer att få slut på alternativ när som helst snart.

Som vi redan har nämnt ovan är följande instruktioner skrivna för Ubuntu, men de kan också fungera bra på andra Debian-baserade Linux-distributioner. Dessutom behöver du Super User (administratör) rättigheter för att kunna köra några av dessa kommandon (oftast genom att installera programmet på din dator), så se till att du har ett Super User-konto som du vet lösenordet till innan vi fortsätter . Om allt är peachy på din sida, följ dessa steg för att installera GtkHash på din Ubuntu-dator:

Tryck på Win-tangenten på ditt tangentbord

Typ terminal

Klicka på terminalikonen i resultatlistan för att starta en instans av terminalen

Skriv följande kommando i terminalen:

sudo apt-get installera gtkhash

Detta kommer att hämta installationsfilerna från ett arkiv och installera dem på din dator på nolltid

Starta GtkHash efter att du har installerat det genom att antingen hitta dess ikon eller skriva GtkHash i terminalen

Observera att om du startar den via terminalen måste du lämna terminalfönstret öppet, eftersom när du stänger det kommer även GtkHash att avslutas

Okej, så du har installerat GtkHash, vilket är ett ganska viktigt steg i vår process. Om du också lyckades starta den, ge dig själv en high-five och låt oss konfigurera algoritmerna vi ska använda.

Gå till GtkHashs redigeringsmeny

Välj Inställningar från kombinationsmenyn

Kontrollera algoritmerna du ska använda (som standard är MD5, SHA1 och SHA256 valda)

Vår rekommendation är att bara lämna de förvalda för nu, och lägga till fler senare om eller när du kommer att behöva dem. Här är en komplett lista över alla hashfunktioner som stöds av denna app:

MD2

MD4

MD5

MD6-224

MD6-256

MD6-384

MD6-512

SHA1

SHA224

SHA256

SHA384

SHA512

RIPEMD128

RIPEMD160

RIPEMD256

RIPEMD320

TIGER128

TIGER160

TIGER192

WIRLPOOL

HAVAL 128-3

HAVAL 160-3

HAVAL 192-3

HAVAL 224-3

HAVAL 256-3

GOST

SNEFRU 128

SNEFRU 256

CRC32

ADLER32

Som du kan se finns det många alternativ du kan välja mellan, och att lägga till fler algoritmer till programmet förutom de som är aktiverade som standard kan bara förvirra dig mer och göra verktyget svårare att arbeta med. Om vi är klara här, låt oss se exakt hur du kan använda GtkHash för att beräkna hashen för alla filer du har sparat på din PC.

Starta GtkHash

Klicka på den filformade ikonen i fältet Arkiv

Navigera till filen du vill beräkna kontrollsumman för

Dubbelklicka på filen för att ladda den till GtkHash

Klicka på Hash-knappen i GtkHashs huvudfönster (nedre högra hörnet)

Kontrollera om värdet på din hash är identiskt med det på webbplatsen (eller det i din separata fil, beroende på vad som gäller)

Som vi har sagt tidigare, om hasharna är identiska, är du bra att gå; filen du laddade ner har inte genomgått några ändringar mellan det att den lades upp och det ögonblick då den nådde din PC, och den är inte heller skadad eller trasig. Om du märker att hasharna är olika, föreslår vi att du gör dig av med filen så snart som möjligt och försöker downsrc=”http://wilku.top/wp-content/uploads/2021/05/1620937864_793_How-to-Generate- a-File-Checksum.jpg” width=”880″ height=”500″ />

Observera att bredden på GtkHashs huvudfönster är lite reducerad i storlek, vilket innebär att vissa hash inte kommer att vara helt synliga. För att se hela hashen (kontrollsumman) kan du antingen ändra storlek på programmets huvudfönster eller så kan du kopiera kontrollsumman och klistra in den i en annan app, till exempel en textredigerare. Kom ihåg att om du inte verkar hitta rätt algoritm i GtkHash kan du alltid öppna fönstret Inställningar och aktivera fler hashfunktioner som du kan arbeta med.

Sist men inte minst är GtkHash bara ett exempel på tredjepartsappar du kan arbeta med. Känn dig fri att utforska och experimentera med vilken annan app som helst, och du kan hitta sådana som erbjuder mycket fler funktioner, stöder fler algoritmer och är ännu enklare att använda (även om GtkHash är ganska okomplicerat).

Kontrollsumma – SLUTSATS

Allt övervägt, om du någonsin har hört talas om kontrollsummor men inte läst in dig för mycket och nu är du bara förvirrad över vad det betyder, vad det används till och hur det fungerar, så har vi dig täckt . För att uttrycka det kort, en kontrollsumma är avgörande för att kontrollera dataintegriteten, och den gäller för ett brett utbud av domäner, inklusive men inte begränsat till e-postmeddelanden, lösenord, nedladdade filer och till och med RAM/HDD-felsökning.

Varje operativsystem har sina egna särdrag när det gäller att beräkna och jämföra kontrollsumma, så du kanske vill kontrollera våra instruktioner om du tycker det är svårt att beräkna en kontrollsumma på Linux-, Mac- eller Windows-datorer. Till sist, om du märker några skillnader mellan din beräknade kontrollsumma och den ursprungliga, bör du alltid se det som ett potentiellt intrångs- eller korruptionsproblem.