Medan cybersäkerhet innebär att säkra datorsystem mot illvilliga angripare, har den antagit säkerhetspraxis från militären för att stärka sina ansträngningar för att förhindra och stoppa cyberattacker. En sådan praxis lånad från militären är Defense in Depth (DiD)

Försvar i djupet är en militär strategi som kan spåras tillbaka till medeltiden då slott hade flera säkerhetslager, såsom vindbroar, diken, vallgravar, murar och vakttorn, vilket gav ytterligare säkerhetslager åt slottet.

Djupförsvar användes också under första och andra världskriget när militärer grävde skyttegravar, använde strategiskt placerade maskingevär, byggde befästningar och använde pansarvärnshinder för att bromsa fiender från att avancera, orsaka offer och köpa tid att hämnas.

Inom cybersäkerhet är djupförsvar en säkerhetspraxis där flera säkerhetsprodukter och kontroller, såsom brandväggar, kryptering och intrångsdetekteringssystem, är skiktade och används tillsammans för att skydda nätverk och datorsystem från attacker.

Detta resulterar i förbättrad säkerhet för kritiska tillgångar som gör systemen svårare att penetrera, eftersom när en säkerhetsåtgärd misslyckas finns det ytterligare säkerhetslager för att skydda ett system mot hot.

Försvar i djupet använder redundans inom cybersäkerhet, vilket gör det mycket effektivt eftersom en enda cybersäkerhetsåtgärd eller kontroll inte kan stoppa alla former av cyberattacker. Defense in Deeps flerskiktiga syn på cybersäkerhet möjliggör skydd mot ett brett utbud av cyberattacker, vilket resulterar i bättre säkrade datorsystem som är mycket svåra att kompromissa.

Innehållsförteckning

Element av försvar på djupet

Försvar i djupled består av följande nyckelelement

Fysiska kontroller

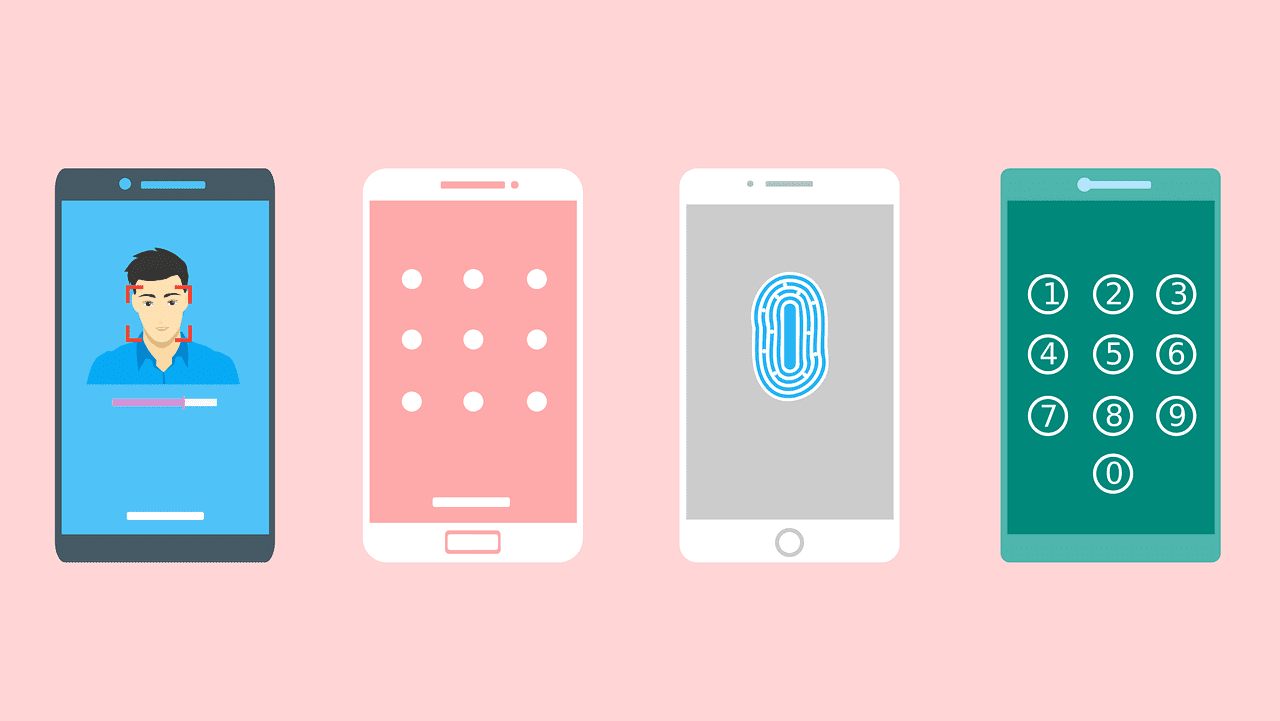

Dessa är säkerhetsåtgärder som införts för att säkra datorsystem och förhindra fysisk åtkomst till systemen av inkräktare. Detta innebär vanligtvis att man begränsar åtkomsten till datorsystem genom att sätta fysisk infrastruktur som säkerhetskameror, låsta dörrar, ID-kortsskannrar och biometriska system eller till och med använda vakter för att bemanna rum med kritiska datorsystem.

Tekniska kontroller

Dessa är den hårdvara och mjukvara som implementeras för att skydda system från illvilliga angripare. Exempel på sådana säkerhetsåtgärder inkluderar brandväggar, multifaktorautentisering, intrångsdetektering eller förebyggande system (IDS/IPS), antivirus och konfigurationshantering, bland många andra.

Administrativa kontroller

Dessa omfattar en organisations policyer och procedurer för sina anställda, som är avsedda att kontrollera åtkomsten till organisationens resurser och även vägleda anställda i korrekt cybersäkerhetspraxis för att minska mänskliga fel som kan leda till att datorsystem äventyras av angripare.

Varför försvar på djupet är viktigt

Kevin Mitnick, som vid en tidpunkt betraktades som världens mest kända hacker efter att ha hackat system från företag som Sun Microsystems, Nokia och Motorola, är känd för att ha sagt att ”Allt där ute är sårbart för attacker med tillräckligt med tid och resurser.”

Detta uttalande gäller fortfarande fram till denna dag, särskilt med de sofistikerade verktyg som är tillgängliga för angripare. Detta innebär i sin tur att det aldrig finns en en-fix-all cybersäkerhetslösning som inte går att kompromissa med. Det är därför som djupförsvar är mycket viktigt i en värld med sofistikerade angripare som har tillgång till enorma resurser.

Djupt försvar tvingar organisationer att ta ett proaktivt förhållningssätt till sin säkerhet och tänka på säkerheten för sina resurser även när en säkerhetsprodukt misslyckas.

Denna skiktning av olika säkerhetsprodukter ger företag ett robust skydd för sina kritiska resurser, vilket avsevärt minskar sannolikheten för att deras system äventyras. Försvar på djupet gör processen att kompromissa med system mycket svår för angripare.

Dessutom tvingar det organisationer att ta ett holistiskt förhållningssätt till sin säkerhet och ta itu med alla möjliga sätt på vilka deras system kan drabbas. Precis som i militären, där försvar på djupet bromsar attacker och köper tid för repressalier, gör det samma sak inom cybersäkerhet.

Djupförsvar kan bromsa illvilliga aktörer innan de kommer åt system och ge administratörer tid att identifiera attacker och implementera motåtgärder för att stoppa attackerna innan de bryter mot sina system.

Det begränsar också skadan som angripare gör om en säkerhetsåtgärd misslyckas, eftersom andra säkerhetskontroller kommer att begränsa åtkomsten och mängden skada som angripare kan tillfoga ett system.

Hur försvar i djupet fungerar

En nyckelkomponent i försvar på djupet är redundansen av säkerhetsåtgärder som gör det svårare för angripare att utföra attacker. Till exempel kan en angripare överväga att fysiskt komma till dina lokaler för att installera ett infekterat USB-minne i dina system.

Genom att låta säkerhetsvakter bemanna lokalerna eller använda biometri för att logga och kontrollera åtkomst till datorer kan en sådan angripare stoppas.

Förutsatt att de är mycket målmedvetna i sin attack och flyttar fokus till att attackera nätverket genom att skicka skadlig programvara till nätverket, kan en sådan attack stoppas med hjälp av en brandvägg som övervakar nätverkstrafik eller ett antivirus installerat i nätverket.

Eller, säg att de försöker komma åt nätverket med hjälp av komprometterade referenser, en multifaktorautentisering implementerad i ett nätverk kan kanske hindra dem från att komma åt systemet.

Förutsatt att de fortfarande kan ta sig in i systemet, kan ett intrångsdetekteringssystem fånga upp och rapportera deras intrång, som sedan kan åtgärdas innan ytterligare skada görs. Alternativt kan ett intrångsförebyggande system också användas för att aktivt stoppa hot.

Om de ska passera alla dessa säkerhetsåtgärder kan du förhindra angripare från att utnyttja känslig information genom att kryptera data under överföring och vila.

Så mycket som angripare ibland kan vara mycket bestämda i sina attacker och kringgå de olika säkerhetsåtgärder som installerats för att säkra data, fungerar djupförsvar genom att göra det mycket svårt för angripare att få tillgång till ett system. Detta kan avskräcka dem i sina attacker eller, ännu bättre, ge organisationen tid att svara på attacker innan deras system bryts.

Använd fall av försvar på djupet

Djupförsvar kan användas i en mängd olika scenarier. Några av dessa inkluderar:

#1. Nätverkssäkerhet

En vanlig tillämpning av försvar på djupet är att skydda nätverk från attacker. Detta görs vanligtvis genom att ha brandväggar för att övervaka nätverkstrafik baserat på en organisations policy och intrångsskyddssystem för att övervaka för skadlig nätverksaktivitet och vidta åtgärder för att förhindra och mildra intrång i ett nätverk.

Dessutom installeras antivirusprogram i nätverket för att förhindra skadlig programvara från att installeras i nätverket eller ta bort eventuellt installerat program.

Det sista säkerhetsskiktet är kryptering av data i vila och data under överföring i nätverket. På detta sätt, även om angripare kringgår alla tidigare säkerhetsåtgärder, kan de inte använda den data de kommer åt eftersom den är krypterad.

#2. Endpoint Security

Slutpunkter är enheter som servrar, stationära datorer, virtuella maskiner och mobila enheter som ansluter till en organisations nätverk. Slutpunktssäkerhet innebär att säkra dessa enheter från hot.

En djupgående försvarsstrategi inom slutpunktssäkerhet kan innebära att fysiskt säkra platsen där slutpunkterna finns, använda starka lösenord och multifaktorautentisering för att kontrollera åtkomst till enheterna och logga enheternas aktiviteter. Brandväggar, antivirusprogram och kryptering av data kan också implementeras för att lägga till extra säkerhetslager.

#3. Applikationssäkerhet

Försvar på djupet är också användbart för att säkra applikationer eftersom de hanterar känsliga data som användares bankkonton, personliga identifieringsnummer och adresser.

I ett sådant scenario kan försvar på djupet implementeras genom användning av god kodningspraxis för att minimera säkerhetsbrister, regelbunden testning av applikationer för att leta efter sårbarheter, kryptering av data under överföring och vila, och implementering av multifaktorautentisering för att bekräfta identiteten på användare och även hålla en logg över aktiviteter som görs av användare av applikationen.

Layered Security kontra försvar på djupet

Även om dessa två säkerhetsåtgärder involverar användning av flera lager av säkerhetsprodukter för att förbättra säkerheten för datorresurser, skiljer de sig åt i implementering och fokus. De förlitar sig dock båda på att bygga redundans för att förbättra säkerheten.

Layered security är en säkerhetsstrategi där flera säkerhetsprodukter distribueras för att skydda de mest sårbara områdena i en organisations säkerhet.

I detta tillvägagångssätt distribueras flera säkerhetsmetoder i samma lager eller stack, som att använda olika antivirusprogram så att om ett antivirus missar ett virus eller har någon brist, kan det andra tillgängliga alternativet plocka upp viruset eller övervinna bristerna av det andra antivirusprogrammet.

Ett annat exempel på detta är att använda flera brandväggar eller system för intrångsdetektering så att om en produkt inte kan upptäcka eller stoppa ett intrång, kan en annan produkt plocka upp den.

Ett sådant tillvägagångssätt säkerställer att säkerheten för datorsystem inte äventyras även när en produkt misslyckas. Skiktad säkerhet kan vara över olika säkerhetslager för att förbättra säkerheten för kritiska datorsystem.

Till skillnad från skiktad säkerhet, som bygger redundans på ett enda säkerhetsskikt, bygger djupförsvar redundans över flera lager eller områden av en möjlig attack för att skydda datorsystem mot ett brett utbud av attacker.

Ett exempel på försvar på djupet är implementering av brandväggar, multifaktorautentisering, intrångsdetekteringssystem, fysisk låsning av rum med datorer och användning av antivirusprogram. Varje säkerhetsprodukt adresserar olika säkerhetsproblem och skyddar därmed ett system mot ett brett utbud av attacker.

Slutsats

Tidigare cyberattacker har visat att illvilliga aktörer kommer att prova olika attackvektorer när de letar efter en sårbarhet att utnyttja i vilket system som helst. Eftersom angripare har ett brett utbud av attacker de kan starta för att äventyra ett system, kan organisationer inte förlita sig på en enda säkerhetsprodukt för att garantera säkerheten för sina datorresurser mot angripare.

Det är därför viktigt att implementera försvar på djupet för att skydda kritiska datorresurser mot ett brett spektrum av attacker. Detta har fördelen av att säkerställa att alla möjliga kanaler som skadliga aktörer kan använda för att utnyttja ett system täcks.

Försvar på djupet ger också organisationer fördelen av att bromsa attacker och upptäcka pågående attacker, vilket ger dem tid att motverka hotaktörer innan de kan kompromissa med sina system.

Du kan också utforska Honeypots och Honeynets inom cybersäkerhet.