Hur säkerställer du att din applikation och infrastruktur är säkra från säkerhetsbrister?

Detectify erbjuder en komplett svit av inventerings- och övervakningslösningar som inkluderar sårbarhetsskanning, värdupptäckt och fingeravtryck av programvara. Dess användning kan hjälpa till att undvika obehagliga överraskningar, såsom okända värdar som presenterar sårbarheter eller underdomäner som lätt kan kapas.

Många saker kan gå fel, och en angripare kan dra nytta av det. Några vanliga är:

- Håller onödiga portar öppna

- Avslöjar osäker underdomän, känsliga filer, autentiseringsuppgifter

- Att hålla .git tillgängligt

- Potentiella OWASP-toppsårbarheter som XSS, SSRF, RCE

Man kan diskutera att jag kan köra portskannern manuellt, hitta underdomän, testa sårbarheter etc. Det är bra om man gör det någon gång då och då, men det blir tidskrävande och inte kostnadseffektivt när du måste göra det ofta.

Så vad är lösningen?

Gå för Identifiera tillgångsövervakningsom övervakar din webbapplikations tillgångar och utför en regelbunden skanning efter framför allt diskuterade och många andra kontroller för att hålla din onlineverksamhet säker 🛡️.

- Detectify är värd för sin egen privata gemenskap av etiska hackare för att crowdsource sårbarhetsforskning så det ger dig varningar från en riktig angripares perspektiv.

- Andra verktyg förlitar sig på signaturer och versionstestning som är mer som efterlevnad än faktisk säkerhet. Detectify-hackarna tillhandahåller den faktiska nyttolasten som används för att bygga säkerhetstesterna, vilket ger en unik uppsättning tester som inte finns i andra produkter på marknaden.

- Resultatet? Ett säkrare sätt för säkerhetstestning som bara ger dig resultat som kan verifieras

- Säkerhetsfynd som faktiskt är intressanta att fixa!

I deras bloggnämner de att utvecklingstiden för Asset Monitoring-testet har minskat till så snabbt som 25 minuter från hackarens utgivning.

Låter intressant?

Låt oss se hur det fungerar.

För att börja arbeta med Detectify Asset Monitoring är det första steget att verifiera att du äger domänen du ska övervaka, eller så är du auktoriserad att utföra en säkerhetsskanning. Det här är ett nödvändigt steg som Detectify tar för att säkerställa att den känsliga information som den avslöjar inte hamnar i fel händer.

Vi kan göra domänverifiering på flera sätt: genom att ladda upp en specifik .txt-fil till din domäns rotkatalog, med Google Analytics, genom en DNS-post eller med en metatagg på en webbsida. Det finns också ett alternativ för assisterad verifiering om ingen av självbetjäningsmetoderna fungerar för dig.

Innehållsförteckning

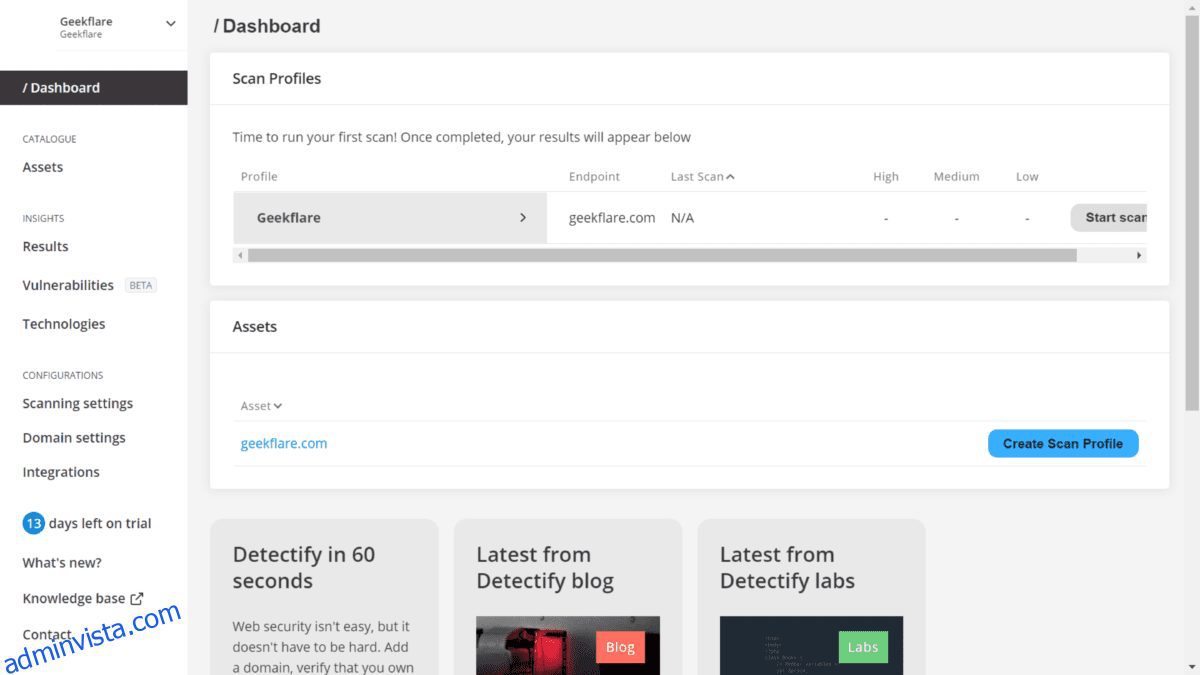

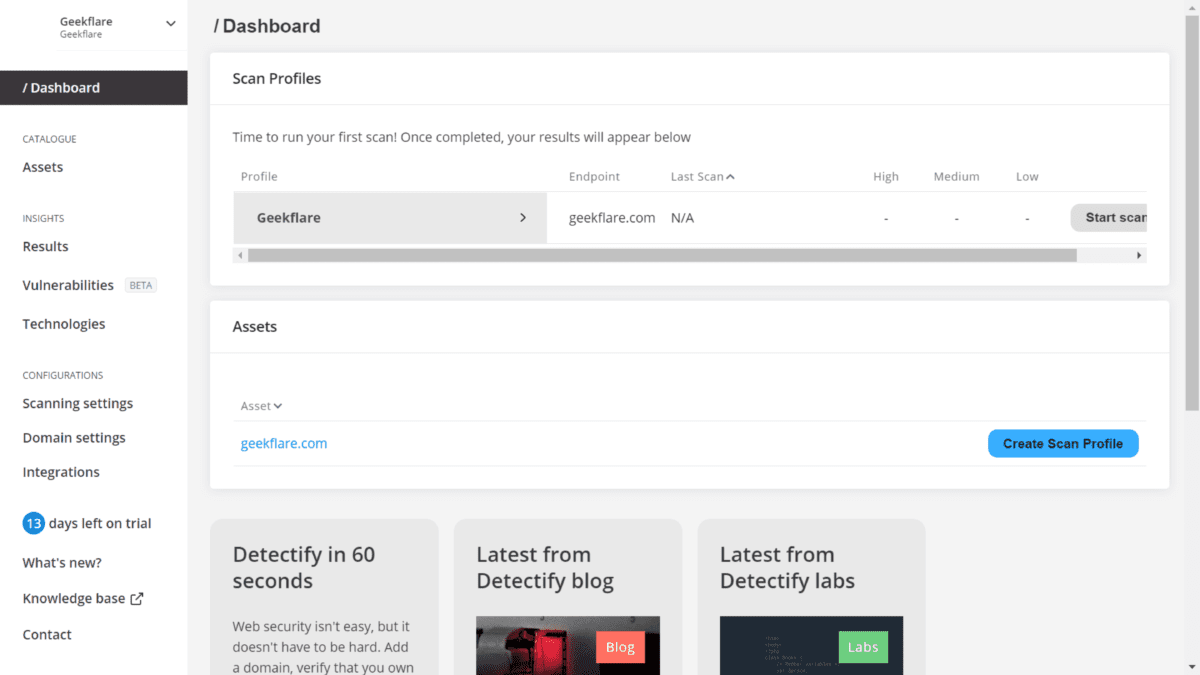

Skapa en skanningsprofil

Det andra steget i att ställa in Detectify är att skapa en skanningsprofil, som kan kopplas till vilken domän, underdomän eller IP-adress som helst från din webbplats med HTTP- eller HTTPS-tjänster som körs på den.

När du har ställt in en skanningsprofil kan du konfigurera den med olika alternativ.

Du kan till exempel ha två profiler kopplade till samma domän men med olika referenser. På så sätt kan du utföra två olika skanningar på samma server och jämföra resultaten.

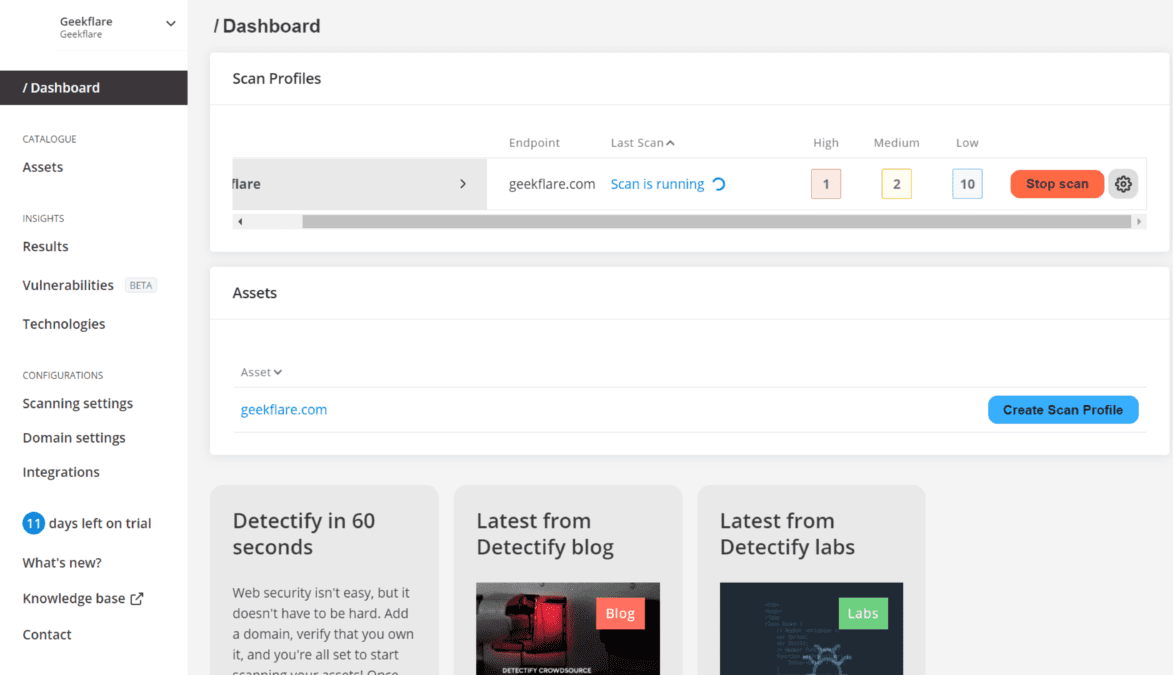

När din skanningsprofil är konfigurerad är du redo att skanna, vilket du gör bara genom att trycka på knappen Starta skanning bredvid skanningsprofilen du vill använda. Instrumentpanelen ändras för att visa att en genomsökning pågår.

Tiden för att utföra skanningen beror på webbplatsens innehållsvolym. Om volymen är ganska stor kan skanningen ta timmar och du kan märka en liten försämring av webbplatsens prestanda medan skanningen pågår. Så mitt råd är att göra skanningar när din webbplats är mindre upptagen.

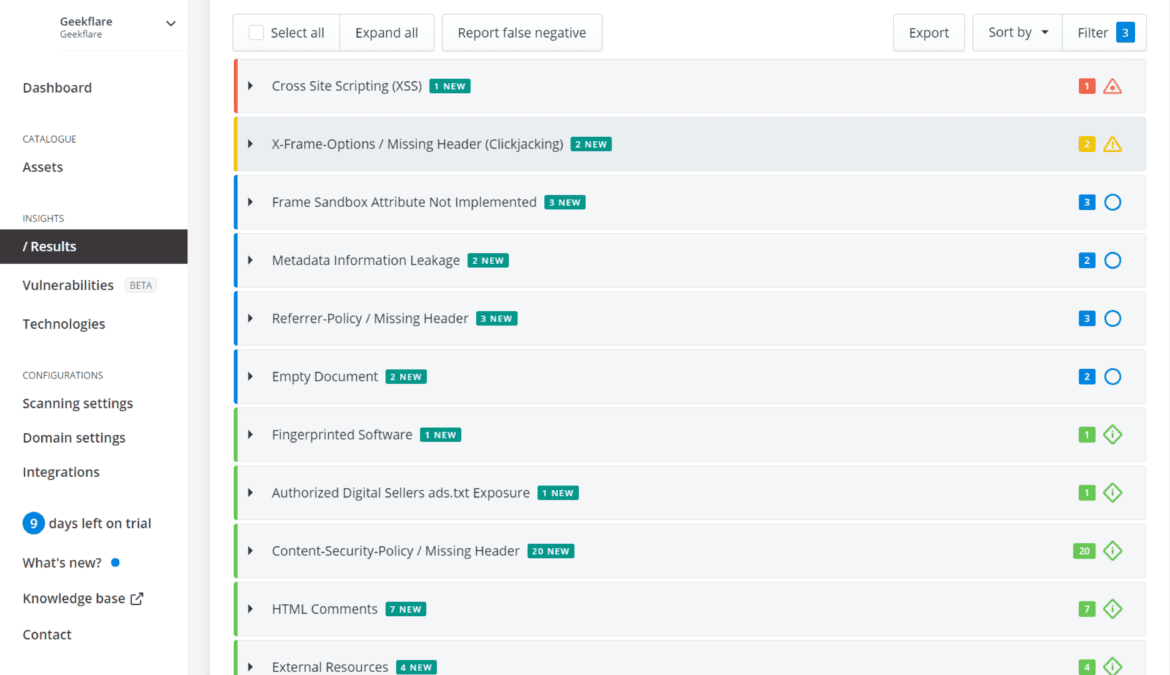

Skanna rapporter

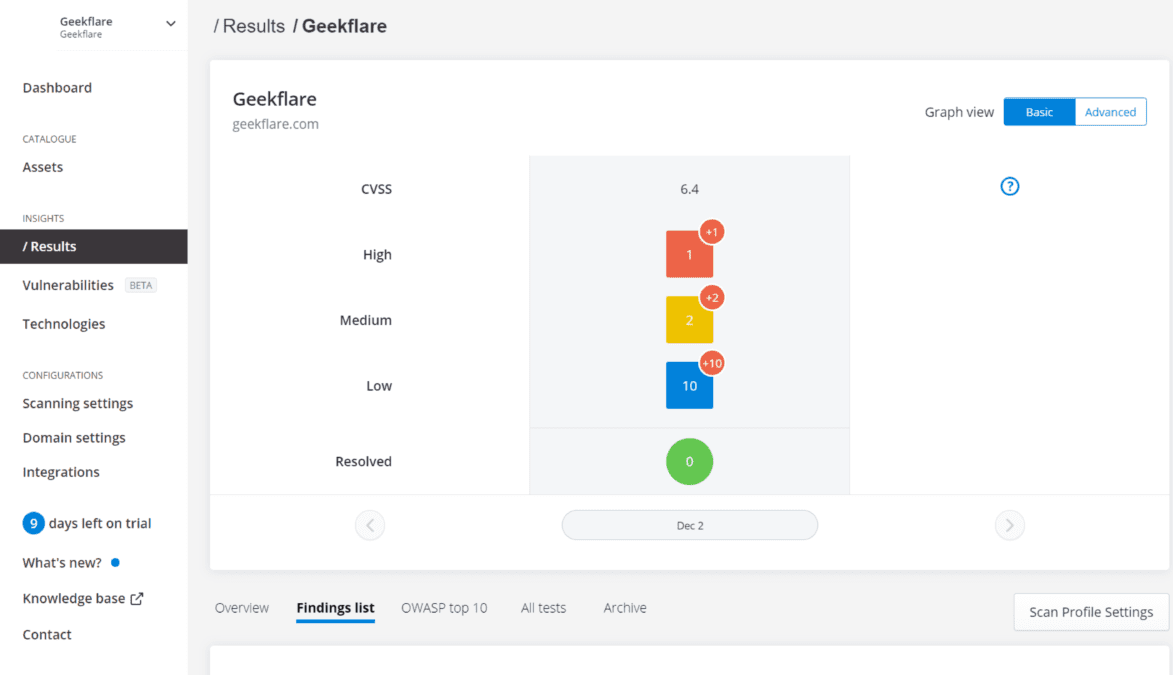

När Detectify är färdig med att skanna din webbplats kommer du att få ett e-postmeddelande om det. I det e-postmeddelandet kommer det att informera dig om den tid det tog att utföra skanningen, antalet problem som hittats grupperat efter deras svårighetsgrad och en övergripande hotpoäng som visar hur bra eller dålig webbplatsen är när det gäller säkerhet.

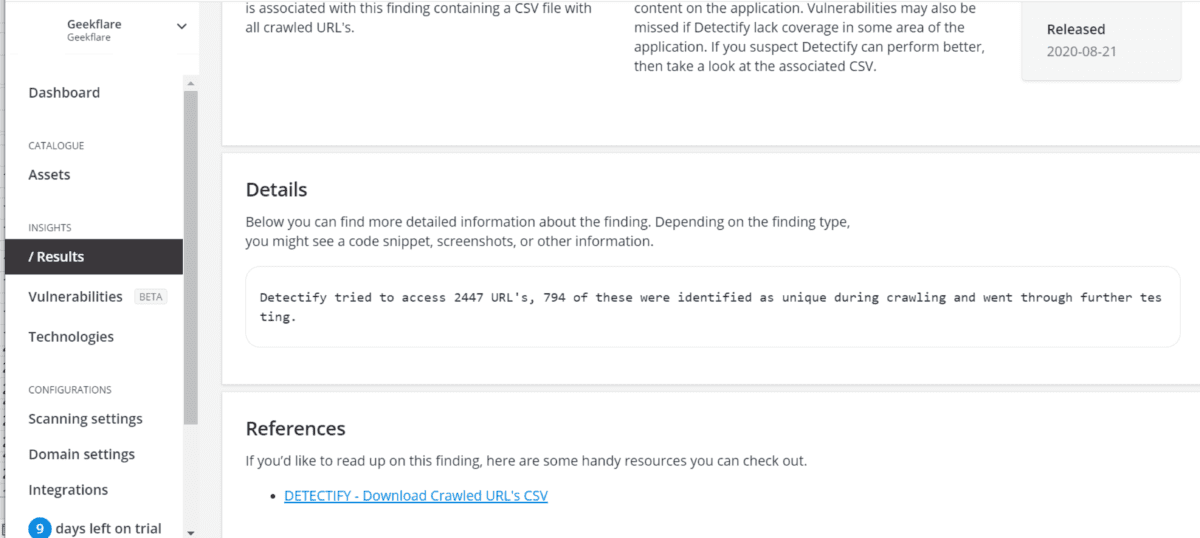

Du kan se vilka webbadresser som genomsöktes under skanningen genom att gå till den senaste skanningsrapporten och klicka på objektet ”Genomsökta webbadresser” i listan med informationsresultat. Avsnittet Detaljer visar hur många webbadresser som sökroboten försökte komma åt under genomsökningen och hur många av dem som identifierades som unika.

Det finns en hyperlänk längst ner på sidan för att ladda ner en CSV-fil som innehåller alla genomsökta webbadresser och statuskoden för var och en. Du kan gå igenom den här listan för att säkerställa att alla viktiga delar av din webbplats har besökts.

För att planera för åtgärdande och för att få mer exakta resultat i framtida skanningar, låter Detectify dig märka varje fynd som ”Fixed”, ”Accepted risk” eller ”False positive”. Om du taggar ett fynd som ”Fast” kommer skannern att använda samma tagg i framtida rapporter, så du behöver inte ta itu med det igen för åtgärdande. En ”Accepterad risk” är något du inte vill få rapporterad vid varje skanning, medan ”Falskt positivt” är ett fynd som kan likna en sårbarhet, även om det inte är det.

Ah! många fynd att fixa som jag aldrig trodde.

Detectify erbjuder många olika sidor och vyer för att se skanningsresultaten. Vyn ”Alla tester” låter dig se alla sårbarheter som skanningen upptäckte. Om du är bekant med OWASP-klassificeringen kan du kolla in OWASP-vyn för att se hur sårbar din webbplats är för de 10 största sårbarheterna.

För att finjustera framtida skanningar kan du använda Detectifys alternativ för vit/svartlistning för att lägga till dina webbplatsområden som kan döljas eftersom inga länkar pekar på dem. Eller så kan du inte tillåta sökvägar som du inte vill att sökroboten ska komma in på.

Tillgångsinventeringen

Detectifys tillgångsinventeringssida visar en lista över rottillgångar – som tillagda domäner eller IP-adresser – med mycket användbar information som hjälper dig att säkra dina IT-investeringar. Bredvid varje tillgång anger en blå eller grå ikon om tillgångsövervakning är på eller av för den.

Du kan klicka på någon av tillgångarna i inventeringen för att få en överblick över den. Därifrån kan du undersöka underdomäner, skanningsprofiler, fingeravtryckstekniker, fynd från tillgångsövervakning, tillgångsinställningar och mycket mer.

Resultat från tillgångsövervakning

Den grupperar sökresultaten i tre kategorier beroende på deras svårighetsgrad: hög, medel och låg.

Fynd på hög nivå återspeglar oftast frågor där känslig information (t.ex. kunduppgifter eller lösenord) exponeras för allmänheten eller potentiellt kan utnyttjas.

Fynd på medelnivå visar situationer där det avslöjar viss information. Även om den exponeringen kanske inte är skadlig i sig, kan en hackare dra fördel av den genom att kombinera den med annan information.

Slutligen visar lågnivåfynd underdomäner som potentiellt kan tas över och bör kontrolleras för att verifiera deras ägande.

Detectify tillhandahåller en kunskapsbas med massor av korrigeringar och åtgärdstips som hjälper dig att hantera fynden som påträffades under skanningen. När du vidtar åtgärder för att åtgärda problemen kan du köra en andra genomsökning för att kontrollera om problemen har åtgärdats effektivt. Exportalternativ låter dig skapa PDF-, XML- eller JSON-filer med resultatrapporter för att skicka dem till tredje part eller tjänster som Trello eller JIRA.

Få ut det mesta av Detectify

Detectifys bästa praxisguide rekommenderar att du lägger till ett domännamn utan underdomäner för att få en överblick över hela din webbplats om den inte är för stor. Men det finns en tidsgräns på 9 timmar för en hel skanning, varefter skannern hoppar till nästa fas i processen. Av den anledningen kan det vara en bra idé att dela upp din domän i mindre skanningsprofiler.

Din första genomsökning kan visa dig att vissa tillgångar har fler sårbarheter än andra. Det är en annan anledning – förutom skanningstiden – att börja dela upp din domän. Du bör identifiera de mest kritiska underdomänerna och skapa en skanningsprofil för var och en av dem.

Var uppmärksam på listan ”Upptäckta värdar”, eftersom den kan visa dig några oväntade fynd. Till exempel system som du inte visste att du hade. Den här listan är användbar för att identifiera de mest avgörande applikationerna som förtjänar en mer djupgående skanning och därför en individuell skanningsprofil.

Detectify föreslår att det är bättre att definiera mindre omfattningar för varje skanningsprofil eftersom det kan få mer exakta och konsekventa resultat. Det är också en bra idé att bryta ner scopes genom att hålla ihop liknande teknologier eller ramverk inom varje profil. På så sätt kommer skannern att kunna köra mer relevanta tester för varje skanningsprofil.

Slutsats

Tillgångsinventering och övervakning är avgörande för alla storlekar och webbplatser, inklusive e-handel, SaaS, detaljhandel, finans och marknadsplats. Förvara inte någon tillgång utan uppsikt; Prova prov i 2 veckor för att se hur det kan hjälpa dig att hitta kryphål för att förbättra säkerheten för webbapplikationer.