Följ med mig och utforska Cloud Cryptography, dess typer och Google Cloud-implementeringen.

Cloud computing, en delmängd av IaaS, ligger ganska långt före modeordsfasen. Det är en dominerande kraft med individer, företag och regeringar som använder molntjänster för att minska besvären med en lokal teknisk stack.

Molnet är symbolen för bekvämlighet, ekonomi och skalbarhet.

Enkelt uttryckt är cloud computing när du lånar datorresurser som lagring, RAM, CPU, etc., över internet utan att fysiskt vara värd för något.

Ett exempel på vardagen är Google Drive eller Yahoo Mail. Vi litar på dessa företag med data – ibland känslig personlig eller affärsrelaterad information.

Generellt sett bryr sig en genomsnittlig användare inte om integriteten eller säkerheten för cloud computing. Men alla som är anständigt informerade om historien om övervakning eller aktuella sofistikerade cyberattacker måste höja sin vakt eller åtminstone informeras om den aktuella situationen.

Innehållsförteckning

Vad är molnkryptering?

Molnkryptografi åtgärdar den känslan av osäkerhet genom att kryptera data som lagras i molnet för att förhindra obehörig åtkomst.

Kryptering är en teknik för att använda ett chiffer (algoritm) för att konvertera standardinformation till en kodad version. I så fall kommer angriparen inte att förstå detaljerna även om den avslöjas.

Det finns olika typer av krypteringar baserat på användningsfallet. Så det är viktigt att använda ett kvalitetschiffer för molndatakryptering.

Kan du till exempel förstå följande text:

Iggmhnctg rtqfwegu jkij-swcnkva vgejpqnqia & hkpcpeg ctvkengu, ocmgu vqqnu, cpf CRKu vq jgnr dwukpguugu cpf rgqrng itqy.

Nej!

Det kan vara ett pussel för en mänsklig hjärna, men använd vilken Caesar-avkodare som helst, så kommer de att bryta isär den på några sekunder:

Även någon som är väl insatt i Caesar-chifferet kan se att alla bokstäver i chiffertexten är två alfabet före sina motsvarigheter i klartext.

Så poängen är att använda ett starkt chiffer, som det för AES-256.

Hur fungerar molnkryptering?

De sista raderna i föregående avsnitt kan ha gett ett intryck av att du kommer att välja ett chiffer för att kryptera data.

Tekniskt sett kan det fungera så. Men normalt möjliggör molntjänsteleverantören inbyggd kryptering, eller så använder du kryptering-som-en-tjänst från en tredje part.

Så vi delar upp detta i två kategorier och ser implementeringen.

#1. Kryptering på molnplattform

Detta är den mest förenklade metoden där den välrenommerade molntjänstleverantören tar hand om krypteringen.

Helst gäller detta:

Data i vila

Detta är när uppgifterna lagras i krypterad form innan de överförs till lagringsbehållarna eller efteråt.

Eftersom molnkryptografi är ett nytt tillvägagångssätt finns det inget fördefinierat sätt att göra saker på. Det finns många forskningspublikationer som testar olika metoder, men det som är avgörande är tillämpningen i verkligheten.

Så hur skyddar ett förstklassigt molninfrastrukturföretag som Google Cloud data i vila?

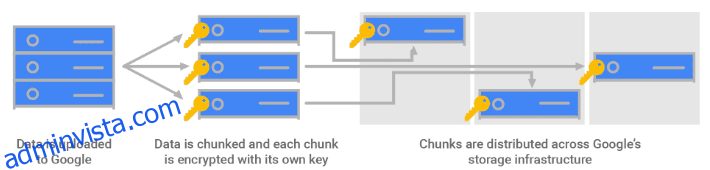

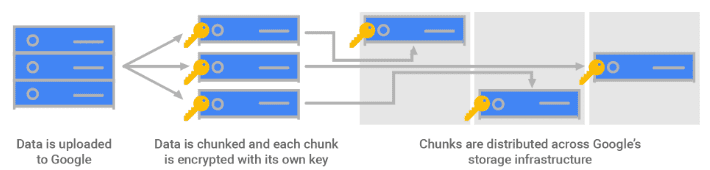

Enligt Googles register, delar de upp data i små grupper om några gigabyte spridda över sina lagringsbehållare på olika maskiner. Vilken specifik behållare som helst kan innehålla data från samma eller olika användare.

Dessutom krypteras varje paket individuellt, även om de sitter i samma behållare och tillhör en enda användare. Detta innebär att om krypteringsnyckeln som är relaterad till ett paket äventyras kommer andra filer att förbli säkra.

Källa: Google Cloud

Källa: Google Cloud

Dessutom ändras krypteringsnyckeln med varje datauppdatering.

Data på den här lagringsnivån krypteras med AES-256, med undantag för några beständiga diskar som skapats före 2015 med AES-128-bitars kryptering.

Så detta är det första krypteringsskiktet – på individuell paketnivå.

Därefter krypteras hårddiskarna (HDD) eller solid-state-enheter (SSD) som är värd för dessa databitar med ytterligare ett lager av AES-256-bitars kryptering, med vissa äldre HHD-enheter som fortfarande använder AES-128. Observera att krypteringsnycklarna på enhetsnivå skiljer sig från kryptering på lagringsnivå.

Nu krypteras alla dessa datakrypteringsnycklar (DEK) ytterligare med nyckelkrypteringsnycklar (KEK), som sedan hanteras centralt av Googles Key Management Service (KMS). Alla KEK:er använder AES-256/AES-128 bitars kryptering, och minst en KEK är associerad med varje Googles molntjänst.

Dessa KEK:er roteras minst en gång vart 90-dagarsintervall med hjälp av Googles gemensamma kryptografiska bibliotek.

Varje KEK säkerhetskopieras, spåras varje gång någon använder den och kan endast nås av behörig personal.

Därefter krypteras alla KEK:er igen med AES-256-bitars kryptering som genererar KMS-huvudnyckeln lagrad i en annan nyckelhanteringsanläggning, kallad Root KMS, som lagrar en handfull sådana nycklar.

Detta Root-KMS hanteras på dedikerade maskiner i varje Google Cloud-datacenter.

Nu är detta Root-KMS krypterat med AES-256, vilket skapar en enda KMS-rotnyckel lagrad i peer-to-peer-infrastrukturen.

En Root KMS-instans körs på varje root KMS-huvudnyckeldistributör som håller nyckeln i direktminnet.

Varje ny instans av root KMS huvudnyckeldistributör godkänns av redan körande instanser för att undvika felspel.

Dessutom, för att hantera tillståndet där alla distributörsinstanser behöver starta samtidigt, säkerhetskopieras även rot-KMS-huvudnyckeln på bara två fysiska platser.

Och slutligen har mindre än 20 Google-anställda tillgång till dessa högklassificerade platser.

Så det är så här Google övar molnkryptografi för data i vila.

Men vill du ta saken i egna händer kan du också sköta nycklarna själv. Alternativt kan man lägga till ytterligare ett lager av kryptering över detta och själv hantera nycklarna. Man bör dock komma ihåg att att förlora dessa nycklar också innebär att bli utelåst från sitt eget webbprojekt.

Ändå bör vi inte förvänta oss denna detaljnivå från alla andra molnleverantörer. Eftersom Google tar ut en premie för sina tjänster kan du dra nytta av en annan leverantör som kostar mindre men ändå passar din specifika hotmodell.

Data under överföring

Det är hit data färdas inom molnleverantörens datacenter eller utanför dess gränser, till exempel när du laddar upp den från din egen maskin.

Återigen, det finns inget hårt sätt att skydda data under transport, så vi kommer att se Googles molnimplementering.

Whitepaper i detta avseende, kryptering under transportanger tre åtgärder för att säkra icke-stationär data: autentisering, kryptering och integritetskontroll.

Inom sitt datacenter säkrar Google data under överföring genom slutpunktsautentisering och integritetsbekräftelse med valfri kryptering.

Medan en användare kan välja ytterligare åtgärder, bekräftar Google förstklassig säkerhet i sina lokaler med extremt övervakad åtkomst som ges till några av sina anställda.

Utanför sina fysiska gränser antar Google en differentierad policy för sina egna molntjänster (som Google Drive) och alla kundapplikationer som finns på dess moln (som alla webbplatser som körs på dess beräkningsmotor).

I det första fallet går all trafik först till checkpointen som kallas Google Front End (GFE) med hjälp av Transport Layer Security (TLS). Därefter får trafiken DDoS-reducering, lastbalansering över servrarna och riktas slutligen mot den avsedda Google Cloud Service.

För det andra fallet faller ansvaret för att säkerställa data i transitsäkerheten till största delen på infrastrukturägaren såvida de inte använder en annan Google-tjänst (som dess Cloud VPN) för dataöverföring.

I allmänhet används TLS för att säkerställa att data inte har manipulerats på vägen. Detta är samma protokoll som används som standard när du ansluter till en webbplats med HTTPS, symboliserat med en hänglåsikon i URL-fältet.

Även om det vanligtvis används i alla webbläsare, kan du också använda det på andra applikationer som e-post, ljud/videosamtal, snabbmeddelanden, etc.

Men för de ultimata krypteringsstandarderna finns det virtuella privata nätverk som återigen tillhandahåller flera säkerhetslager med avancerade krypteringschiffer som AES-256.

Men att implementera molnkryptografi på egen hand är svårt, vilket för oss till…

#2. Kryptering-som-en-tjänst

Det är här som standardsäkerhetsprotokollen på din molnplattform är svaga eller saknas för specifika användningsfall.

En av de uppenbarligen bästa lösningarna är att övervaka allt själv och säkerställa datasäkerhet av företagsklass. Men det är lättare sagt än gjort och tar bort det problemfria tillvägagångssättet som någon väljer cloud computing.

Så det lämnar oss att använda Encryption-as-a-service (EAAS) som CloudHesive. På samma sätt som att använda cloud computing, den här gången ”lånar” du kryptering och inte CPU, RAM, lagring, etc.

Baserat på EAAS-leverantören kan du använda kryptering för data i vila och under överföring.

Fördelar och nackdelar med molnkryptering

Den mest uttalade fördelen är säkerheten. Att öva molnkryptografi säkerställer att dina användares data håller sig borta från cyberbrottslingar.

Även om molnkryptografi inte kan stoppa varje hack, handlar det om att göra din del och ha rätt motivering om det går fel.

När det kommer till nackdelar är den första kostnaden och tiden det behöver för att uppgradera det befintliga säkerhetsramverket. Dessutom finns det lite som kan hjälpa om du förlorar åtkomst till krypteringsnycklarna medan du hanterar dig själv.

Och eftersom detta är en ny teknik är det inte lätt att hitta en beprövad EAAS heller.

Sammanfattningsvis är det bästa alternativet att använda en välrenommerad molntjänstleverantör och bank på inhemska kryptografiska mekanismer.

Avslutar

Vi hoppas att detta kan ge dig en glimt av molnkryptografi. För att sammanfatta handlar det om datasäkerhet relaterad till molnet, inklusive när det färdas utanför.

De flesta topprankade molninfrastrukturföretag som Google Cloud, Amazon Web Services, etc., har tillräcklig säkerhet för maximal användning. Ändå är det ingen skada att gå igenom den tekniska jargongen innan du är värd för dina verksamhetskritiska applikationer hos någon.

PS: Kolla in några molnkostnadsoptimeringslösningar för AWS, Google Cloud, Azure, etc.