[*]

[*]Den iögonfallande bilden av olika Open Source Intelligence-verktyg (OSINT) som finns tillgängliga på marknaden.

[*]I vårt dagliga liv söker vi efter mycket information på internet. Hittar vi inte det förväntade resultatet brukar vi sluta!

[*]Men har du någonsin föreställt dig vad som ligger i dessa hundratals sidresultat? ”Information”!

[*]Detta kan endast vara möjligt genom att använda olika verktyg. Verktyg spelar en viktig roll för att söka efter information, men utan att veta vikten och användningen av verktyg kommer det inte att vara till hjälp för användarna. Innan vi börjar med verktygen, låt oss ha en klar uppfattning om OSINT.

Innehållsförteckning

Vad är Open Source Intelligence?

[*]Open Source Intelligence, kort sagt, kallad OSINT, hänvisar till insamling av information från offentliga källor för att använda den i underrättelsesammanhang. Från och med idag lever vi i ”internets värld”, dess inverkan på våra liv kommer att ha både för- och nackdelar.

[*]Fördelarna med att använda internet är, ger massor av information och lättillgänglig för alla. Medan nackdelarna är att missbruka informationen och lägga mycket tid på den.

[*]Nu, här kommer existensen av OSINT-verktyg som huvudsakligen används för att samla in och korrelera information på webben. Information kan finnas tillgänglig i olika former; det kan vara textformat, fil, bild och så vidare. Enligt CSR-rapport för kongressen, har det sagts att Open Source Intelligence har tagits fram från den offentliga informationen som korrekt sprids, samlas in och utnyttjas effektivt. Och gör denna information tillgänglig för användarna att ta itu med ett specifikt underrättelsekrav.

Varför behöver vi OSINT-verktyg?

[*]Låt oss överväga en situation eller ett scenario där vi behöver hitta information om vissa ämnen på webben. För detta måste du först söka och göra analys tills du får de exakta resultaten, detta tar mycket tid. Detta är huvudskälet till varför vi behöver intelligensverktyg eftersom processen som nämns ovan kan göras inom några sekunder med hjälp av dessa verktyg.

[*]Vi kan till och med köra flera verktyg för att samla in all information relaterad till målet, som kan korreleras och användas senare.

[*]Så låt oss djupdyka i några av de bästa OSINT-verktygen.

Shodan

[*]Google är den mest använda sökmotorn för alla Shodan är en fantastisk och guldgruva sökmotor för hackare att se exponerade tillgångar.

[*]Jämfört med andra sökmotorer ger Shodan dig de resultat som är mer vettiga och relaterade till säkerhetspersonal. Den innehåller huvudsakligen information relaterad till tillgångar som ansluts till nätverket. Enheterna kan variera från bärbara datorer, trafiksignaler, datorer och olika andra IoT-enheter. Detta verktyg med öppen källkod hjälper främst säkerhetsanalytikern att identifiera målet och testa det för olika sårbarheter, lösenord, tjänster, portar och så vidare.

[*]Dessutom ger det användarna de bästa flexibla sökningarna från gemenskapen.

[*]Låt oss till exempel överväga situationen där den enskilde användaren kan se de anslutna nätkamerorna, webbkamerorna, trafikljusen och så vidare. Vi kommer att ta en titt på några av användningsfallen från Shodan:

- Testar ”standardlösenord”

- Tillgångar med VNC-visare

- Använd RDP-porten öppen för att testa tillgängliga tillgångar

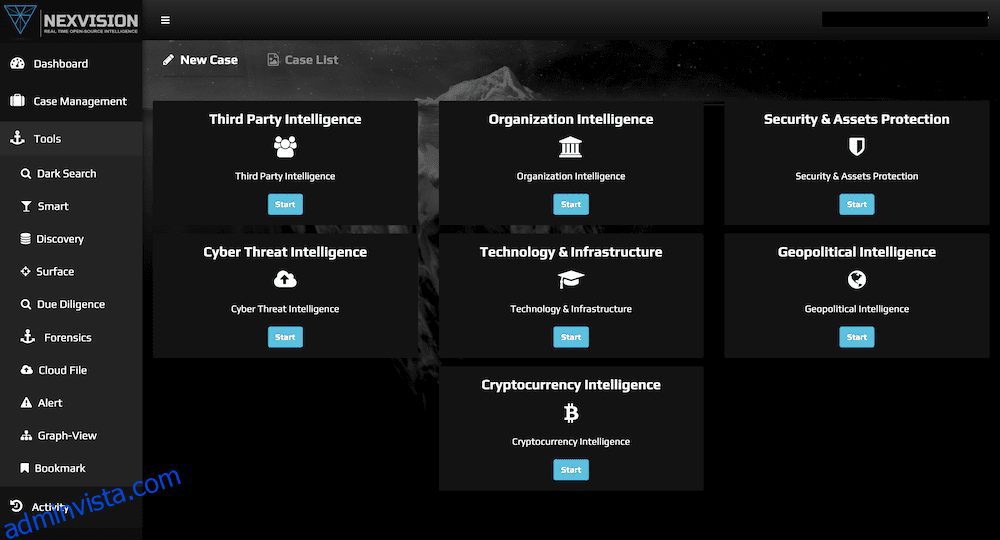

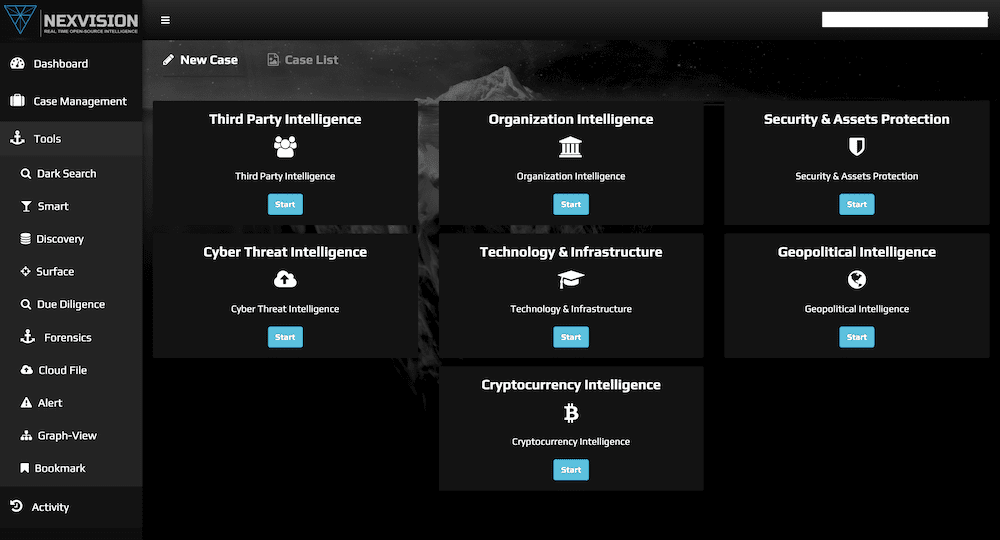

NexVision

[*]NexVision är en avancerad AI-driven OSINT-lösning som ger realtidsintelligens från hela webben (Clear Web, Dark Web och Social Media). Det ger oöverträffad tillgång till mörka webbsökningar genom vanliga webbläsare som Chrome och Safari, utan användning av anonymisering av webbläsaren Tor.

[*]Om du funderar på att utföra bakgrundskontroller, due diligence, efterlevnad av kundintroduktion (KYC/AML/CFT), samla in organisationsinformation, tredjepartsintelligens, cyberhotsintelligens eller till och med forskning om kryptovalutaadresser från ett ransomware-hot, NexVision ger korrekta realtidssvar.

[*]NexVision används främst av militärer och regeringar, men har sedan 2020 varit kommersiellt tillgänglig och förlitat sig på av Fortune 500-företag och små och medelstora företag (SMB) för deras underrättelse- och utredningsbehov. Deras tjänst inkluderar en direktprenumeration på deras SaaS-lösning och inköpsunderrättelserapporter.

[*]NexVision används främst av militärer och regeringar, men har sedan 2020 varit kommersiellt tillgänglig och förlitat sig på av Fortune 500-företag och små och medelstora företag (SMB) för deras underrättelse- och utredningsbehov. Deras tjänst inkluderar en direktprenumeration på deras SaaS-lösning och inköpsunderrättelserapporter.

[*]Hur det fungerar:

[*]I det första steget samlar dess AI-drivna motor kontinuerligt in data, analyserar den och kategoriserar dem, vilket ger den största kommersiellt tillgängliga datasjön. I det andra steget använder motorn maskininlärning för att minska falska positiva resultat för att ge mycket exakta och kontextualiserade resultat. Detta minskar avsevärt mantimmar och tid som krävs i utredningar och den larmtrötthet som analytiker möter när de möts av stora mängder irrelevant data. I det sista steget reflekteras alla resultat på instrumentpanelen där användarna enkelt kan visualisera och fatta välgrundade beslut.

[*]Instrumentpanelen låter användare ställa in nyckelordsvarningar för att övervaka mål i realtid, genomföra undersökningar och analysera resultat samtidigt som de är anonyma.

[*]Programvaran har ett enkelt gränssnitt som är designat för analytiker på nybörjarnivå. Analytiker kan komma åt och använda militär-gradig och omfattande underrättelser utan att förlita sig på skript eller skriva en enda rad kod.

[*]Dess sociala mediemodul övervakar data från Meta (tidigare Facebook), Instagram, LinkedIn, Discord, Twitter, Youtube, Telegram, etc, och är utrustad med geolokaliseringsteknik för att bestämma källan och platsen för informationsspridning.

Sociala länkar

[*]Sociala länkar är ett mjukvaruföretag som utvecklar AI-drivna lösningar som extraherar, analyserar och visualiserar data från öppna källor inklusive sociala medier, budbärare, blockkedjor och Dark Web. Deras flaggskeppsprodukt SL Professional ger utredare och datasäkerhetsexperter möjlighet att nå sina arbetsmål snabbare och mer effektivt.

[*]SL Professional erbjuder en uppsättning specialdesignade sökmetoder som spänner över mer än 500 öppna källor. Produktens avancerade sökfrågor, av vilka många är beroende av maskininlärning, tillåter användare att filtrera data när den samlas in på en rad sofistikerade sätt.

[*]Sociala länkar OSINT-lösningar gör dock mer än att bara samla in information; de erbjuder också avancerade analysverktyg för att förfina data allt eftersom du går igenom undersökningar, vilket ger korrekta resultat för en allt mer begriplig bild av undersökningen.

[*]Funktioner

- En professionell samling av 1000+ ursprungliga sökmetoder för över 500 öppna datakällor inklusive alla större plattformar över sociala medier, budbärare, blockkedjor och Dark Web

- Avancerade automationsfunktioner som utnyttjar maskininlärning för att leverera ett omfattande utbud av informationsinhämtning, som visar exakta resultat med anmärkningsvärda hastigheter.

- Skräddarsydda analysverktyg gör att data kan berikas avsevärt och formas efter användarens särskilda syften.

- Sömlös integration i din IT-infrastruktur

- Sociala länkar erbjuder utbildning och support som en del av deras produktpaket.

[*]För organisationer som behöver den ultimata OSINT-lösningen har Social Links även en företagsplattform SL Private Platform – en lokal OSINT-lösning som erbjuder deras bredaste utbud av sökmetoder, fullständig anpassning efter användarnas behov och privat datalagring.

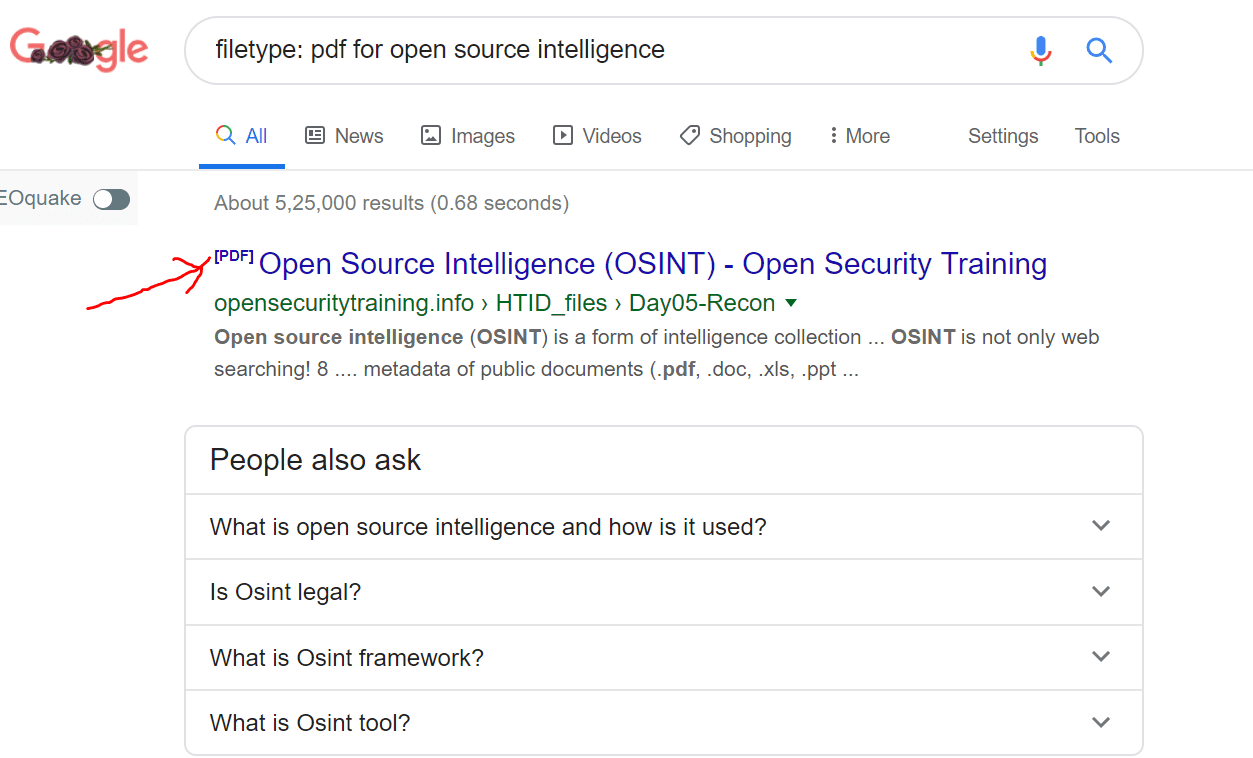

Google Dorks

[*]Google Dorks har kommit till 2002, och det ger effektiva resultat med utmärkta prestanda. Detta frågebaserade intelligensverktyg med öppen källkod är huvudsakligen utvecklat och skapat för att hjälpa användare att rikta in indexet eller sökresultaten på ett lämpligt och effektivt sätt.

[*]Google Dorks erbjuder ett flexibelt sätt att söka information genom att använda vissa operatörer, och det kanske också kallas Google Hacking. Dessa operatörer gör sökningen lättare att extrahera information. Nedan är några av de operatörer eller indexeringsalternativ som tillhandahålls av Google Docker, och de är:

- Filtyp: Denna operator används huvudsakligen för att hitta filtyperna eller för att söka efter en viss sträng

- Intext: Detta indexeringsalternativ används för att söka efter en specifik text på en specifik sida.

- Ext: Detta används för att söka efter ett specifikt tillägg i en fil.

- Inurl: Används för att söka efter den specifika strängen eller ordet i URL:en

- Intitle: För att söka efter titeln eller orden som nämns ovan i URL:en

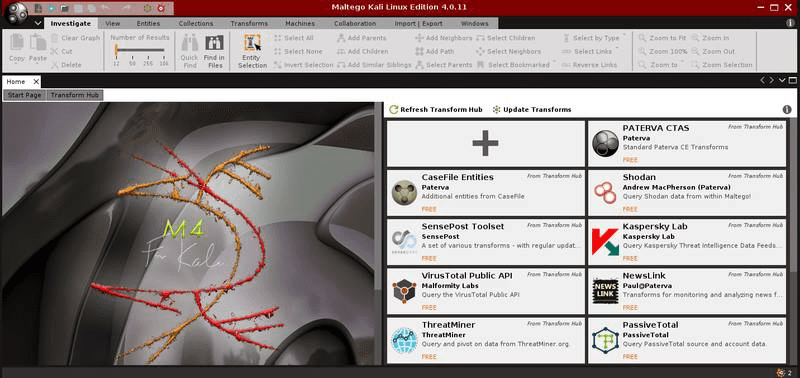

Maltego

[*]Maltego är designad och utvecklad av Paterva, och det är ett av de inbyggda verktygen i Kali Linux. Detta intelligensverktyg med öppen källkod används huvudsakligen för att utföra en betydande utforskning mot olika mål med hjälp av flera inbyggda transformationer (och ger även möjlighet att skriva anpassade).

[*]Ett programmeringsspråk som du använder i Maltego är skrivet i Java och visas som ett inbyggt förpaketerat i Kali Linux. För att använda detta verktyg krävs registrering, registreringen är kostnadsfri och användaren bör registrera sig på patervas webbplats. När registreringsprocessen är klar kan användarna använda det här verktyget för att skapa och utveckla effektiva digitala fotavtryck för det specifika målet på internet.

[*]De förväntade resultaten kan hända med IP-konvertering, AS-nummer identifieras, Netblock identifieras också, även fraser och platser identifieras också. Det här är alla ikoner i Maltego som ger en detaljerad vy och information om alla ikoner.

[*]De förväntade resultaten kan hända med IP-konvertering, AS-nummer identifieras, Netblock identifieras också, även fraser och platser identifieras också. Det här är alla ikoner i Maltego som ger en detaljerad vy och information om alla ikoner.

[*]Du kan till och med få mer information om målet genom att gräva mer i processen. Slutligen kan jag säga att det är ett utmärkt verktyg för att spåra fotavtrycken för varje enskild enhet över internet. Maltego är tillgängligt i alla populära operativsystem.

Skördaren

[*]Skördaren är ett fantastiskt verktyg för att hitta e-postmeddelanden, underdomäner, IP:er, etc. från olika offentliga data.

[*]Nedan exempel för att hitta underdomäner som använder DNSdumpster.

[[email protected] theHarvester]# python theHarvester.py -d adminvista.com.com -v -b dnsdumpster ******************************************************************* * _ _ _ * * | |_| |__ ___ / /__ _ _ ____ _____ ___| |_ ___ _ __ * * | __| _ / _ / /_/ / _` | '__ / / _ / __| __/ _ '__| * * | |_| | | | __/ / __ / (_| | | V / __/__ || __/ | * * __|_| |_|___| / /_/ __,_|_| _/ ___||___/_____|_| * * * * theHarvester 3.1.0.dev1 * * Coded by Christian Martorella * * Edge-Security Research * * [email protected] * * * ******************************************************************* [*] Target: adminvista.com.com [*] Searching DNSdumpster. [*] No IPs found. [*] No emails found. [*] Hosts found: 3 --------------------- lab.adminvista.com.com:104.25.134.107 tools.adminvista.com.com:104.25.134.107 www.adminvista.com.com:104.25.134.107 [*] Virtual hosts: ------------------ [[email protected] theHarvester]#

[*]TheHarvester är också tillgänglig på Kali Linux. Du kan kontrollera installationsguiden för Kali Linux om du behöver den.

[*]BTW, det finns fler verktyg för att hitta underdomäner.

Recon-Ng

[*]Recon-ng är ett effektivt verktyg för att utföra spaning på målet.

[*]Hela kraften i detta verktyg ligger helt och hållet i det modulära tillvägagångssättet. Kraften i modulära verktyg kan förstås för de som används Metasploit. Recon-ng har olika inbyggda moduler som används för att rikta in sig främst samtidigt som information extraheras enligt användarens behov. Vi kan använda Recon-ng-modulerna bara genom att lägga till domänerna i arbetsytan.

[*]Arbetsytor skapas främst för att utföra operationerna inuti den. Användarna kommer att omdirigeras till arbetsytan så snart den har skapats. Inuti arbetsytan kan domänen specificeras särskilt med att lägga till domän

[*]Några av de utmärkta modulerna, som google-site-web och bing-domain-web, används för att hitta ytterligare domäner relaterade till den första initiala måldomänen. Resultatet av dessa domäner blir alla indexerade domäner till sökmotorerna. En annan catchy modul är bing_linkedin_cache som främst används för att hämta informationen om e-postadresserna relaterade till domänen. Den här modulen kan också användas för att utföra social ingenjörskonst.

[*]Dessutom, med hjälp av andra moduler, kan vi hämta extra eller ytterligare information om mål. Så slutligen är detta intelligensverktyg med öppen källkod ett fantastiskt verktyg och måste också inkluderas i forskarnas verktygslåda.

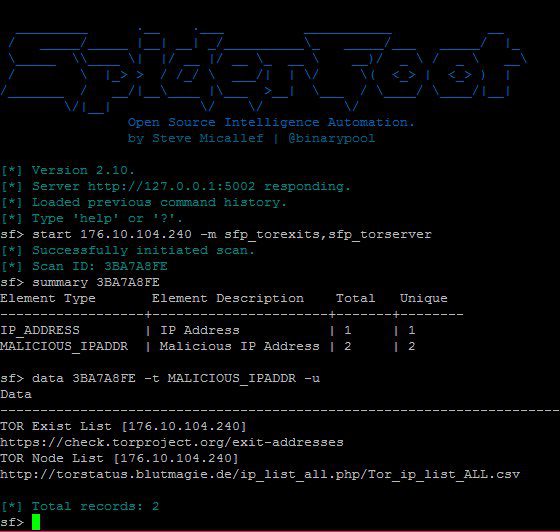

[*]Spindelfot är ett rekognoseringsverktyg med öppen källkod tillgängligt för Linux och Windows. Det har utvecklats med Python-språk med hög konfiguration och körs praktiskt taget på vilken plattform som helst. Den integreras med ett enkelt och interaktivt GUI med ett kraftfullt kommandoradsgränssnitt.

[*]Det har automatiskt gjort det möjligt för oss att använda frågor över 100+ OSINT-källor för att ta reda på intelligensen om e-post, namn, IP-adresser, domännamn, etc. Den samlar in ett omfattande utbud av information om ett mål, såsom nätblockeringar, e-postmeddelanden, webben servrar och många fler. Med Spiderfoot kan du kanske rikta in dig enligt dina krav eftersom den kommer att samla in data genom att förstå hur de är relaterade till varandra.

[*]Data som samlas in från en SpiderFoot kommer att ge ett brett utbud av information om ditt specifika mål. Det ger tydliga insikter om möjliga hackinghot som leder till sårbarheter, dataläckor och annan viktig information. Så dessa insikter kommer att hjälpa till att utnyttja penetrationstestet och förbättra hotintelligensen för att varna innan den blir attackerad eller stulen.

[*]Data som samlas in från en SpiderFoot kommer att ge ett brett utbud av information om ditt specifika mål. Det ger tydliga insikter om möjliga hackinghot som leder till sårbarheter, dataläckor och annan viktig information. Så dessa insikter kommer att hjälpa till att utnyttja penetrationstestet och förbättra hotintelligensen för att varna innan den blir attackerad eller stulen.

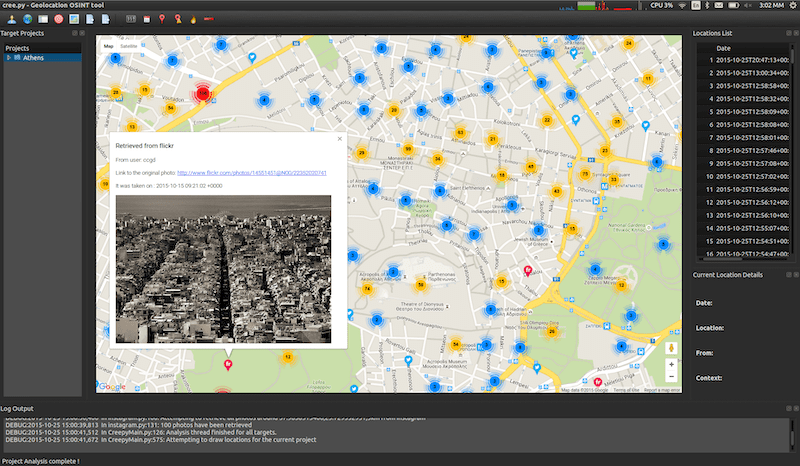

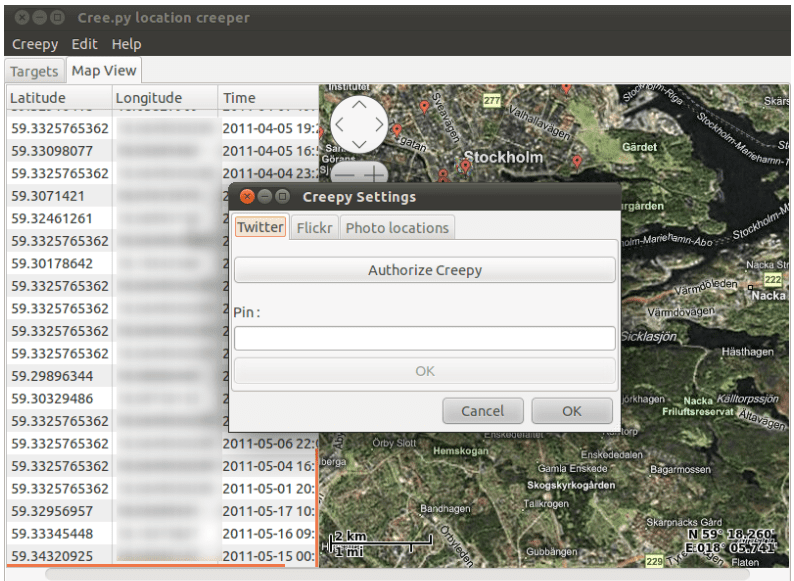

Kuslig

[*]Kuslig är ett Geolocation-intelligensverktyg med öppen källkod. Den samlar in information om Geolocation genom att använda olika sociala nätverksplattformar och bildvärdtjänster som redan är publicerade någon annanstans. Creepy presenterar rapporterna på kartan med hjälp av ett sökfilter baserat på exakt plats och datum. Dessa rapporter är tillgängliga i CSV- eller KML-format för att exporteras för ytterligare analys.

[*]Huvudfunktionaliteten i Creepy är uppdelad i två huvudflikar, nämligen. flikarna ’Mål’ och ’kartavy’.

[*]Huvudfunktionaliteten i Creepy är uppdelad i två huvudflikar, nämligen. flikarna ’Mål’ och ’kartavy’.

[*]Creepy är skrivet i python och kommer även med en paketerad binär för Linux-distributioner som Debian, Backtrack, Ubuntu och Microsoft Windows.

[*]Creepy är skrivet i python och kommer även med en paketerad binär för Linux-distributioner som Debian, Backtrack, Ubuntu och Microsoft Windows.

Slutsats

[*]Penetrationstestning är utmanande, och det kräver information från olika källor. Jag hoppas att ovanstående ONIST-verktyg hjälper dig med det.

[*]Du kan också utforska online-pentestverktyg för spaning och utnyttjandesökning.