Prioriterar du IT-tillgångssäkerhet framför allt annat i din organisation? Då behöver du de bästa verktygen för hantering av identitetsåtkomst som beskrivs här.

I dagens digitala landskap är säkerhet det främsta problemet för alla företag. Hackare utvecklar nya tekniker och verktyg för att stjäla data från företag och sälja dem på den mörka webben.

Hårda hackare skulle helt enkelt få dig att betala miljontals dollar i lösen genom att kapa hela din IT-infrastruktur, inklusive kritiska databaser som kan skada tusentals användare.

Därför använder företag robusta IAM-verktyg förutom stränga datasäkerhets- och lösenordspolicyer som en redundansresurs för affärsdatasäkerhet.

Innehållsförteckning

Vad är Identity Access Management (IAM)?

Identity Access Management (IAM) är en uppsättning appar, policyer och verktyg som övervakar, underhåller och definierar vilken anställd eller intressent som har tillgång till vilka digitala tillgångar.

För företag är digitala tillgångar främst appservrar, kunddatabaser, ERP-verktyg, faktureringsappar, betalningsappar, anställdas lönedata och mer.

I DevSecOps innebär tillgång till digitala tillgångar att kontrollera kodlager, komma åt CI/CD-pipelines, externa och interna kunskapsbaser, plattformar som en tjänst, intranät, mjukvaruloggar och affärskommunikationskanaler.

I ett nötskal måste du eller cybersäkerhetsadministratören kontrollera åtkomsten till varje digital resurs som ditt företag är beroende av för felfri verksamhet.

Need for Identity Access Management (IAM)

Först och främst behöver du en IAM för att tilldela åtkomst till företagsappar och resurser till befintliga och nya anställda. Med några få klick kan du återkalla någons åtkomst från ett ERP eller ge åtkomst om det behövs.

IAM:er gör att du kan bli mer proaktiv i affärssäkerhet än reaktiv. Det är inte en bra idé att strikt tillämpa säkerhetspolicyer i en organisation efter att ha drabbats av dataintrång och intäktsförluster.

Istället måste du tillämpa policyer för datasäkerhet och åtkomstkontroll från första dagen för att undvika rykte och förluster.

Andra anmärkningsvärda skäl att skaffa en IAM-lösning är:

- Gör ditt företags säkerhet skalbar genom att använda en molnapp som kan spåra 10 till tusentals anställda som kontinuerligt kommer åt servrar, kodbaser, containerpaket, kunddata, betalningsmetoder etc.

- Stoppa dataintrång vid den punkt där de börjar och på så sätt begränsa situationen innan media, allmänheten och investerarna engagerar sig.

- Gör noll slöseri med licenser och resursallokering genom att alltid skanna sådana affärstillgångar. Tilldela sedan de nödvändiga resurserna dynamiskt för att spara pengar och förhindra att affärsdata hamnar i fel händer.

Hur fungerar Identity Access Management?

För att skydda affärsdata fungerar en IAM-lösning genom att tillhandahålla följande säkerhetsfunktioner och verktyg:

#1. Enkel inloggning

En IAM-lösning ger sömlös åtkomst till alla företagsappar och konton via företagets e-post. Anställda behöver inte komma ihåg massor av användarkonton och lösenord.

#2. Logga, granska och rapportera

Registrera varje åtgärd på din IT-infrastruktur och rapportera till dig med data från alla senaste säkerhetsincidenter, lösenordsåterställningshändelser, inloggningsförfrågningar från externa nätverk och mer.

#3. Användarbehörighet

Det hindrar användare från att göra otillåtna ändringar i dina system, appar och webbplatser genom att auktorisera deras åtgärder regelbundet genom att skanna användarkontodatabasen efter eventuella senaste ändringar.

#4. Användarautentisering

IAM inför säkerhetsautentisering varje gång en anställd loggar in på dina affärssystem. Det kan erbjuda lösenord, mobiltelefonsms, fysisk säkerhetsnyckelbaserad åtkomst, CAPTCHA och mer. Det pressar också användaren att ändra lösenord och andra referenser med jämna mellanrum.

#5. Provisionering och återkallande av användarbehörigheter

När du väl har skapat ett användarkonto i IAM-verktyget ger det åtkomst till specifika affärssystem beroende på roll eller beteckning. IAM-verktyg kan dirigera dessa leveransförfrågningar genom flera chefer för att säkerställa flerpunktsgodkännanden.

Dessutom tar bort en användare från IAM omedelbart tidigare app- och databasåtkomst. Det sker i realtid, och verktyget låser ute en anställd även om de arbetar aktivt med en app.

#6. Hantera systemanvändare

IAM-verktyg integreras med alla affärsdatabaser, appar, servrar, virtuella skrivbord och molnlagring. Du behöver bara skapa en användarprofil i IAM-verktyget, så får respektive person den app och dataåtkomst du tillhandahåller.

Hur hjälper ett verktyg för hantering av identitetsåtkomst dig?

Ett effektivt IAM-verktyg hjälper ditt företag på följande sätt:

- Tillhandahåll en källa till sanning för allt om digital data och tillgångssäkerhet

- Låt en ny anställd börja arbeta den första dagen genom att tillhandahålla säkerhetstillstånd med några få klick

- Skydda affärsdata genom att omedelbart återkalla åtkomsten för anställda som lämnar företaget

- Varnar dig om säkerhetsincidenter så att du kan vidta åtgärder innan du drabbas av stora skador

- Förhindra olägenheter orsakade av whistleblowers och insiderhot

- Blockera onormala handlingar från anställda eller externa leverantörer genom att upptäcka misstänkt beteende med hjälp av artificiell intelligens (AI) och maskininlärning (ML).

Därefter kommer vi att diskutera funktioner att leta efter i IAM-verktyget.

IAM-verktygsfunktioner

När du köper ett IAM-verktyg, se till att det kommer med följande måste-ha-funktioner:

- Ägandekostnaden bör inte vara på den högre sidan.

- Verktyget måste erbjuda användarkontobaserad fakturering. Du betalar mindre när du skapar ett fåtal konton. Du betalar mer när du skapar fler konton. Och det borde finnas en massrabatt för masskontohantering.

- IAM-lösningen måste erbjuda de sex standardfunktionerna. Dessa är enkel inloggning, rapportering, autentisering, auktorisering, behörighetsadministration och en hanteringspanel.

- Verktyget måste följa en noll-trust-auktoriseringspolicy.

- Det bör randomisera autentiseringssystemet för att informera användarna om deras datasäkerhetsansvar.

Nu när du har upptäckt grunderna i konceptet för hantering av identitetsåtkomst, hittar du nedan några idealiska verktyg för alla digitala företag:

AWS Identity and Access Management

Om du är värd för molnappar, databaser och analysprojekt på Amazon Web Services är AWS IAM den idealiska lösningen för att skydda affärsdata. Den erbjuder många funktioner, men följande är av yttersta vikt:

- IAM-åtkomstanalysator

- IAM identitetscenter

- Hantera IAM-konto eller användarroller

- Hantera IAM-behörigheter som provisionering och återkallande

- Multifaktorautentisering för strikt datasäkerhet och ansvarsskyldighet

Du bör använda AWS IAM om du känner behov av följande i din verksamhet:

- Tilldela detaljerade behörigheter och använd attribut som roll, team, plats, etc., för kontoadministration

- Kontrollera konton en i taget eller i bulk

- Implementera datasäkerhetspraxis i hela organisationen med några få klick

- Upprätthåll en policy för minst privilegier för företagsappar och data

AWS erbjuder omfattande resurser för implementering och drift av AWS IAM. Således kan du lära dig snabbt och komma igång på nolltid.

Okta IAM

Om du letar efter en enda lösning för identitetshantering och identitetsbaserad tjänsteförsörjning, prova Okta. Den har 7 000+ integrationer av företagsappar. Okta integrationsledningsgrupp arbetar också aktivt med apputvecklingsprojekt som kommer att släppa appar i framtiden.

Dess viktigaste IAM-funktioner inkluderar många funktioner, inklusive följande:

- Universell inloggning

- Single Sign On

- Lösenordslös

- Adaptiv MFA

- Livscykelhantering

- Arbetsflöden

- Identitetsstyrning

Okta har två olika tjänster inom identitetshanteringslandskapet. Den första lösningen är en kundnära tjänst. Om du erbjuder SaaS-tjänster till slutanvändare, värd för OTT-videoplattformar, prenumerationsbaserade webbplatser eller webbinnehåll bakom en betalvägg, kan du använda Customer Identity av Okta.

Vidare kan du använda Workforce Identity Cloud för att tillåta anställda, leverantörer, kunder, samarbetspartners och frilansare att komma åt dina affärstillgångar på eller utanför molnet.

ManageEngine

ManageEngine AD360 från Zoho är ett integrerat IAM-verktyg som tillåter IT-säkerhetsadministratörer att ändra, tillhandahålla och återkalla användaridentiteter. Den låter dig kontrollera användaråtkomst till nätverksresurser på offentliga, privata, hybrid- eller lokala servrar.

Du kan göra allt ovanstående på Exchange-servrar, lokala Active Directory och molnapplikationer från en central programvara eller webbinstrumentpanel.

I ett nötskal ger ManageEngine AD360 dina anställda på och utanför lönelistan snabb tillgång till appar, affärssystem, kunddata, affärswikis etc. på några minuter. Sedan kan du återkalla åtkomsten när de lämnar verksamheten eller om du anser att åtkomsten inte längre behövs för just den anställde.

SailPoint IAM

SailPoints IAM-lösning är baserad på ett centralt IAM-system som styrs av integration, automation och intelligens. Runt dess centrala identitetsåtkomsthanteringssystem finns det underfunktioner.

Dessa undermoduler säkerställer att IAM-lösningen för ditt företag fungerar 24*7 utan att misslyckas. Några anmärkningsvärda underfunktioner är som nämns nedan:

- Hantering av SaaS-verktyg

- Automatiserad provisionering och återkallande av användarkonton

- AI-baserade åtkomstrekommendationer

- IAM-arbetsflöden

- Dataanalys och tillgång till insikter

- Digitala certifikat för att komma åt appar, läsa filer och så vidare

- Lösenordshantering, återställning och svartlistning

- Hantera fil- och dokumentåtkomst

- Tillgodose åtkomstförfrågningar

SailPoint erbjuder IAM-lösningar för olika industrivertikaler som sjukvård, tillverkning, bank, myndigheter, utbildning och mer.

IAM-verktygen erbjuder bekväma tjänster som noll trust-implementering, vilket gör din IT-infrastruktur effektiv, följer regelverk och säkrar resurser var som helst, när som helst.

Fortinet IAM-lösningar

Fortinet IAM Solutions tillhandahåller de säkerhetsfunktioner som krävs för att bekräfta identiteten för anställda, kunder, leverantörer och enheter när de går in på ditt intranät eller internetnätverk.

Dess viktiga egenskaper och fördelar är som nämns nedan:

- Det ser till att korrekt autentiserade, auktoriserade och validerade användare kan komma åt dina affärsresurser på eller utanför molnet

- Dess multifaktorautentisering säkerställer att den ursprungliga användaren får åtkomst till tillåtna resurser. I händelse av dataintrång vet du vem du ska kontakta.

- Fortinet SSO säkerställer sömlös åtkomst till IT-infrastruktur utan att komma ihåg något lösenord. Den använder SAML, OIDC, 0Auth och API-stöd.

- Fortinet IAM stöder BYOD-policyer (bring-your-own-device), gästkonton, ad-hoc-åtkomst och många fler.

JumpCloud IAM

JumpCloud hjälper dig att minska kostnaderna för ägande av IAM-lösningar med flera siffror via den enhetliga enheten och IAM-lösningen. Med dess tjänst minimerar du de overheadkostnaderna och IAM-systemets komplexitet och säkerställer också att du har att göra med färre IT-leverantörer.

När du väl har konfigurerat dess lösningar kan du tillåta anställda, praktikanter, kunder, intressenter, leverantörer och besökare att få tillgång till IT-infrastruktur via följande affärslogik:

- Ge åtkomst till valfri eller vald resurs

- Bevilja åtkomst från valfri eller välj plats

- Ge åtkomst med en fysisk eller digital identitet

- Godkänn åtkomst från molnet

- Ge tillgång till pålitlig hårdvara eller mjukvara

Dess IAM-verktyg låter dig hantera processer, arbetsflöden, enheter och personer från en webbapp som är värd i en öppen katalog som underhålls av JumpCloud.

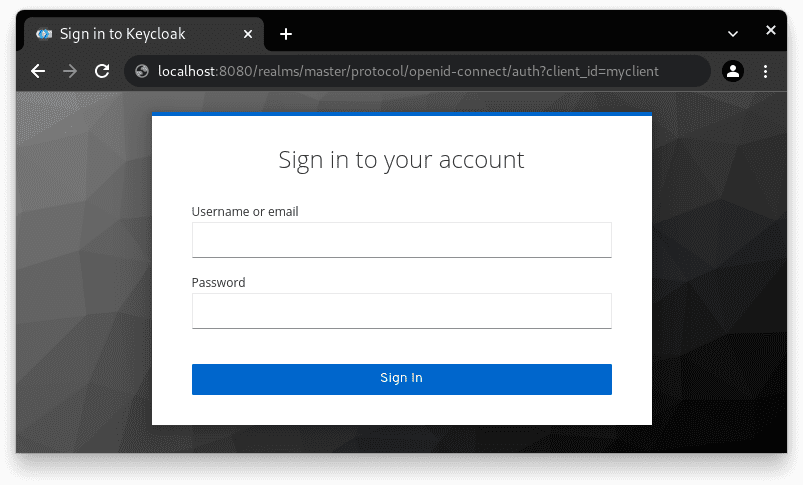

Keycloak IAM med öppen källkod

Keycloak är en IAM-produkt med öppen källkod som genomgår ständig utveckling med bidrag och sponsring från Red Hat. Om ditt företag behöver specialutvecklade IAM-lösningar som andra företag inte erbjuder kan du prova Keycloak.

Dess anmärkningsvärda funktioner är som nedan:

- Keycloak SSO för inloggningar och utloggningar för många appar i en organisation eller plattform

- Skapa sociala inloggningssidor för att låta användare använda dina molntjänster med Google, GitHub och Facebook-konton

- Du kan skapa din egen IAM-lösning med hjälp av Keycloaks kodbas och din relationsdatabas

- Du kan integrera denna IAM-lösning med Active Directory-servrar och LDAP (Lightweight Directory Access Protocol)

Dess server är tillgänglig för gratis nedladdning med Keycloak-kodbasen, containerbilden och operatören.

Ping identitet

Ping Identity använder sitt proprietära PingOne-moln för hantering av identitetsåtkomst via molnplattformen och dirigerar sedan användaren till ett annat moln eller lokal server. PingOne-molnet är lämpligt för dina kundcentrerade arbetsbelastningar och den interna arbetsstyrkan.

Du skapar ett konto för en godkänd användare på PingOne-molnet och skapar ett autentiseringsarbetsflöde. Ping Identity orkestrerar kund- eller medarbetares resa till en affärsapp via förinställt arbetsflöde.

Den innehåller följande steg:

- Upptäcker användardata och enhet

- Verifierar användaren

- Profilering av användaraktiviteten på dina IT-tillgångar

- Autentisera med hjälp av sekundära säkerhetsprotokoll

- Affärsintressenter auktoriserar den nya användaren

- Användaren får sömlös tillgång till de utvalda apparna och databaserna

Slutord

Att få rätt verktyg för hantering av identitetsåtkomst är inte en promenad i parken. IT-administratörer och cybersäkerhetschefer bränner veckors arbetstimmar för att bestämma vilket verktyg som ska hjälpa till att ställa in den säkerhetsnivå de vill ha.

Du kan spara pengar och tid och hålla dig frisk genom att prova några av de bästa IAM-verktygen som nämns ovan i den här artikeln.

Nästa upp, de bästa teknikerna för skydd mot cyberattacker.