En man-in-the-middle (MITM) attack är när en dålig skådespelare avbryter en etablerad nätverkskonversation eller dataöverföring. Angriparen sitter mitt i överföringsvägen och låtsas eller agerar sedan som en legitim deltagare i samtalet.

I praktiken positionerar angriparna sig mellan inkommande förfrågningar och utgående svar. Som användare kommer du att fortsätta att tro att du pratar direkt med den legitima destinationsservern eller webbapplikationen, såsom Facebook, Twitter, onlinebank och andra. Men i verkligheten kommer du att skicka förfrågningar till mannen-i-mitten, som sedan pratar med din bank eller app å dina vägnar.

Bild av Imperva

Som sådan kommer mannen i mitten att se allt, inklusive alla dina förfrågningar och svar du får från destinations- eller målservern. Förutom att se hela konversationen kan mannen i mitten ändra dina förfrågningar och svar, stjäla dina referenser, dirigera dig till en server de kontrollerar eller utföra andra cyberbrott.

I allmänhet kan angriparen fånga upp kommunikationsströmmen eller data från endera parten i konversationen. Angriparen kan sedan ändra informationen eller skicka skadliga länkar eller svar till båda legitima deltagare. I de flesta fall kan detta gå oupptäckt under en tid, tills senare efter mycket skada.

Innehållsförteckning

Vanliga man-i-mitten-attacktekniker

Packet sniffing: – Angriparen använder olika verktyg för att inspektera nätverkspaketen på en låg nivå. Sniffningen tillåter angripare att se datapaket som de inte har behörighet att komma åt.

Paketinjektion: – där angripare injicerar skadliga paket i datakommunikationskanalerna. Före injektionen kommer brottslingarna först att använda sniffning för att identifiera hur och när de ska skicka de skadliga paketen. Efter injektion blandas de dåliga paketen med de giltiga i kommunikationsströmmen.

Sessionskapning: I de flesta webbapplikationer skapar inloggningsprocessen en tillfällig sessionstoken så att användaren inte behöver fortsätta skriva lösenordet för varje sida eller framtida begäran. Tyvärr kan en angripare som använder olika sniffningsverktyg identifiera och använda sessionstoken, som de nu kan använda för att göra förfrågningar som utger sig för att vara den legitima användaren.

SSL-strippning: Angripare kan använda SSL-utlösningstekniken för att fånga upp de legitima paketen, modifiera de HTTPS-baserade förfrågningarna och dirigera dem till den osäkra HTTP-ekvivalentdestinationen. Följaktligen kommer värden att börja göra en okrypterad förfrågan till servern, och avslöja därför känslig information som vanlig text som är lätt att stjäla.

Konsekvenser av MITM-attacker

MITM-attacker är farliga för alla organisationer och eftersom de kan resultera i ekonomiska och rykteförluster.

Vanligtvis kan brottslingarna få tag på och missbruka organisationens känsliga och privata information. Till exempel kan de stjäla referenser som användarnamn och lösenord, kreditkortsuppgifter och använda dem för att överföra pengar eller göra obehöriga köp. De kan också använda stulna referenser för att installera skadlig programvara eller stjäla annan känslig information – som de kan använda för att utpressa företaget.

Av denna anledning är det viktigt att skydda användarna och digitala system för att minimera riskerna för MITM-attacker.

MITM-attackverktyg för säkerhetsteam

Förutom att använda tillförlitliga säkerhetslösningar och metoder måste du använda de nödvändiga verktygen för att kontrollera dina system och identifiera sårbarheter som angripare kan utnyttja. För att hjälpa dig göra rätt val, här är några av HTTP MITM-attackverktygen för säkerhetsforskare.

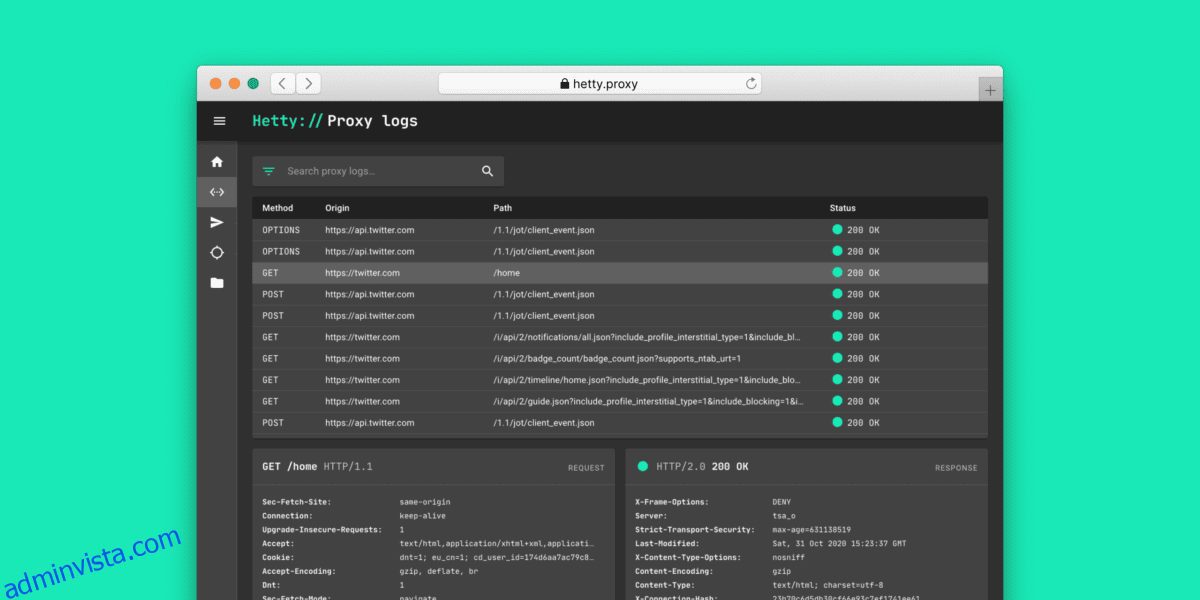

Hetty

Hetty är en snabb HTTP-verktygssats med öppen källkod med kraftfulla funktioner för att stödja säkerhetsforskare, team och bug-bounty-gemenskapen. Det lätta verktyget med ett inbäddat Next.js-webbgränssnitt består av en HTTP-man i mitten proxy.

Nyckelfunktioner

- Gör att du kan utföra en fulltextsökning

- Den har en avsändarmodul som låter dig skicka HTTP-förfrågningar manuellt baserat på antingen avstängda förfrågningar från proxyloggen eller genom att skapa dem från början.

- En angriparmodul som låter dig skicka HTTP-förfrågningar automatiskt

- Enkel installation och lättanvänt gränssnitt

- Skicka HTTP-förfrågningarna manuellt genom att antingen börja från början, skapa begäran eller genom att helt enkelt kopiera från proxyloggen.

Bettercap

Bettercap är ett omfattande och skalbart nätverksspanings- och attackverktyg.

Den lättanvända lösningen ger omvänd ingenjörer, säkerhetsexperter och röda team alla funktioner för att testa eller attackera Wi-Fi, IP4, IP6-nätverk, Bluetooth Low Energy-enheter (BLE) och trådlösa HID-enheter. Dessutom har verktyget nätverksövervakningsfunktioner och andra funktioner såsom skapande av falska åtkomstpunkter, lösenordssniffer, DNS-spoofer, handskakningsfångning, etc.

Nyckelfunktioner

- En kraftfull inbyggd nätverkssniffer för att identifiera autentiseringsdata och samla in autentiseringsuppgifter

- kraftfull, utdragbar

- Undersök och testa aktivt och passivt IP-nätverksvärdar för potentiella MITM-sårbarheter.

- Lätt att använda och interaktivt webbaserat användargränssnitt som låter dig utföra ett brett utbud av MITM-attacker, sniffa referenser, kontrollera HTTP- och HTTP-trafik, etc.

- Extrahera all data som den samlar in som POP-, IMAP-, SMTP- och FTP-uppgifter, besökta webbadresser och HTTPS-värdar, HTTP-cookies, HTTP-postad data och mer. Den presenterar den sedan i en extern fil.

- Manipulera eller modifiera TCP-, HTTP- och HTTPS-trafiken i realtid.

Proxy.py

Proxy.py är en lätt öppen källkod WebSockets, HTTP, HTTPS och HTTP2 proxyserver. Det snabba verktyget är tillgängligt i en enda python-fil och gör det möjligt för forskare att inspektera webbtrafik, inklusive TLS-krypterade appar, samtidigt som de förbrukar minimala resurser.

Nyckelfunktioner

- Det är ett snabbt och skalbart verktyg som kan hantera tiotusentals anslutningar per sekund.

- Programmerbara funktioner som en inbyggd webbserver, proxy och HTTP-routinganpassning, etc

- Den har en lätt design som använder 5-20MB RAM. Det förlitar sig också på Python-standardbiblioteken och kräver inga externa beroenden.

- En anpassningsbar instrumentpanel i realtid som du kan utöka med plugins. Det ger dig också möjlighet att inspektera, övervaka, konfigurera och kontrollera proxy.py under körning.

- Det säkra verktyget använder TLS för att tillhandahålla end-to-end-kryptering mellan proxy.py och klienten.

Mitmproxy

De mitmproxy är en lättanvänd HTTPS-proxylösning med öppen källkod.

I allmänhet fungerar det lättinstallerade verktyget som en SSL man-in-the-midten HTTP-proxy och har ett konsolgränssnitt som låter dig inspektera och ändra trafikflödet i farten. Du kan använda det kommandoradsbaserade verktyget som en HTTP- eller HTTPS-proxy för att registrera all nätverkstrafik, se vad användare begär och spela upp dem igen. Vanligtvis hänvisar mitmproxy till en uppsättning av tre kraftfulla verktyg; mitmproxy (konsolgränssnitt), mitmweb (webbaserat gränssnitt) och mitmdump (kommandoradsversion).

Nyckelfunktioner

- Interaktivt och pålitligt verktyg för analys och modifiering av HTTP-trafik

- Ett flexibelt, stabilt, pålitligt, lätt att installera och använda verktyg

- Låter dig fånga upp och ändra HTTP- och HTTPS-förfrågningar och svar i farten

- Spela in och spara HTTP-konversationerna på klientsidan och serversidan, spela upp och analysera dem sedan i framtiden

- Generera SSL/TLS-certifikaten för att fånga upp i farten

- Omvänd proxy-funktioner låter dig vidarebefordra nätverkstrafiken till en annan server.

Rapa

Rapa är ett automatiserat och skalbart verktyg för sårbarhetsskanning. Verktyget är ett bra val för många säkerhetspersonal. I allmänhet gör det det möjligt för forskarna att testa webbapplikationer och identifiera sårbarheter som kriminella kan utnyttja och starta MITM-attacker.

Den använder ett användardrivet arbetsflöde för att ge en direkt bild av målapplikationen och hur den fungerar. Burp fungerar som en webbproxyserver och sitter som man i mitten mellan webbläsaren och destinationsservrarna. Följaktligen låter detta dig fånga upp, analysera och modifiera förfrågnings- och svarstrafiken.

Nyckelfunktioner

- Fånga upp och inspektera den råa nätverkstrafiken i båda riktningarna mellan webbläsaren och servern

- Bryter TLS-anslutningen i HTTPS-trafik mellan webbläsaren och destinationsservern, vilket gör att angriparen kan se och ändra krypterad data

- Välj mellan att använda den inbäddade Burps-webbläsaren eller den externa standardwebbläsaren

- Automatiserad, snabb och skalbar lösning för sårbarhetsskanning, den låter dig skanna och testa webbapplikationer snabbare och effektivt, och identifiera ett brett spektrum av sårbarheter

- Visa individuella avlyssnade HTTP-förfrågningar och svar

- Granska manuellt den avlyssnade trafiken för att förstå detaljerna i en attack.

Ettercap

Ettercap är en nätverkstrafikanalysator och interceptor med öppen källkod.

Det omfattande MITM-attackverktyget tillåter forskare att dissekera och analysera ett brett utbud av nätverksprotokoll och värdar. Den kan också registrera nätverkspaketen på ett LAN och andra miljöer. Dessutom kan multifunktionsnätverkstrafikanalysatorn upptäcka och stoppa man-in-the-midten-attacker.

Nyckelfunktioner

- Fånga upp nätverkstrafik och fånga inloggningsuppgifter som lösenord. Dessutom kan den dekryptera krypterad data och extrahera referenser som användarnamn och lösenord.

- Lämplig för djup paketsniffning, testning, övervakning av nätverkstrafik och tillhandahållande av innehållsfiltrering i realtid.

- Stöder aktiv och passiv avlyssning, dissekering och analyser av nätverksprotokoll, inklusive de med kryptering

- Analysera en nätverkstopologi och etablera de installerade operativsystemen.

- Användarvänligt grafiskt användargränssnitt med interaktiva och icke-interaktiva GUI-driftalternativ

- använder analystekniker som ARP-avlyssning, IP- och MAC-filtrering och andra för att fånga upp och analysera trafik

Förhindra MITM-attacker

Att identifiera MITM-attacker är inte särskilt lätt eftersom det sker utanför användarna, och det är svårt att upptäcka eftersom angripare får allt att se normalt ut. Det finns dock flera säkerhetsrutiner som organisationer kan använda för att förhindra man-in-the-midten-attacker. Dessa inkluderar;

- Säkra internetanslutningarna på jobbet eller hemmanätverk, till exempel genom att använda effektiva säkerhetslösningar och verktyg på dina servrar och datorer, pålitliga autentiseringslösningar

- Genomför stark WEP/WAP-kryptering för åtkomstpunkterna

- Se till att alla webbplatser du besöker är säkra och har HTTPS i URL:en.

- Undvik att klicka på misstänkta e-postmeddelanden och länkar

- Framtvinga HTTPS och inaktivera osäkra TLS/SSL-protokoll.

- Använd virtuella privata nätverk där det är möjligt.

- Använda ovanstående verktyg och andra HTTP-lösningar för att identifiera och åtgärda alla man-in-the-midten-sårbarheter som angripare kan utnyttja.